网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

-p- : 扫描所有端口 1-65535

-top-ports : 只扫描开发概率最高的端口 后面跟上数值 例 nmap -top-ports 100 , 就是扫描概率最高的前100个端口

<版本探测相关>:

-sV : 版本探测 ,通过相应的端口探测对应的服务,根据服务的指纹识别出相应的版本.

-sV --allports : 只有使用–allports才能扫描所有的端口,默认情况下回跳过如 TCP9100端口(hp打印机专用端口)

–version-intersity : 设置扫描强度 0-9 ,数值越大越有可能被识别,花费时间越多,默认是7

–version-ligth : 扫描强度,轻量级扫描(2) ,等用于–version-intersity 2

–version-all :扫描强度,重量级扫描(9) ,等同于–version-intersity 9

–version-trace : 获取详细的版本信息

-sR : 判断开放端口是否为RPC端口, 如果是返回程序和版本号.

–resaon : 显示主机存活原因

**常用参数**

1.Nmap的纯扫描,默认情况下,nmap会发出一个arp ping扫描,且扫描目标tcp端口,范围为1-10000。

nmap 127.0.0.1

2.NMAP普通扫描增加输出冗长(非常详细)

nmap -vv 127.0.0.1

3.端口扫描

nmap 127.0.0.1 -p 80 (指定定单个端口)

nmap 127.0.0.1 -p 1-100 (多个端口)

nmap 127.0.0.1 -p- (所有端口)

nmap -sP 10.1.112.89 (Ping扫描)

nmap -sS 127.0.0.1 -p 80 (SYN半连接扫描)

nmap -sT 127.0.0.1 -p 80 (TCP全连接扫描)

nmap -sU 127.0.0.1 (UDP扫描)

nmap -sF 127.0.0.1 (FIN,目标可能有IDS/IPS系统的存在,防火墙可能过滤掉SYN数据包,发送一个FIN标志的数据包不需要完成TCP的握手。)

4.路由追踪

nmap --traceroute 127.0.0.1

5.nmap设置扫描一个网段下的ip

nmap -sP 127.0.0.1 /24

6.扫描目标主机版本(不是很准确)

nmap -O 127.0.0.1 -p 80

7.扫描目标服务版本

nmap -O -sV 127.0.0.1 -p 80

8.全面扫描(包含了1-10000端口ping扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测)

nmap -A 127.0.0.1 -p-

9.保存结果

nmap -A 127.0.0.1 -p- -oN nmap1

10.nmap命令混合式扫描

nmap -vv -p1-100 -o 127.0.0.1

11.扫描多个目标

nmap 127.0.0.1 127.0.0.2

nmap 127.0.0.1-100 (扫描IP地址为127.0.0.1-127.0.0.100内的所有主机)

nmap -iL target.txt (namp在同一目录下,扫描这个txt内的所有主机)

注:使用时请将127.0.0.1更换为目标IP地址

#### 02 嗅探欺骗

#### 03 漏洞扫描

##### 3.1 Xray使用教程

**3.1.1 xray扫描器介绍**网络安全交流q:830709780

xray是一种功能强大的扫描工具。xray 社区版是长亭科技推出的免费白帽子工具平台,目前社区有 xray 漏洞扫描器和 Radium 爬虫工具,由多名经验丰富的安全开发者和数万名社区贡献者共同打造而成。

**3.1.2 xray下载地址**

链接:https://pan.baidu.com/s/1Y\_hyIxIEqyo2ucdx7lWtrQ

提取码:1lzl

**3.1.3 xray基本使用**

下载对应系统的版本后,解压缩zip文件,Linux / Mac用户在终端(终端)运行,Windows用户请在Powershell或其他高级Shell中运行,在CMD中运行可能体验不佳。

1.使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描:

xray webscan --basic-crawler http://example.com --html-output xxx.html

2.使用 HTTP 代理进行被动扫描:

设置浏览器 http 代理为http://127.0.0.1:5555,然后使用浏览器访问网页,就可以自动分析代理流量并扫描。

xray webscan --listen 127.0.0.1:5555 --html-output xxx.html

3.快速测试单个 url, 无爬虫:

xray webscan --url http://example.com/?a=b --html-output single-url.html

4.手动指定本次运行的插件:

默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray webscan --plugins cmd_injection,sqldet --url http://example.comxray webscan --plugins cmd_injection,sqldet --listen 127.0.0.1:7777

5.生成 ca 证书:

.\xray_windows_amd64.exe genca

#### 04 漏洞利用

##### 4.1 sqlmap使用教程

**4.1.1 介绍**

SQLMap是一个开放源码的测试工具,它可以自动探测和利用SQL注入漏洞来接管数据库服务器。

**具体功能**

1、判断可注入的参数

2、判断可以用那种SQL注入技术来注入

3、识别出哪种数据库

4、根据用户选择,读取哪些数据

5、可执行情况

6、当前数据库用户名称和拥有的权限

7、发现WEB虚拟目录

8、上传***getshell

9、绕过防火墙

**sqlmap支持的注入模式**

1、基于布尔的盲注,即可以根据返回页面判断条件真假的注入。

2、基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

3、基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

4、联合查询注入,可以使用union的情况下的注入。(适合用于通过循环直接输出联合查询结果,否则只会显示第一项结果)

5、堆查询注入,可以同时执行多条语句的执行时的注入。

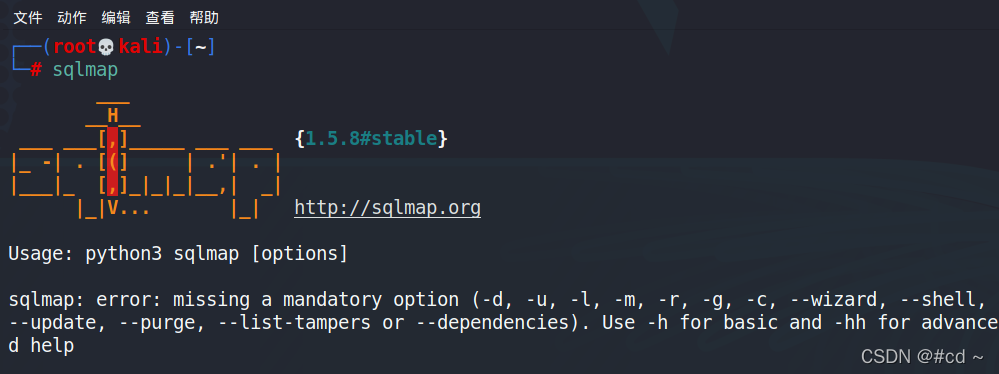

**4.1.2 安装下载**

**1. kali自带sqlmap**

可直接使用!

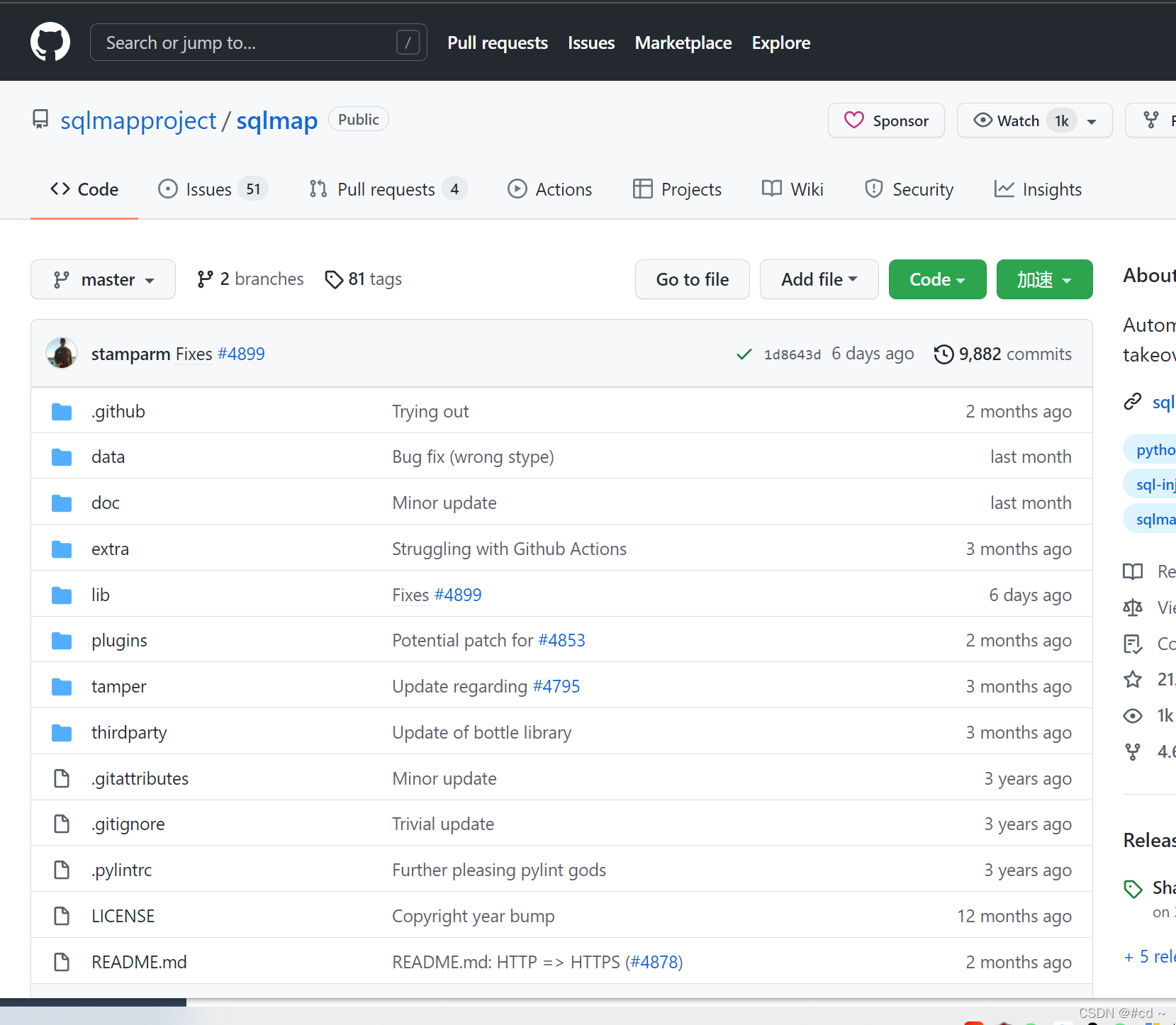

**2. Windows下载地址:**

[sqlmap](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)

**4.1.3 常用请求参数**

**1. get方法**

**对于get的请求,比较简单,直接指定目标**

-d: 直接连接数据库 (-d “mysql://user:passward@地址:端口/数据库名称”)

-u:指定url (?id=1)

-m:将多个url保存成文件,传给sqlmap (sqlmap -m list.txt)

-r:将http头信息保存到文件,交给sqlmap

-g:google搜索出来的结果 (-g “inurl:”.php?id=1"")"只是将双引号内的"特殊字符进行转义

-p :只想检查的变量

-f :指纹

–users:数据库帐号

–banner:数据库信息

–dbs:有哪些数据库

-a:all

**get请求应该是大家所熟悉的,sqlmap - u直接加URL,参数就可以了。**

**2. POST方法**

下面介绍几种对于post请求的sqlmap注入。

**a.使用http请求文件**

可以用burpsuite抓包并复制到txt文件

sqlmap -r 1 .txt

**b.使用burpsuite log文件 (勾选上options中的Misc中的proxy)**

sqlmap - l log.txt

**c.HTTPS**

sqlmap同时也支持https的sql注入,只需加入参数-force-ssl告诉sqlmap这是https服务即可。

如

sqlmap -u https://192.168.1.1/a.php?id=1" -force-ssl (默认不是443,在后加其端口)

**4.1.4 常用方法**

**1. 检测注入**

**a.基本格式**

sqlmap -u “http://www.vuln.cn/post.php?id=1”

默认使用level1检测全部数据库类型

sqlmap -u “http://www.vuln.cn/post.php?id=1” –dbms mysql –level 3

指定数据库类型为mysql,级别为3(共5级,级别越高,检测越全面)

**b. cookie注入**

当程序有防get注入的时候,可以使用cookie注入

sqlmap -u “http://www.baidu.com/shownews.asp” –cookie “id=11” –level 2(只有level达到2才会检测cookie)

**c. 从post数据包中注入**

可以使用burpsuite或者temperdata等工具来抓取post包

sqlmap -r “c:\tools\request.txt” -p “username” –dbms mysql 指定username参数

**2. 注入成功后**

**获取数据库基本信息**

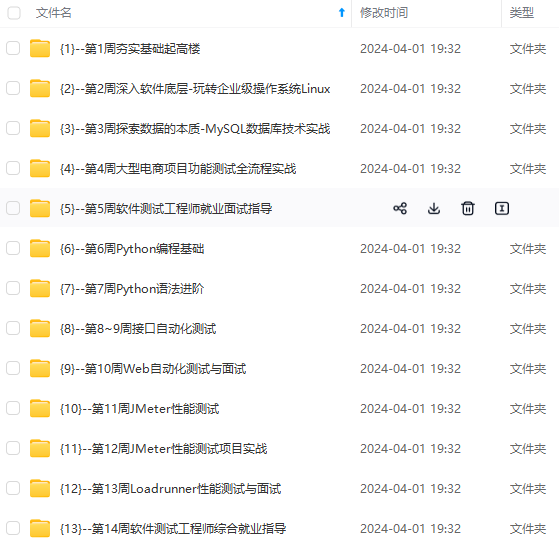

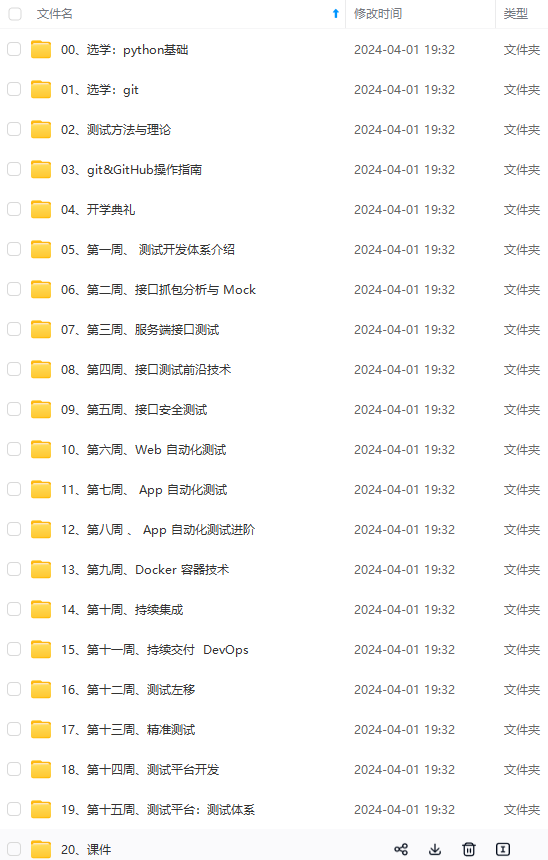

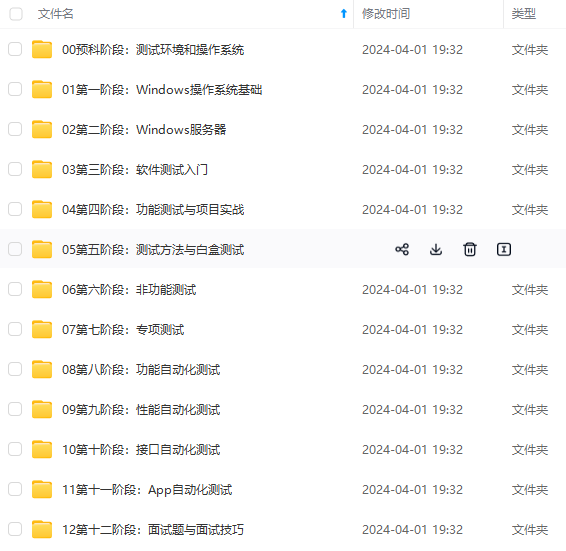

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

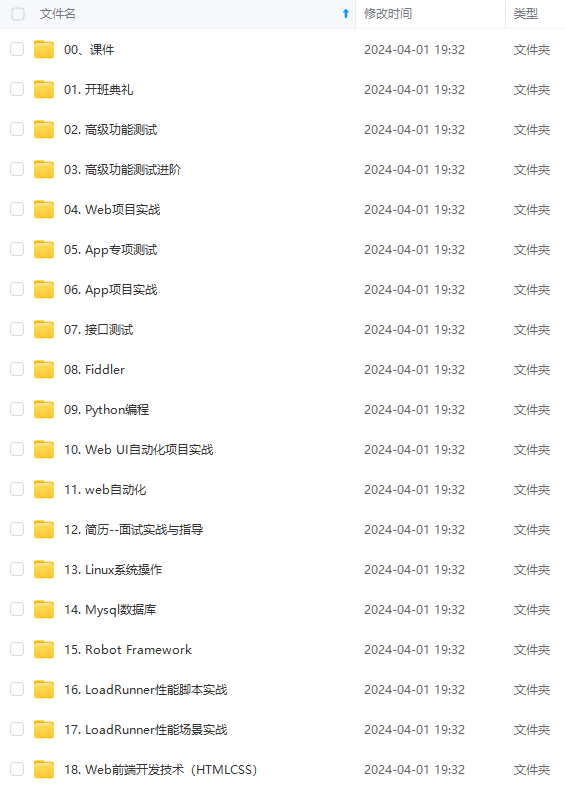

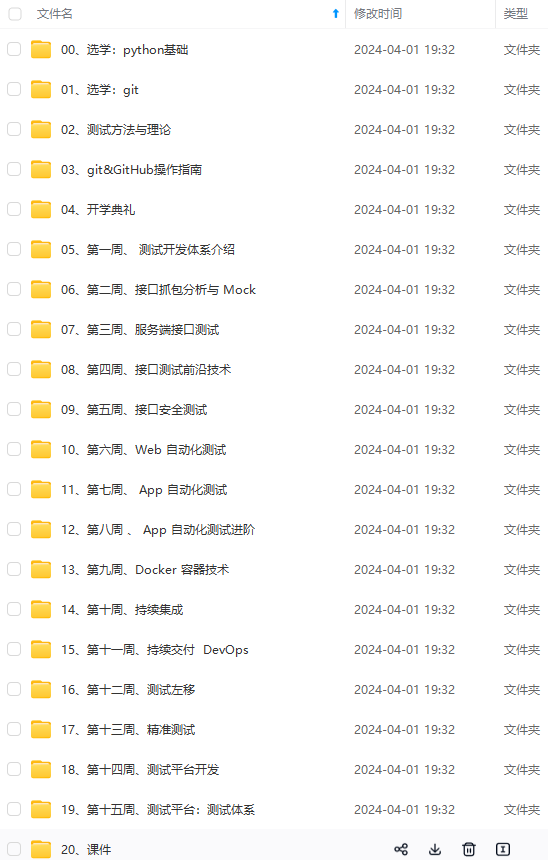

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

…(img-BkFY5tPr-1715185885814)]

[外链图片转存中…(img-c8FBXRJ8-1715185885814)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新