Docker 是一种流行的容器化平台,它允许开发者将应用及其所有依赖打包成一个标准化的单元,称为容器。这样的打包方式确保了应用在任何环境中都能以相同的方式运行。下面,我们将更详细地探讨 Docker 的几个关键组件和技术原理。

1. Docker 架构

Docker 使用客户端-服务器(C/S)架构模式:

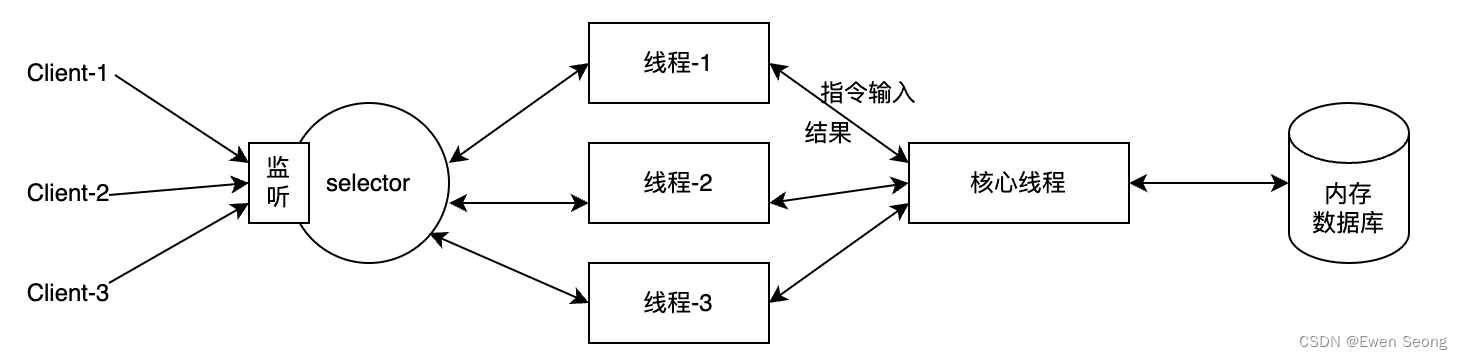

- Docker 客户端(Client):用户通过 Docker 客户端与 Docker 守护进程交互,它通过命令行接口(CLI)发送命令给 Docker Daemon。这些命令包括运行容器、停止容器、构建镜像等。

- Docker 守护进程(Daemon):Docker Daemon 是一个后台进程,负责管理 Docker 的所有任务,如维护容器的生命周期、处理容器的运行、构建镜像等。守护进程还负责与其他 Docker 守护进程通信,以管理服务和分布式任务。

2. Docker 镜像和容器

Docker 镜像:镜像是构建 Docker 容器的基础,是一个只读的模板。例如,一个镜像可以包含一个完整的 Ubuntu 操作系统环境,加上用户安装的应用和配置。镜像在构建时是分层存储的,每一层代表 Dockerfile 中的一个指令,这些层次结构使得镜像共享和重用变得非常高效。

Docker 容器:容器是镜像的运行实例。当你从 Docker 镜像启动容器时,Docker 会在镜像的顶层添加一个可写层(称为容器层)。所有运行时的修改,如添加新文件、修改现有文件等,都会发生在这个可写层上。容器可以被启动、停止、移动或删除。

3. Dockerfile

Dockerfile 是一个文本文件,包含了一系列指令和参数,用于自动化构建 Docker 镜像。Dockerfile 的每一条指令都会创建镜像的一层。这包括:

FROM:指定基础镜像。RUN:执行命令。ADD和COPY:复制文件和目录到镜像。CMD:提供容器默认执行的命令。EXPOSE:声明容器监听的端口。ENV:设置环境变量。ENTRYPOINT:配置容器启动时运行的命令。VOLUME:定义匿名卷。USER:指定运行容器的用户。

4. 网络和存储

- 网络:Docker 使用网络桥接来连接容器。每个独立的容器都会被自动连接到一个虚拟网络接口,通过桥接器连接到主机,使得容器能够互相通信及与外界交流。

- 存储:Docker 使用卷(Volumes)和绑定挂载(Bind Mounts)来处理数据持久化和共享。卷是由 Docker 管理的存储区域,而绑定挂载则可以将主机上的特定目录或文件直接映射到容器中。

5. 安全性

Docker 使用 Linux 内核的多种功能来隔离容器,包括命名空间(Namespaces)和控制组(Cgroups):

7. Docker 的安全机制

虽然 Docker 提供了一定级别的隔离,但默认配置下的 Docker 仍存在一些安全隐患。因此,强化 Docker 的安全性是非常重要的。

总结

Docker 通过封装应用和依赖到容器中,提供了一个轻量级、高效和可移植的软件运行环境。通过利用 Linux 的核心技术如 cgroups 和 namespaces,Docker 能够提供必要的隔离和安全性。随着容器技术的日益成熟,Docker 和 Kubernetes 等技术的结合,已经成为现代云基础设施和微服务架构的核心组成部分。

- 命名空间:Docker 使用命名空间来隔离容器的各种资源,如 PID(进程号)、网络、用户 ID 等,使容器内的应用无法看到宿主机或其他

容器的资源。

- 控制组(Cgroups):控制组是 Linux 内核的一个功能,允许 Docker 限制容器可以使用的资源量(如 CPU、内存、磁盘 I/O 等)。这确保了容器之间资源的公平分配,防止任何一个容器过度消耗资源而影响整体系统的稳定性。

6. 容器编排

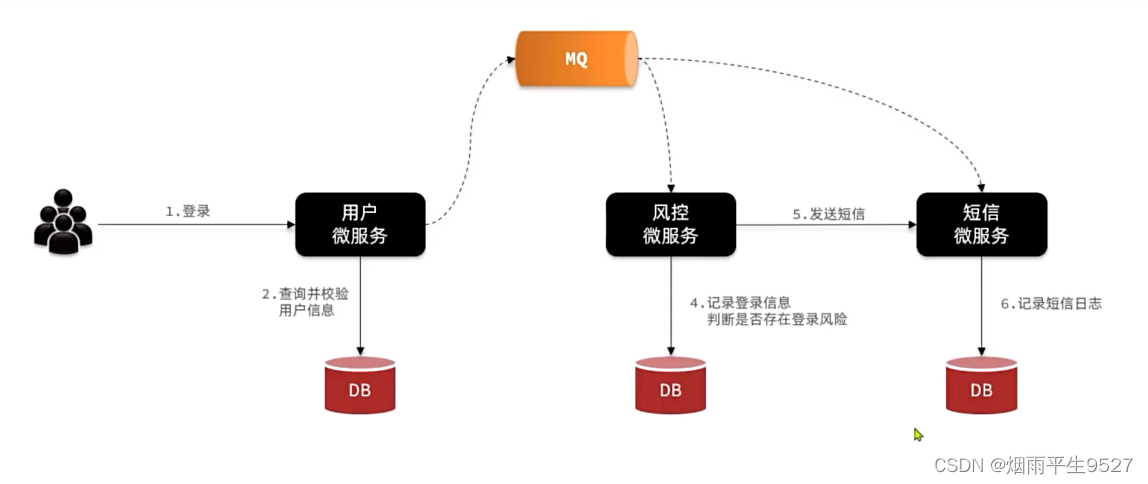

随着容器化应用的复杂性增加,管理单独的容器变得更加困难。这引入了容器编排工具的需求,如 Kubernetes 和 Docker Swarm,它们可以帮助管理大规模的容器集群。

Docker Swarm:Docker Swarm 是 Docker 的原生集群管理工具,它允许用户将多个 Docker 主机集成到一个虚拟的 Docker 主机中。Swarm 提供高可用性和负载均衡,使得容器化应用可以在多个主机上无缝运行。

Kubernetes:虽然 Kubernetes 不是 Docker 原生的,但它已成为容器编排领域的事实标准。Kubernetes 提供了强大的工具和功能来部署、维护和扩展容器应用,包括自动扩展、滚动更新、服务发现和负载均衡等。

使用非 root 用户运行容器:默认情况下,Docker 容器内的进程以 root 用户身份运行,这可能带来安全风险。建议在 Dockerfile 中使用

USER指令指定一个非 root 用户运行容器内的进程。限制容器的网络访问:默认情况下,容器可以访问网络上的任何资源。可以通过 Docker 的网络策略来限制容器的网络访问,增强安全性。

使用只读文件系统:可以在运行容器时使用

--read-only选项,将容器的文件系统设置为只读。这可以防止恶意软件在容器内部写入或修改文件。使用安全计算模式(Seccomp):Seccomp(安全计算模式)可以限制容器进程可以调用的系统调用,从而减少潜在的安全漏洞。

定期扫描镜像:使用 Docker 安全扫描或第三方工具定期检查镜像中的安全漏洞,确保依赖和应用的安全。