软件成分分析(Software Composition Analysis,SCA)是一种用于识别和分析软件内部组件及其关系的技术,旨在帮助开发人员更好地了解和管理其软件的构建过程,同时可帮助安全人员揭秘软件内部结构的神秘面纱。SCA技术的发展与软件行业的快速发展密不可分,下面将介绍SCA的发展背景、技术原理以及当前主流SCA工具。

1. SCA的发展背景及趋势

随着软件开发的复杂性不断增加,软件项目中使用的第三方组件和开源软件数量也大幅增加。然而,这些第三方组件往往存在潜在的安全漏洞和法律风险,因此对软件成分进行全面分析变得至关重要。SCA技术因此应运而生,成为软件开发生命周期中必不可少的一环。

Synopsys发布2024年开源安全和风险分析报告OSSRA中指出,有96%代码仓库包含开源代码,84%代码库包含至少一个已知开源漏洞,其中74%包含高风险漏洞。关于Synopsys 2024年发布的更详细的开源风险洞察报告可以点此下载(访问密码:6277)。

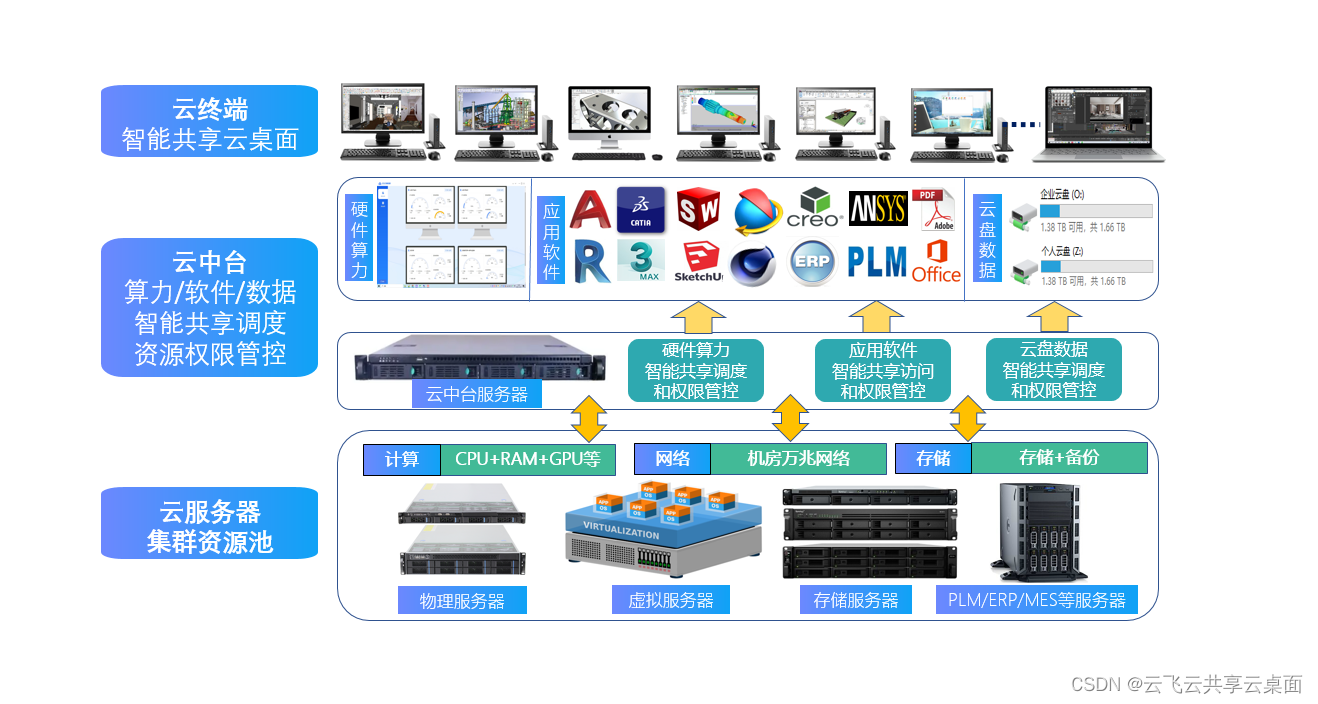

当前,越来越多的企业和开发团队开始重视软件成分分析,将其纳入到软件开发过程中,并寻求自动化和智能化的解决方案。SCA技术的趋势包括但不限于:

- 更加精细化的组件识别和关系分析

- 持续集成和持续部署(CI/CD)中的集成

- 与软件漏洞数据库的整合

2. SCA技术原理

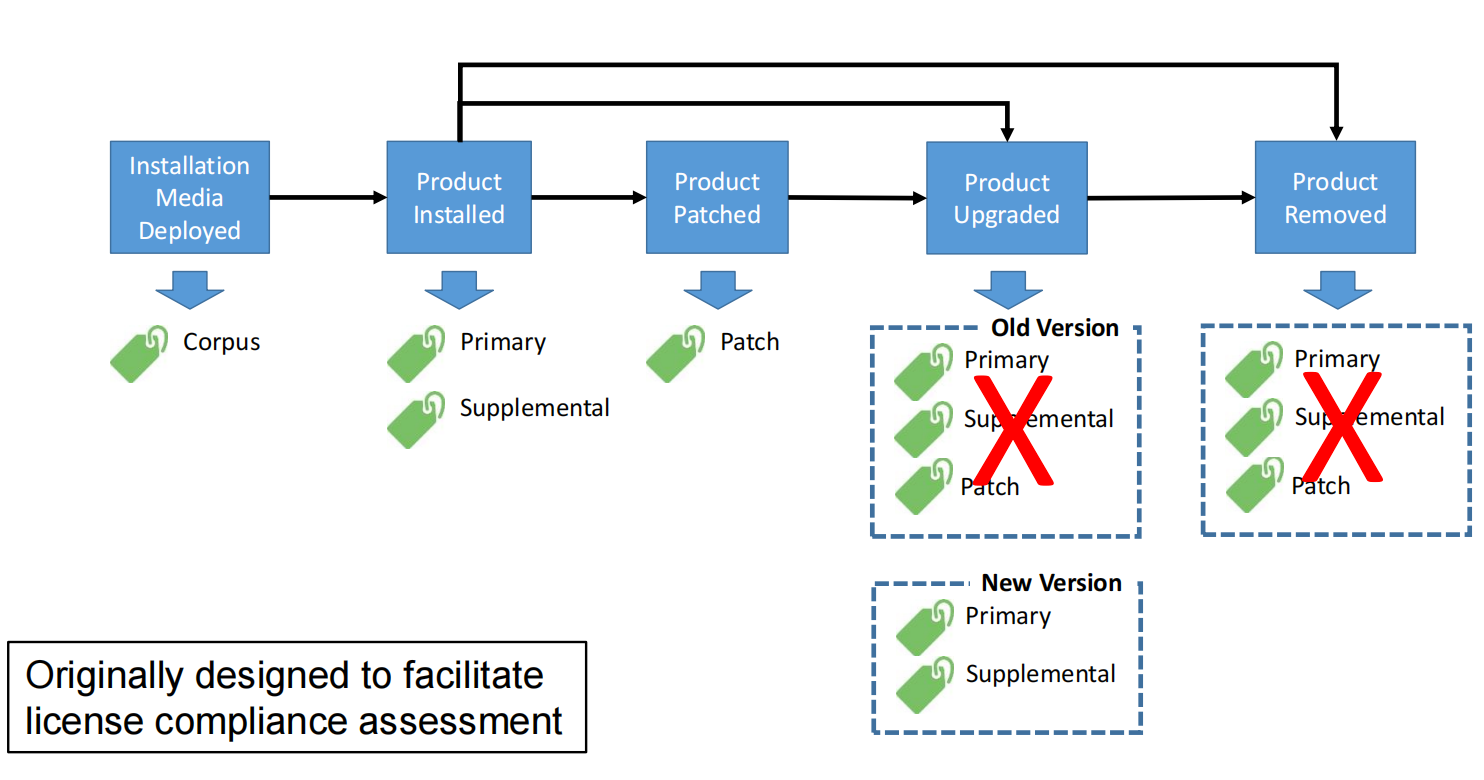

SCA技术的核心原理包括对软件源代码或二进制文件进行扫描,识别其中使用的第三方组件、库和框架,分析其版本、许可证、漏洞等信息,并生成报告以供开发人员参考。常见的分析方法包括静态分析、动态分析。

- 静态分析通过检查软件源代码或二进制文件的组件依赖关系来进行分析,可以在早期发现潜在的问题。

- 动态分析则是在软件运行时检查其实际行为,以获取更加全面的信息。

根据分析对象划分为两种SCA技术:源码SCA、二进制SCA。接下来具体介绍两种SCA技术的原理和优缺点。

2.1. 源码SCA

源码SCA分析的是软件的源代码,它通常需要访问项目的源代码仓库,对代码中的依赖关系进行分析。主要适用于开源项目、有完整源代码维护的项目,以及需要深入理解代码依赖关系的场景。

由于直接分析源代码,所以它可以更准确地识别出软件中使用的第三方库和它们的版本。具体来说,主要有以下三类分析方法:

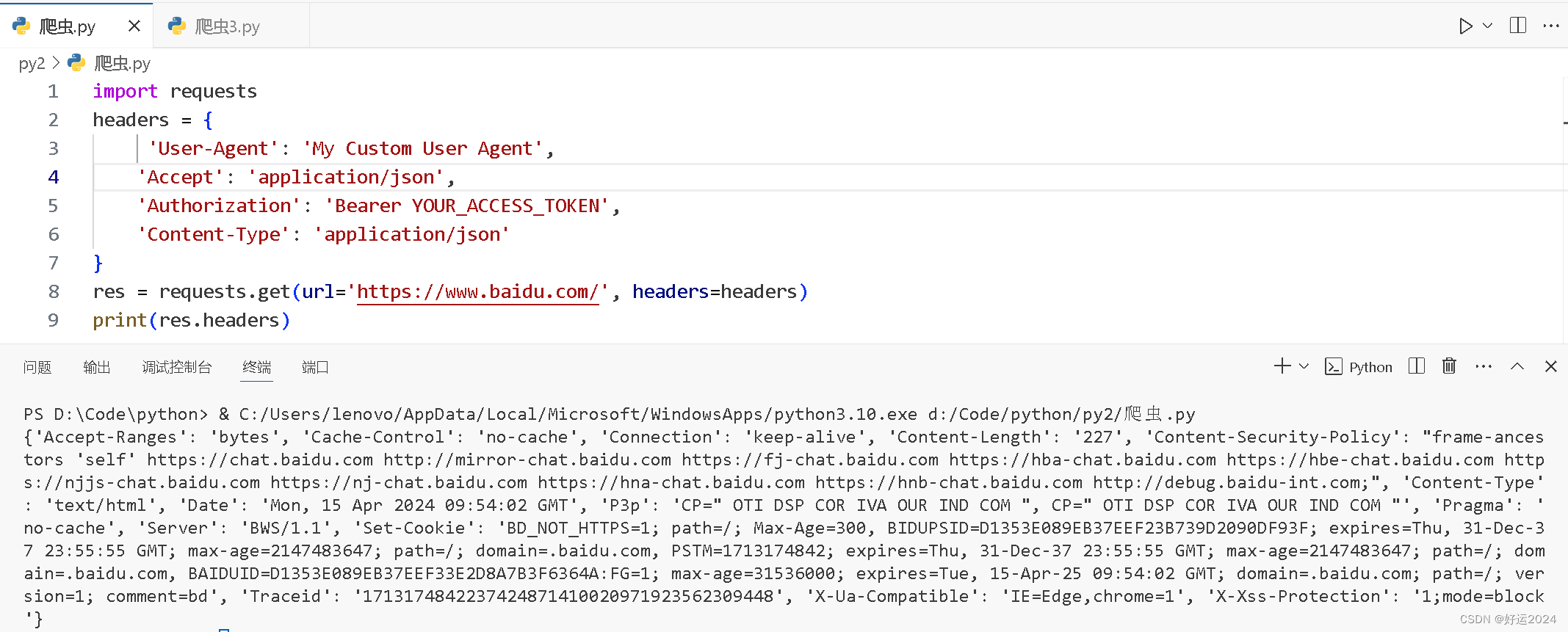

- 基于包管理器配置文件的分析:针对具有备包管理机制的语言,比如Java、Go、Python,可以通过解析开源软件包管理文件(如Java的POM.xml,Go语言的go.mod,Python的requirements.txt)来实现开源软件的关联分析,这种方法可以几乎可以100%准确的分析出引用的开源软件名称及依赖组件名称。

- 基于文本相似度的分析:亦可称为源码文件级匹配,即根据源代码文件的相似度来判断待分析的源码文件属于什么组件和版本,文件相似度可以基于hash的严格匹配方法,也可以根据文本相似度匹配方法。

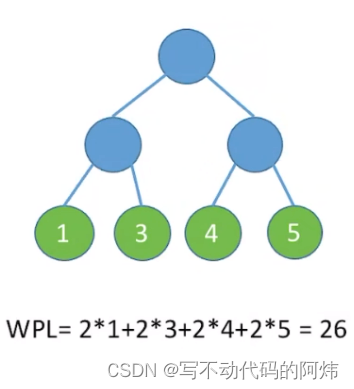

- 基于语义的相似度分析:亦可称为源码片断匹配,即源代码依次通过词法分析、Token提取、语法分析、AST抽象语法树、语义分析过程来提取相应的关键特征,进一步融合机器学习、NLP、控制流图CFG、数据流图DFG等匹配算法进行代码相似度的检测。

源码SCA需要有可访问的源代码,因此对于没有源代码的二进制文件或封闭源代码的软件,这种方法不适用。

2.2. 二进制SCA

二进制SCA分析的是软件的二进制可执行文件或库文件,由于不需要访问源代码,二进制SCA可能无法像源码SCA那样精确地识别依赖关系,因为它依赖于二进制文件中的符号和字符串提取。具体分析过程通常涉及提取二进制文件中的函数名、常量字符串等信息(这些信息受CPU架构、编译选项的影响很少,几乎保持不变),然后与已知组件特征数据库进行比对即可识别二进制的成分。另,结合二进制代码的调用图CFG、数据流图DFG等信息可进行更加精准的检测,但由于这些分析涉及到二进制文件反汇编,分析时间非常长(50M大小的文件一般要2H左右),效率低,因此不适合对大量二进制文件进行扫描。

二进制SCA不需要源代码,适用于任何二进制文件,包括商业软件和封闭源代码的软件。

2.3. 源码SCA与二进制SCA的区别

不管是源代码文件的SCA检测还是二进制文件的SCA检测,他们是一种互补的关系,各有各的优缺点,比如二进制文件的SCA检测能发现构建过程中工具链引入的安全问题,而源代码的SCA则不能,SolarWinds事件就很好的说明了这一点。其他具体对比项可参见下表:

| 对比项 | 源代码SCA | 二进制SCA |

|---|---|---|

| 分析对象 | 源代码 | 二进制文件 |

| 分析阶段 | 开发阶段 | 测试阶段 |

| 适用场景 | 适合需要精确识别依赖关系和进行深入代码审计的场景 | 适用于需要分析二进制文件,或者源代码不可用的场景 |

| 准确率 | 高 | 中,检测准确率依赖于二进制中调用了多少开源软件的功能 |

| 检测绕过 | 存在,源码在构建环境中引入或链接静态库引入的开源软件会绕过源代码SCA检测 | 不存在 |

| 依赖组件检测能力 | 弱,尤其是没有包管理机制的语言,很难检测到依赖组件 | 强,二进制中包含所有引入的开源软件功能特征信息 |

| 人工确认分析难度 | 低,源代码人工对比分析容易 | 高,二进制人工很大对比分析,需要借助反汇编等多种工具,确认门槛高 |

3. 当前主流SCA工具

目前市面上有许多优秀的SCA工具,其中一些主流工具包括:

- Black Duck: Black Duck 是一款知名的软件成分分析工具,当前已经被Synopsys(新思科技)收购,Black Duck一般被同行称为"黑鸭子"(直译),提供全面的开源软件扫描和漏洞检测服务,可同时支持源码及二进制SCA,是SCA界的Top1工具。它可以帮助用户识别软件项目中使用的第三方组件、版本信息,并检测这些组件是否存在已知的漏洞。Black Duck 还提供了丰富的报告和分析功能,帮助用户管理和降低软件安全风险。

- Snyk: Snyk 是一款专注于开源组件安全的软件成分分析工具。它可以帮助用户发现项目中的漏洞、安全威胁和依赖关系问题,并提供实时的漏洞修复建议。Snyk 还提供了与开发工具集成的功能,方便开发团队在开发过程中及时解决安全问题。

- WhiteSource: 已经于2023年改名为Mend,它是一款综合的软件成分分析工具,旨在帮助用户管理开源组件的合规性和安全性。它可以自动识别项目中使用的开源组件、版本信息,并提供实时的漏洞警报和修复建议。WhiteSource 还提供了与 CI/CD 工具集成的功能,支持持续集成和持续交付流程。

- Nexus Lifecycle: Nexus Lifecycle 是 Sonatype 公司推出的一款软件成分分析工具,主要用于管理开源组件的安全和合规性。它可以帮助用户发现项目中的漏洞、许可证冲突等问题,并提供自动化的修复建议。Nexus Lifecycle 还提供了与开发工具集成的功能,支持开发团队在早期发现和解决安全问题。

- Dependency-Check: Dependency-Check 是一款OWASP维护的开源软件成分分析工具,用于检测项目中使用的第三方组件是否存在已知的漏洞。它支持多种项目构建工具和编程语言,可以快速扫描项目的依赖关系,并生成漏洞报告。Dependency-Check 提供了易于集成和使用的功能,适合中小型团队和个人开发者使用。

- 七彩棱镜FossEye:FossEye基于“左移安全”、DevSecOps及实时监控的安全理念,在软件生命周期中对开源软件和依赖组件进行持续、自动化的识别、安全分析、持续集成管理。FossEye的目标是能够适应敏捷开发,帮助企业解决因对开源软件维护、管理不善而产生的问题。

这些工具通过自动化的方式帮助开发人员进行软件成分分析,提高了软件开发过程中对第三方组件的管理效率和安全性。

4. 参考

[1] Synopsys发布2024年开源安全和风险分析报告OSSRA

[1] 源代码与二进制文件SCA检测原理

[2] 二进制SCA检测工具—技术短板及应对措施

[3] 基于源码的二进制SCA特征生成技术

[4] 漫谈软件成分分析(SCA)安全测试技术