1.题目描述,下载附件,是一个exe文件

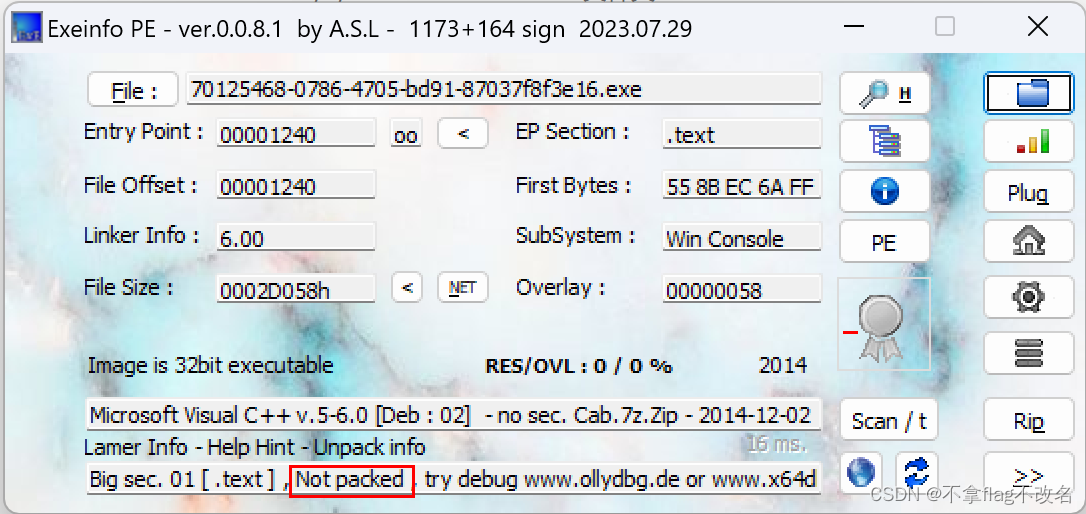

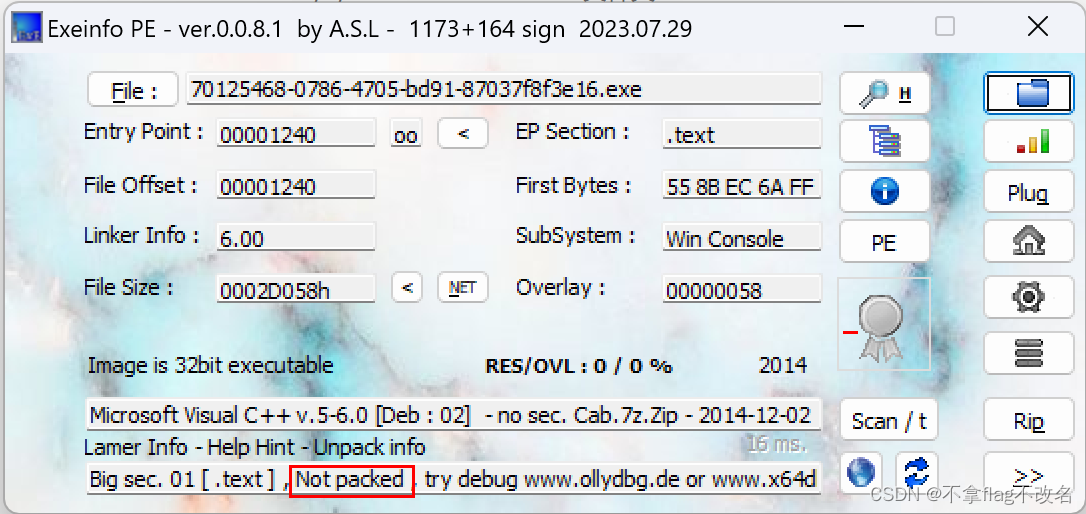

2.用PE查看是否有壳,结果无壳

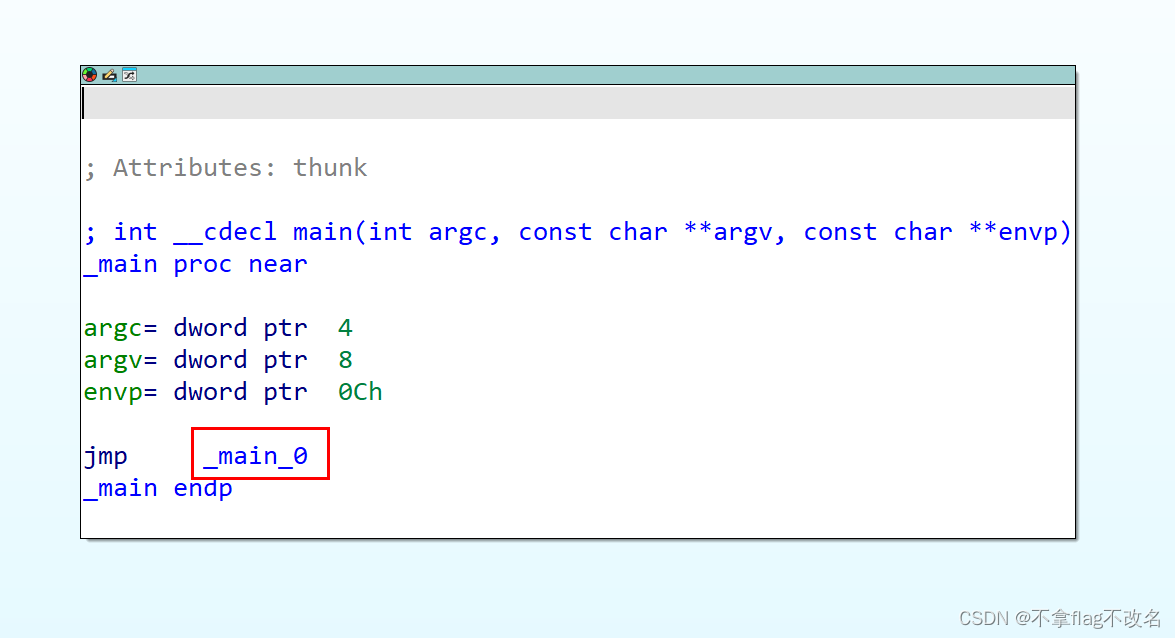

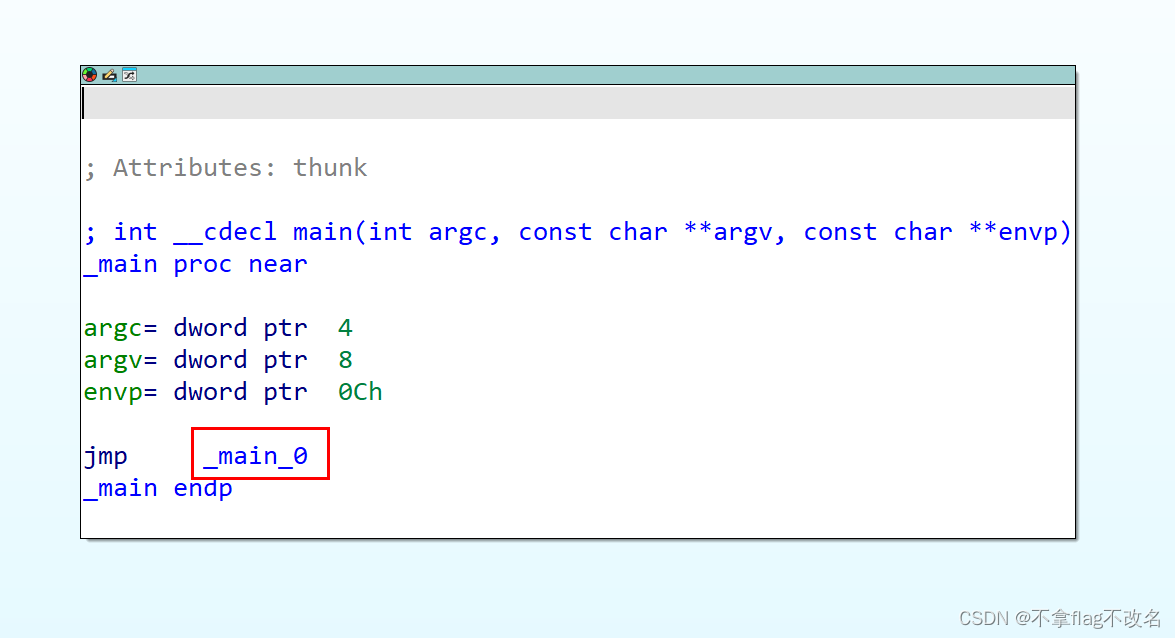

3.用IDA打开,找到main函数

4.双击_main_0,按f5,页面显示如下

5.看到一串可疑的字符串

6.修改为flag{49d3c93df25caad81232130f3d2ebfad}提交,结果正确

1.题目描述,下载附件,是一个exe文件

2.用PE查看是否有壳,结果无壳

3.用IDA打开,找到main函数

4.双击_main_0,按f5,页面显示如下

5.看到一串可疑的字符串

6.修改为flag{49d3c93df25caad81232130f3d2ebfad}提交,结果正确