目录

一、iptables防火墙的基本介绍

iptables是一个Linux系统上的防火墙工具,它用于配置和管理网络数据包的过滤规则。它可以通过定义规则集来控制进出系统的网络数据流,从而提供网络安全保护。

iptables基于包过滤技术,可以对数据包进行过滤、转发、伪装和修改等操作。它通过在内核中的netfilter子系统中的表(tables)和链(chains)来实现这些功能。表包含多个链,而链则包含多条规则。

iptables提供了一些基本的命令和选项,用于配置和管理防火墙规则。一般来说,使用iptables可以实现以下功能:

数据包过滤:可以根据源IP地址、目标IP地址、端口号、协议类型等条件来过滤进出系统的数据包,从而实现访问控制和安全策略的限制。

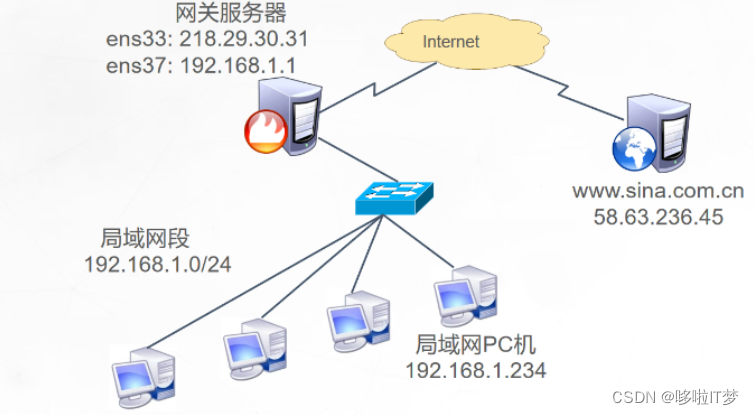

网络地址转换(NAT):可以将私有网络中的IP地址转换为公网IP地址,实现内网访问外网的功能。

端口转发:可以将某个端口的数据包转发到另一个指定的端口上,用于实现服务的映射和访问控制。

防止DoS攻击:可以通过配置规则来限制来自某个IP地址或IP地址段的连接数,从而减轻系统的负载和防止拒绝服务攻击。

日志记录:可以将符合规则的数据包记录到系统日志中,用于分析和审计系统的网络流量。

iptables是一个命令行工具,需要具备一定的网络和Linux系统知识才能正确配置和使用。此外,iptables的配置是临时的,重启系统后配置会丢失,如果需要永久生效,可以将配置写入启动脚本中。

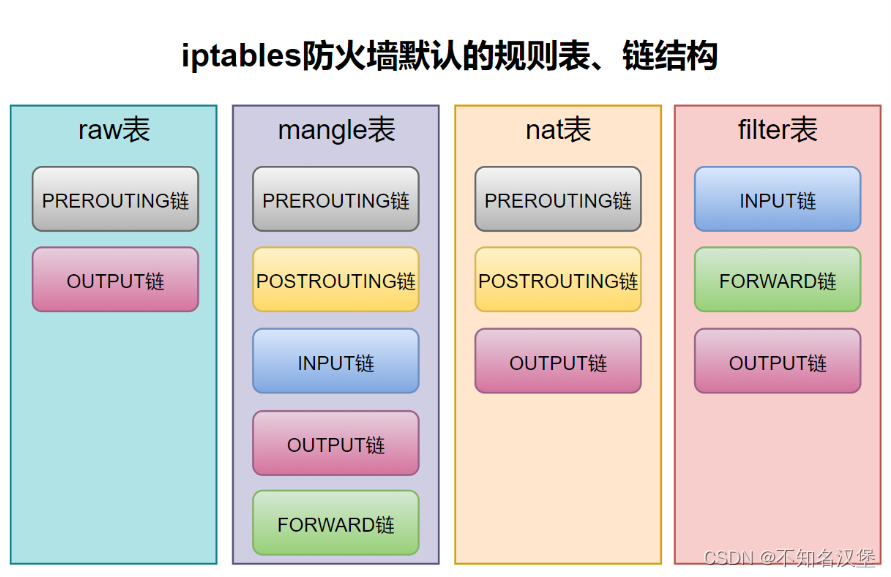

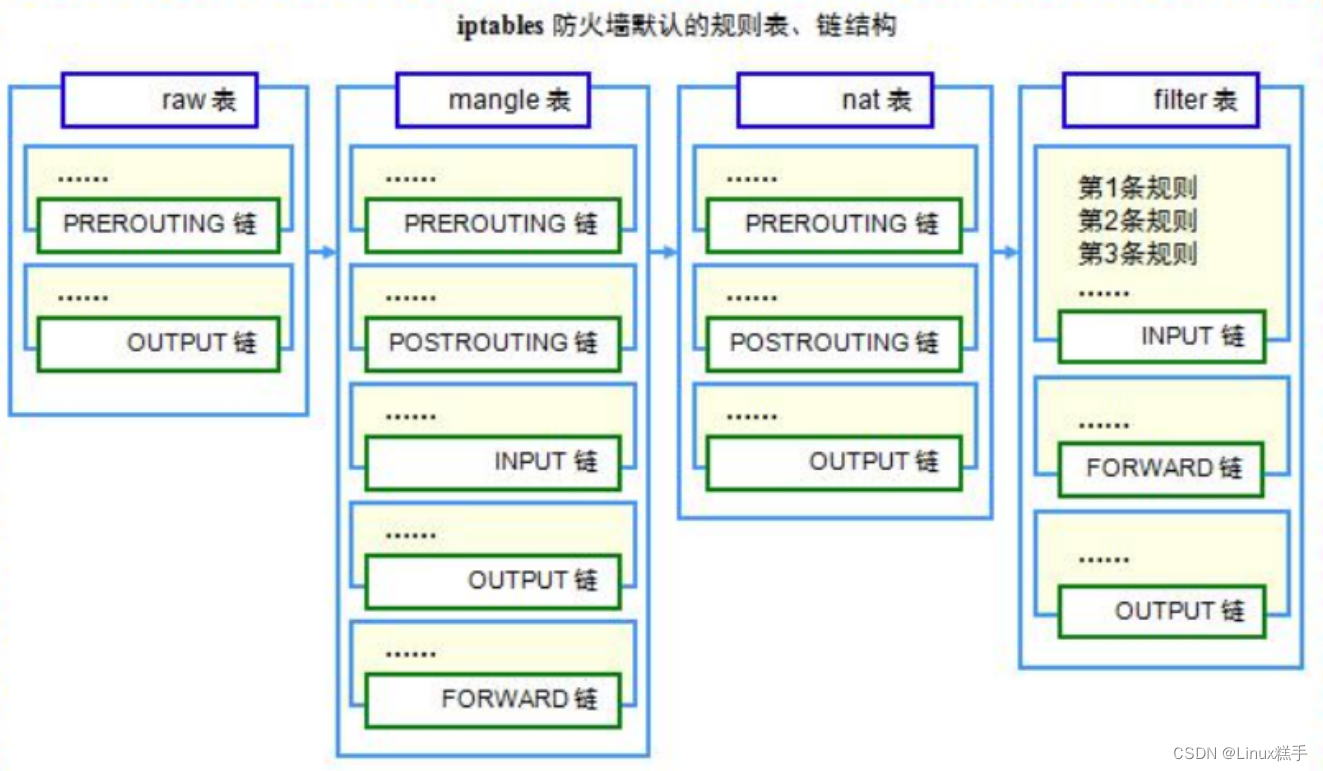

二、iptables的四表五链

iptables使用四个表(tables)和五个链(chains)来组织和管理规则,它们是:

Filter表(filter table):用于过滤和控制数据包的流动。它包含三个默认的链:INPUT链、OUTPUT链和FORWARD链。

- INPUT链:过滤进入本地系统的数据包。

- OUTPUT链:过滤从本地系统发出的数据包。

- FORWARD链:过滤通过本地系统转发的数据包。

NAT表(nat table):用于进行网络地址转换(Network Address Translation,NAT)。它包含三个默认的链:PREROUTING链、POSTROUTING链和OUTPUT链。

- PREROUTING链:在数据包到达系统之前进行处理,可以修改目标IP地址。

- POSTROUTING链:在数据包离开系统之前进行处理,可以修改源IP地址。

- OUTPUT链:用于本地系统生成的数据包的NAT处理。

Mangle表(mangle table):用于修改数据包的特征。它包含五个默认的链:PREROUTING链、INPUT链、FORWARD链、OUTPUT链和POSTROUTING链。

- PREROUTING链:在数据包到达系统之前进行处理。

- INPUT链:过滤进入本地系统的数据包。

- FORWARD链:过滤通过本地系统转发的数据包。

- OUTPUT链:过滤从本地系统发出的数据包。

- POSTROUTING链:在数据包离开系统之前进行处理。

Raw表(raw table):用于配置连接追踪系统。它包含两个默认的链:PREROUTING链和OUTPUT链。

- PREROUTING链:在数据包到达系统之前进行处理。

- OUTPUT链:过滤从本地系统发出的数据包。

这些表和链的组合可以实现不同类型的防火墙规则和网络功能。通过在相应的表和链中添加规则,可以控制数据包的流动、修改数据包的源地址和目标地址、实现端口转发和网络地址转换等功能。

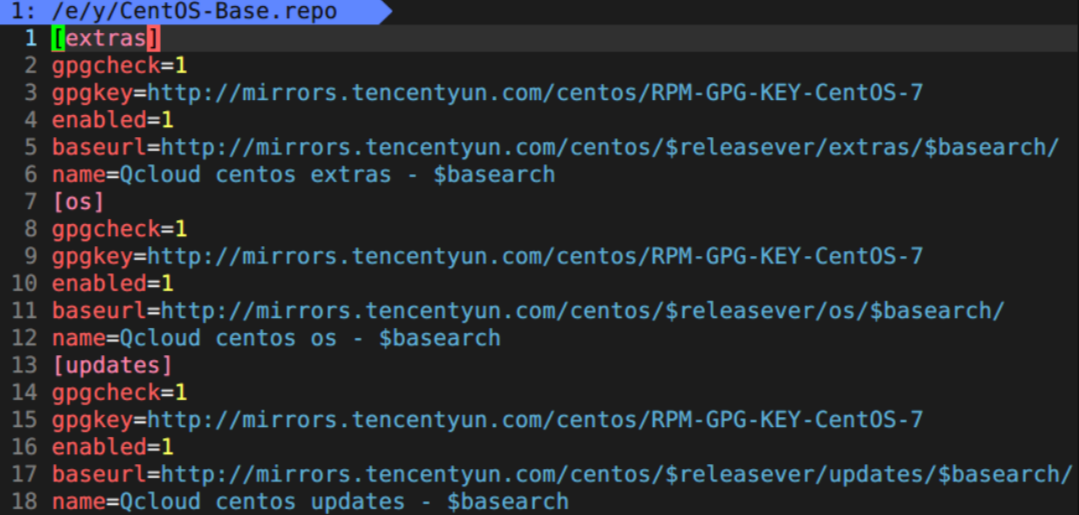

三、iptables的配置

显示当前的iptables规则:

iptables -L清除当前所有的iptables规则:

iptables -F允许特定IP地址的数据包通过:

iptables -A INPUT -s <IP地址> -j ACCEPT拒绝特定IP地址的数据包通过:

iptables -A INPUT -s <IP地址> -j DROP允许特定端口的数据包通过:

iptables -A INPUT -p <协议> --dport <端口号> -j ACCEPT拒绝特定端口的数据包通过:

iptables -A INPUT -p <协议> --dport <端口号> -j DROP开启端口转发:

echo 1 > /proc/sys/net/ipv4/ip_forward

四、添加,查看,删除规则

要删除iptables规则,可以使用iptables -D命令。以下是删除规则的示例:

删除INPUT链中的指定规则:

iptables -D INPUT <规则号>可以通过iptables -L --line-numbers命令查看规则号。

删除所有INPUT链中的规则:

iptables -F INPUTiptables规则是按顺序执行的,所以删除规则时要确保删除的是正确的规则。另外,iptables的配置是临时的,重启系统后配置会丢失。