题目:

看到这个就知道是文件头伪造

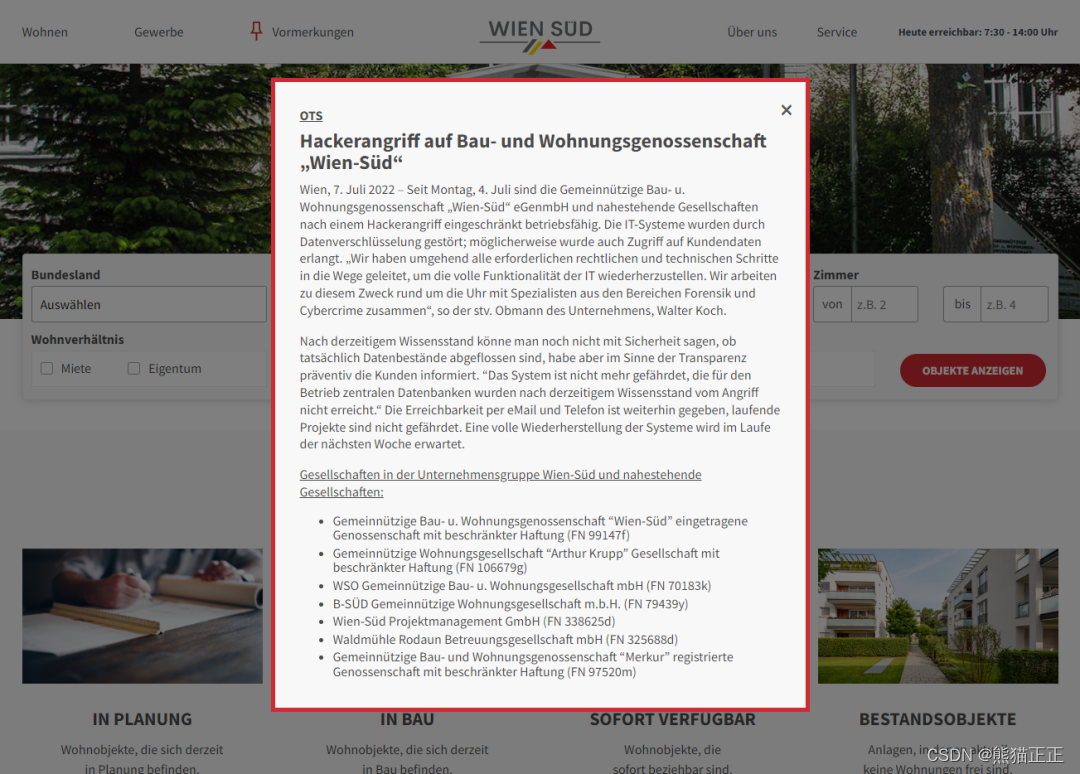

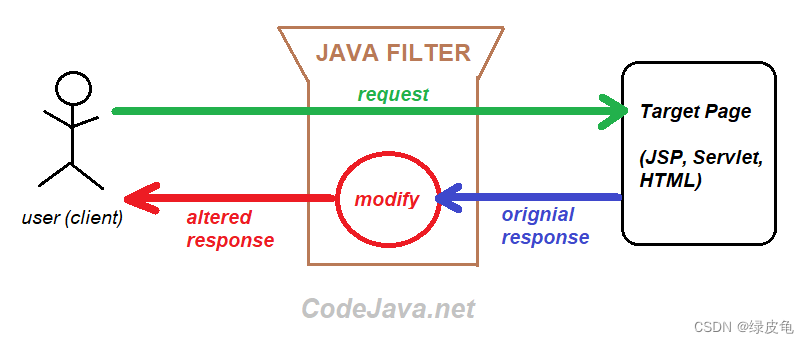

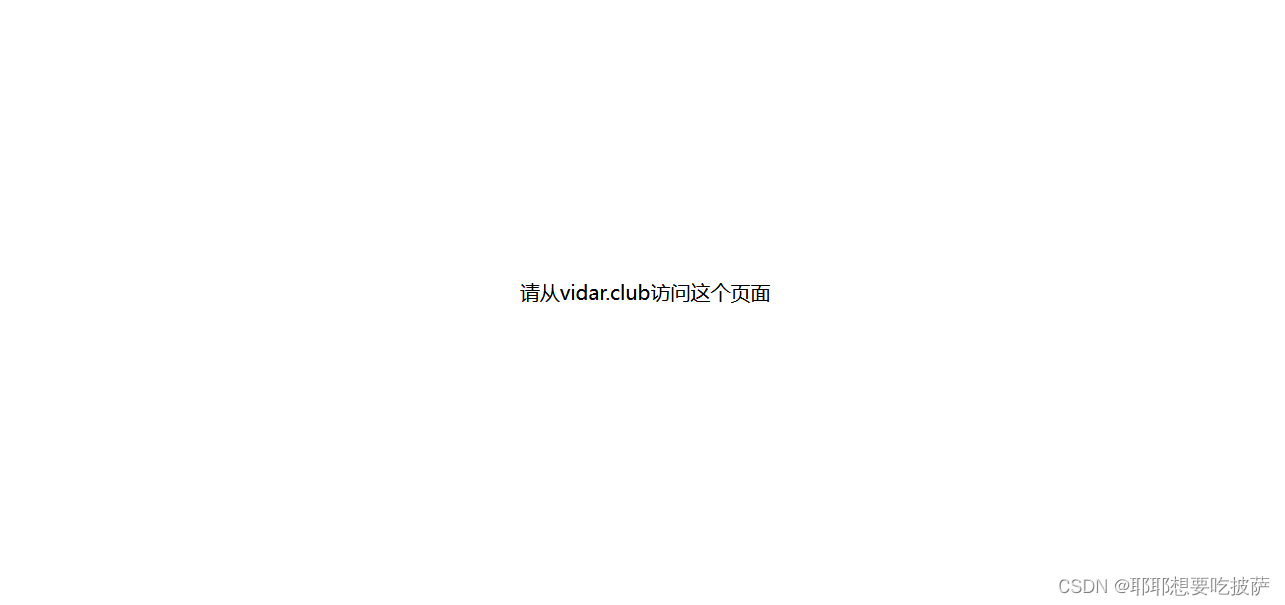

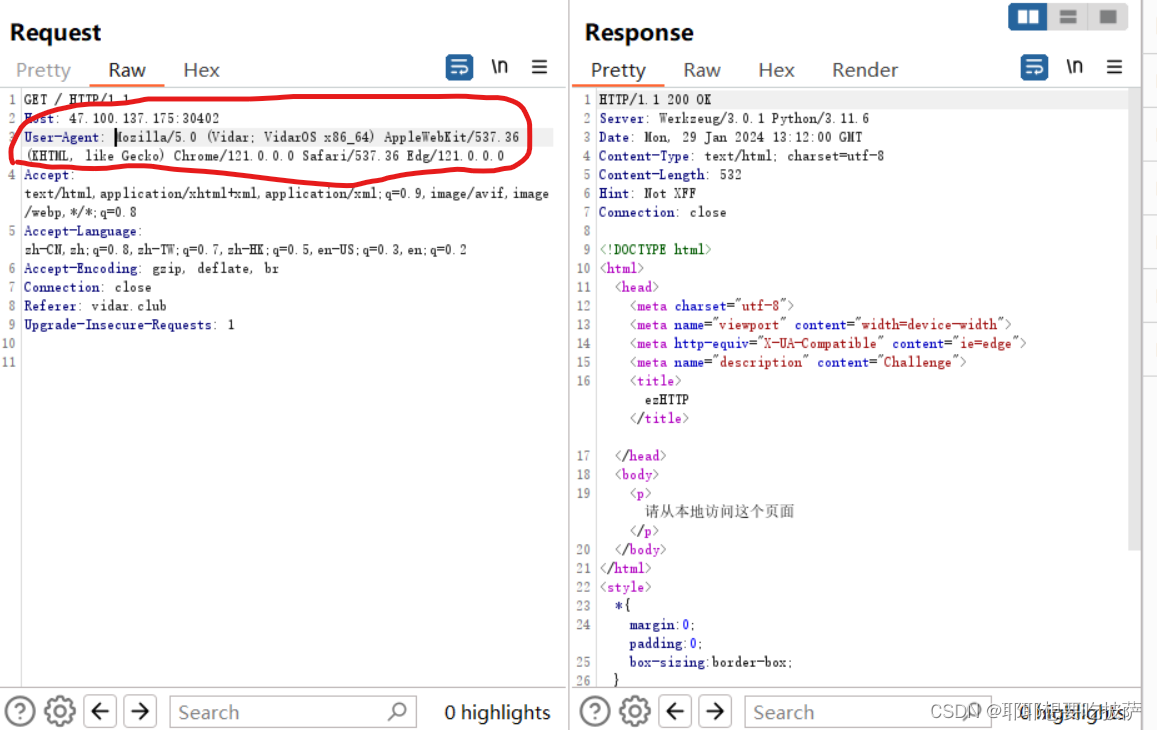

第一想法就是Referer伪造

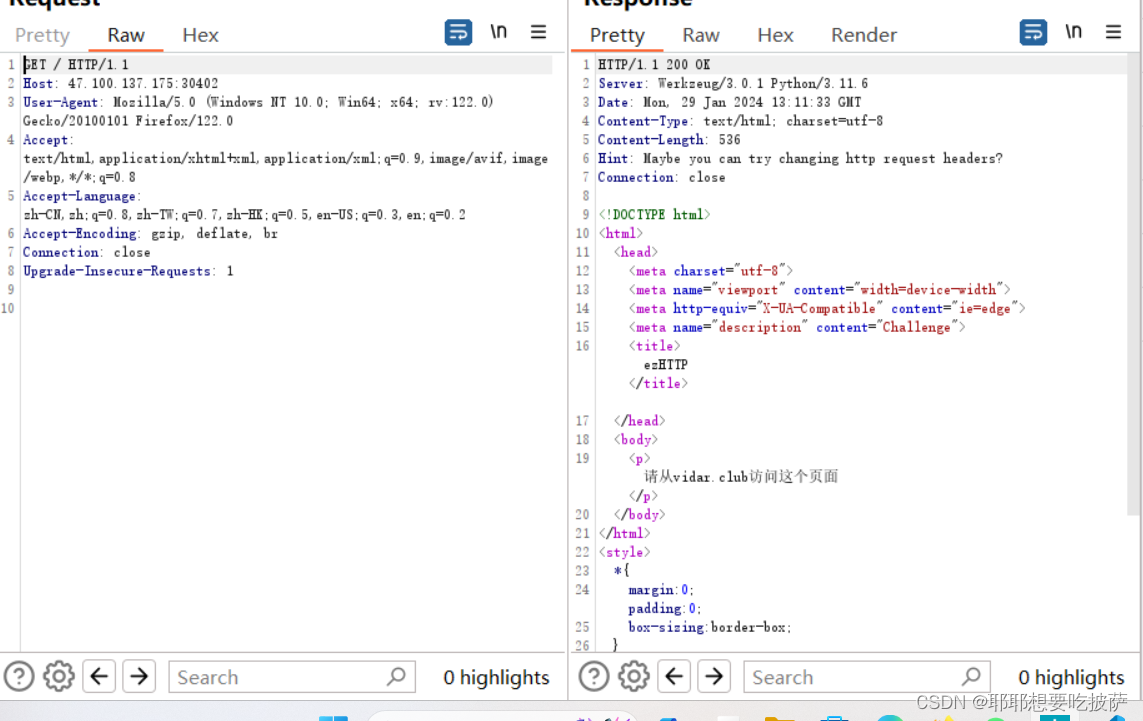

所以伪造 Referer: vidar.club

然后构造伪造的Referer

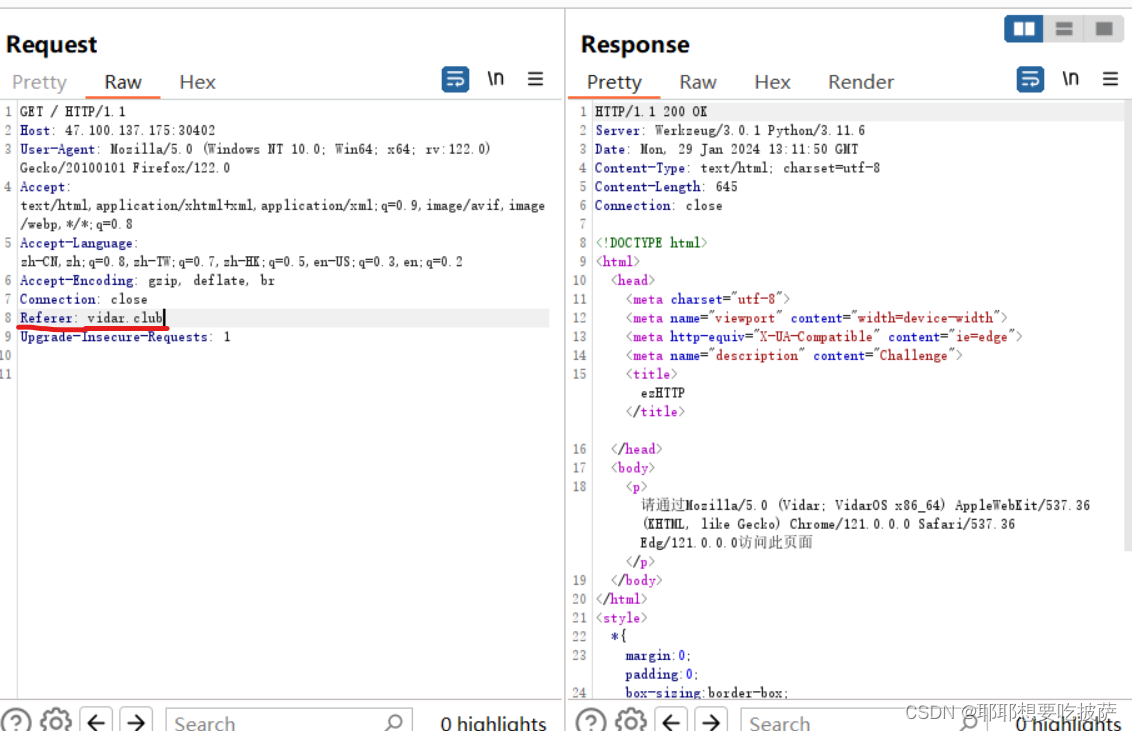

然后提示通过那些东西访问页面,User-Agent: 是构造你浏览器访问信息的,所以复制右边那一串替代就好了

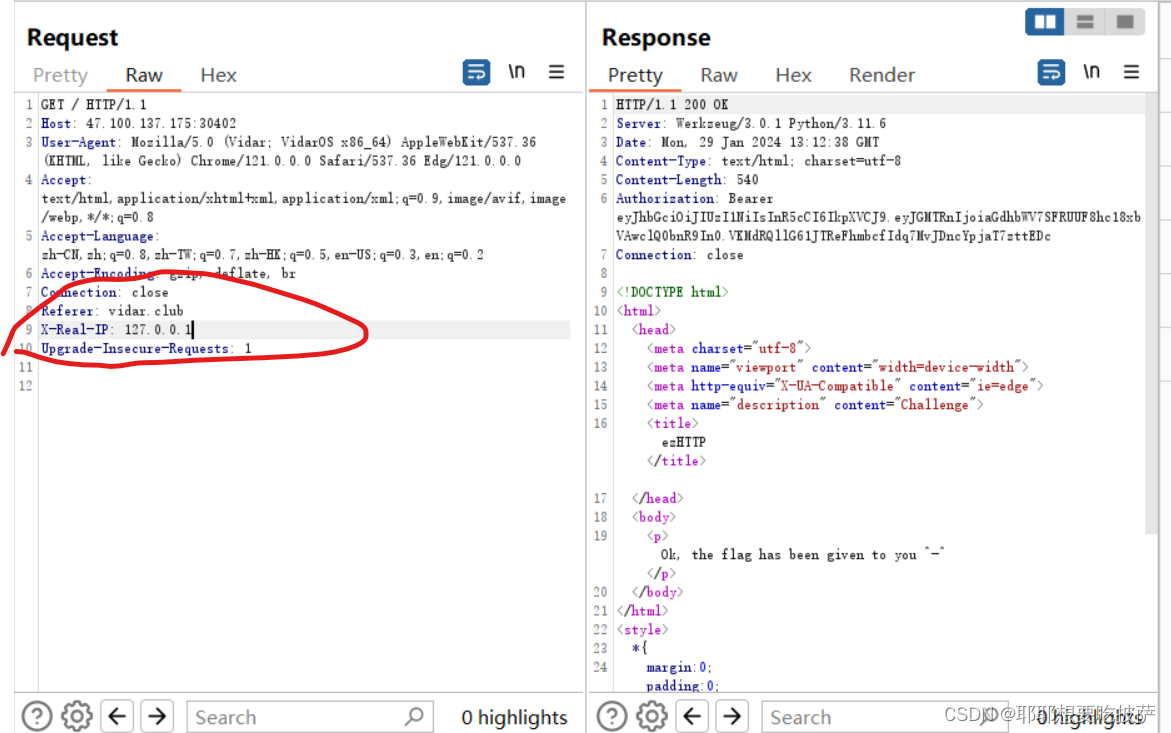

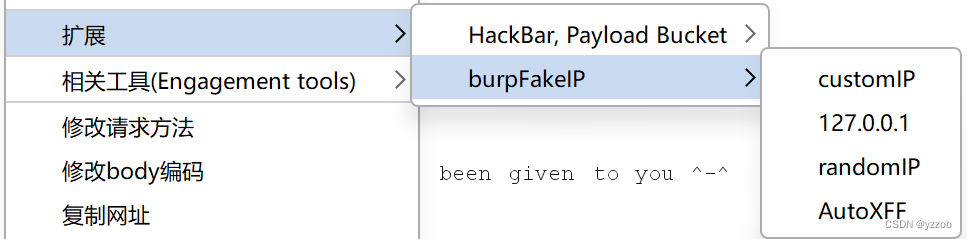

然后要求我们从本地访问,那就是伪造ip

一般想到两个方法:

X-Forwarded-For: 127.0.0.1

Client-ip: 127.0.0.1

但是本题这里构造这两个都是没有反应的,就有第三种方式

X-Real-IP: 127.0.0.1

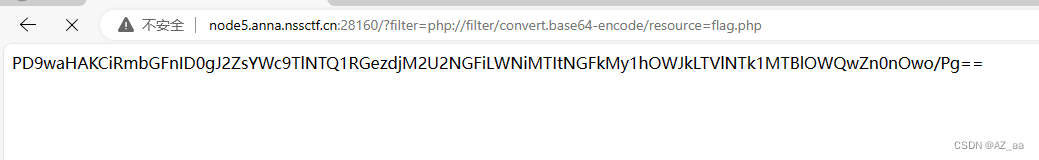

然后我们就可以得到右边有一长串的东西

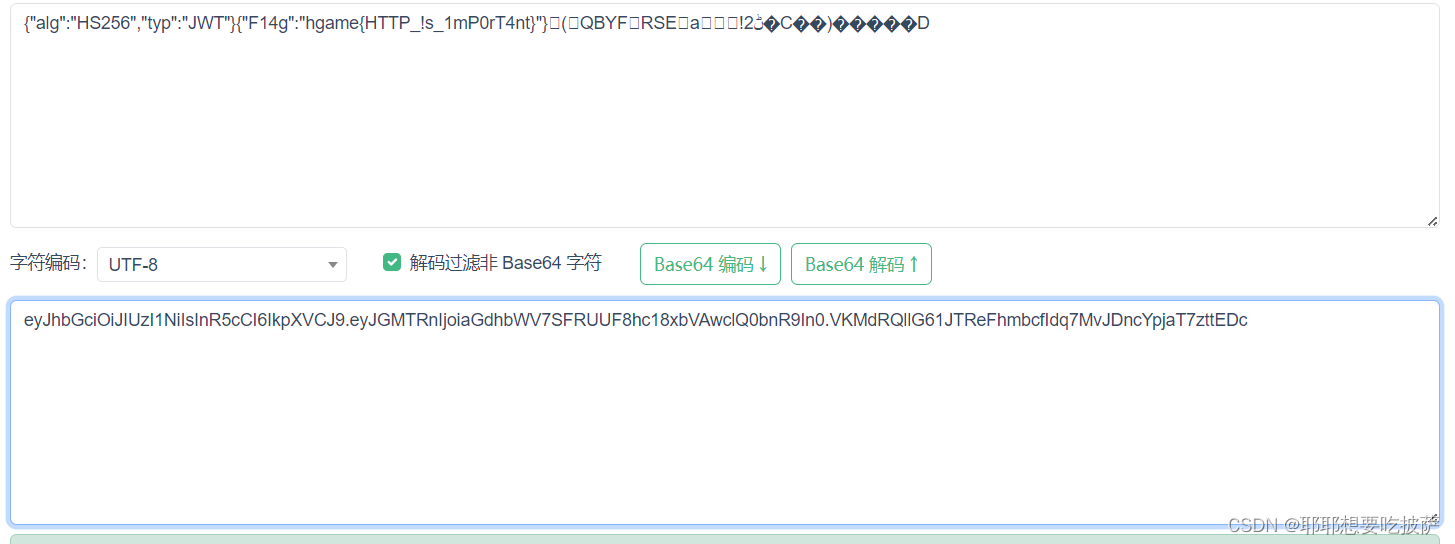

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJGMTRnIjoiaGdhbWV7SFRUUF8hc18xbVAwclQ0bnR9In0.VKMdRQllG61JTReFhmbcfIdq7MvJDncYpjaT7zttEDc

我们把它base64解码一下看看

最后的得到的flag为:

hgame{HTTP_!s_1mP0rT4nt}

这次主要查漏补缺了知识点伪造ip地址还有:X-Real-IP:这种方式

![[<span style='color:red;'>HGAME</span> <span style='color:red;'>2023</span> <span style='color:red;'>week</span>2]Designer](https://img-blog.csdnimg.cn/direct/a4506526d4f3489fb39b2a3947571c10.png)

![[虚拟机保护逆向] [<span style='color:red;'>HGAME</span> <span style='color:red;'>2023</span> <span style='color:red;'>week</span>4]vm](https://img-blog.csdnimg.cn/direct/1136c47c66514ce59f88db12dedcc11c.png)

![[SHCTF <span style='color:red;'>2023</span>]——<span style='color:red;'>week</span><span style='color:red;'>1</span>-<span style='color:red;'>week</span>3 Web方向详细Writeup](https://img-blog.csdnimg.cn/img_convert/d5a7117804b984b5dc179f6a3bab1344.png)