【实验目的】

- 掌握在线分析安卓恶意应用。

- 学会使用安卓应用反编译工具。

- 掌握手工分析安卓恶意应用。

【实验环境】

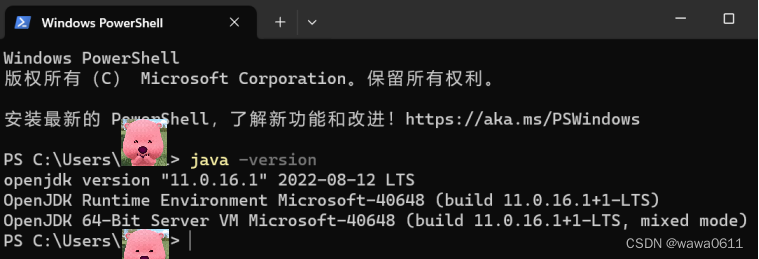

Windows11 、 Java11.0.16.1(jdk1.8.0_172)

apktool 、 dex2jar-2.0 、 jd-gui.exe 、 安卓应用安装文件

【实验内容】

- 在线分析安卓恶意应用。

- 使用apktool反编译apk文件。

- 使用dex2jar转换dex文件。

- 使用jdgui查看源码。

- 分析安卓恶意应用源码,寻找恶意行为。

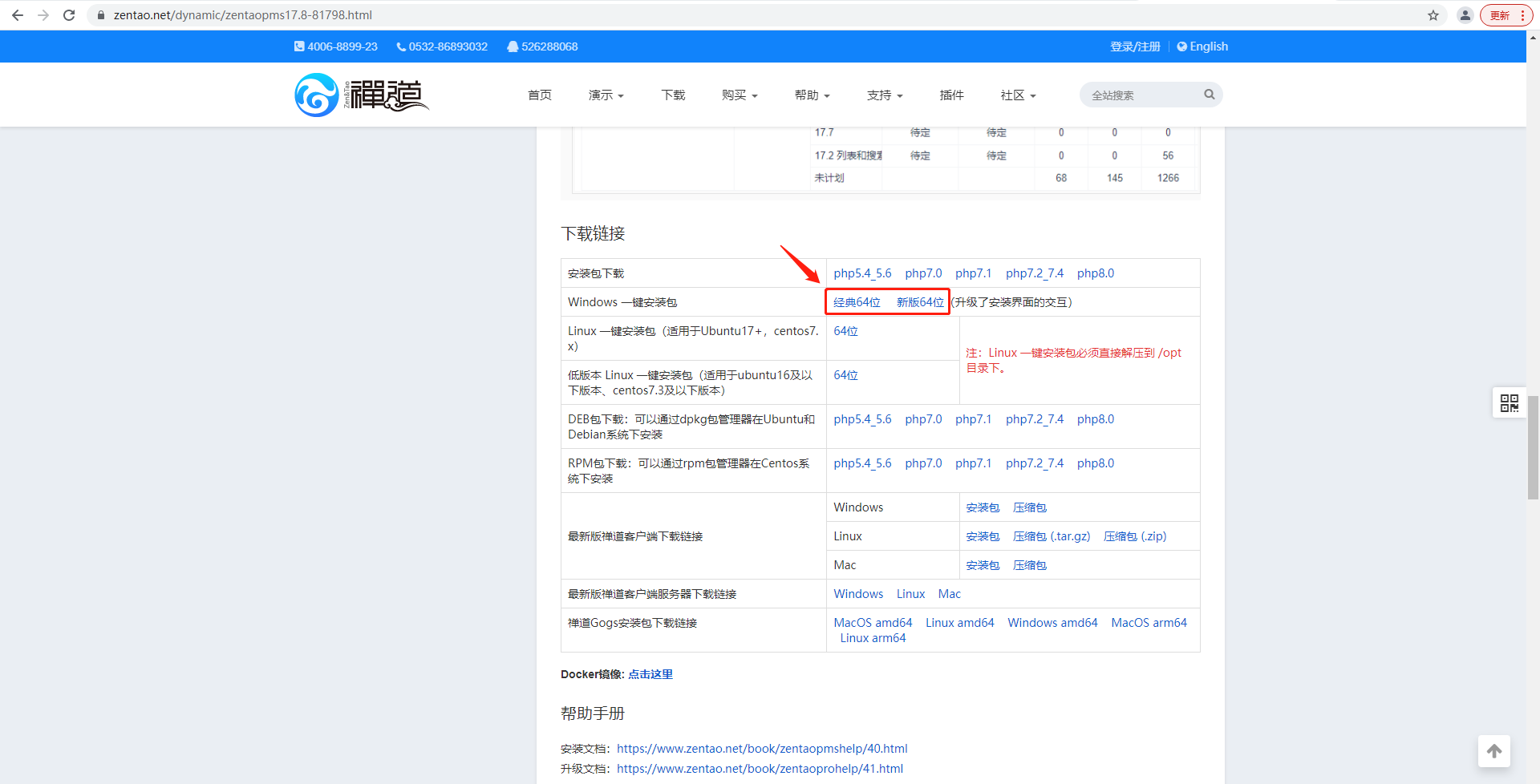

step1:win+r输入cmd,在命令窗口输入java -version检查Java是否安装成功。

step2:win+i打开设置界面,打开高级系统设置,配置Java环境变量。

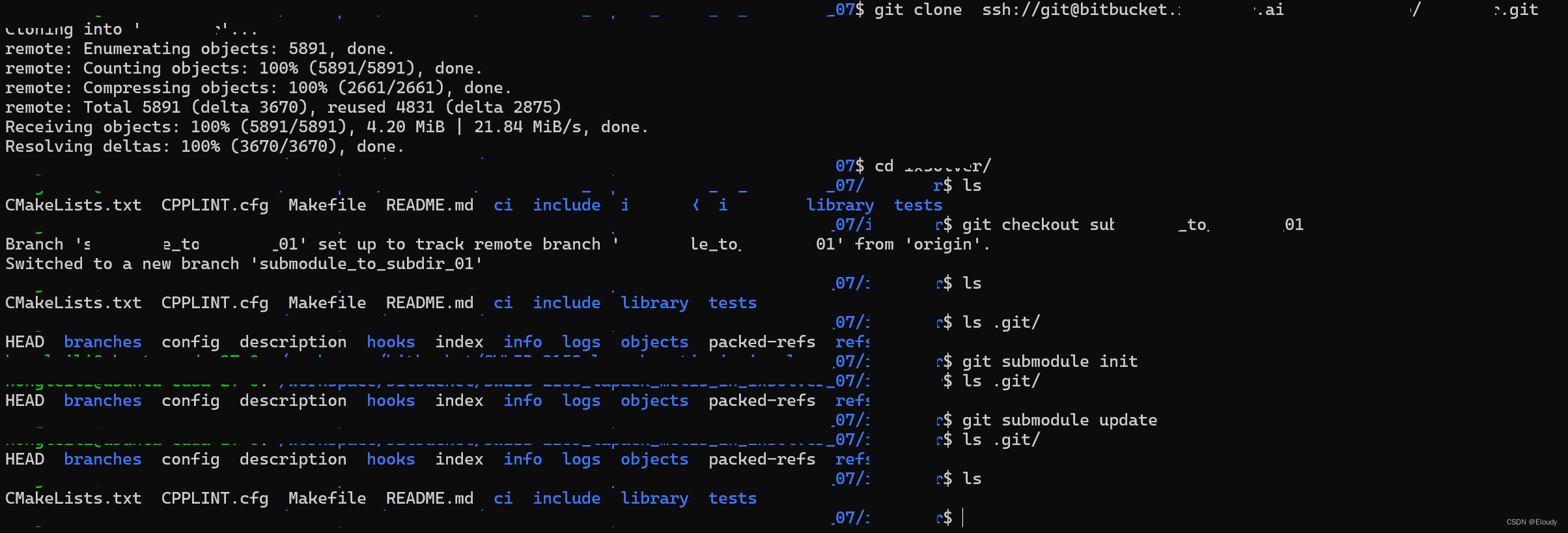

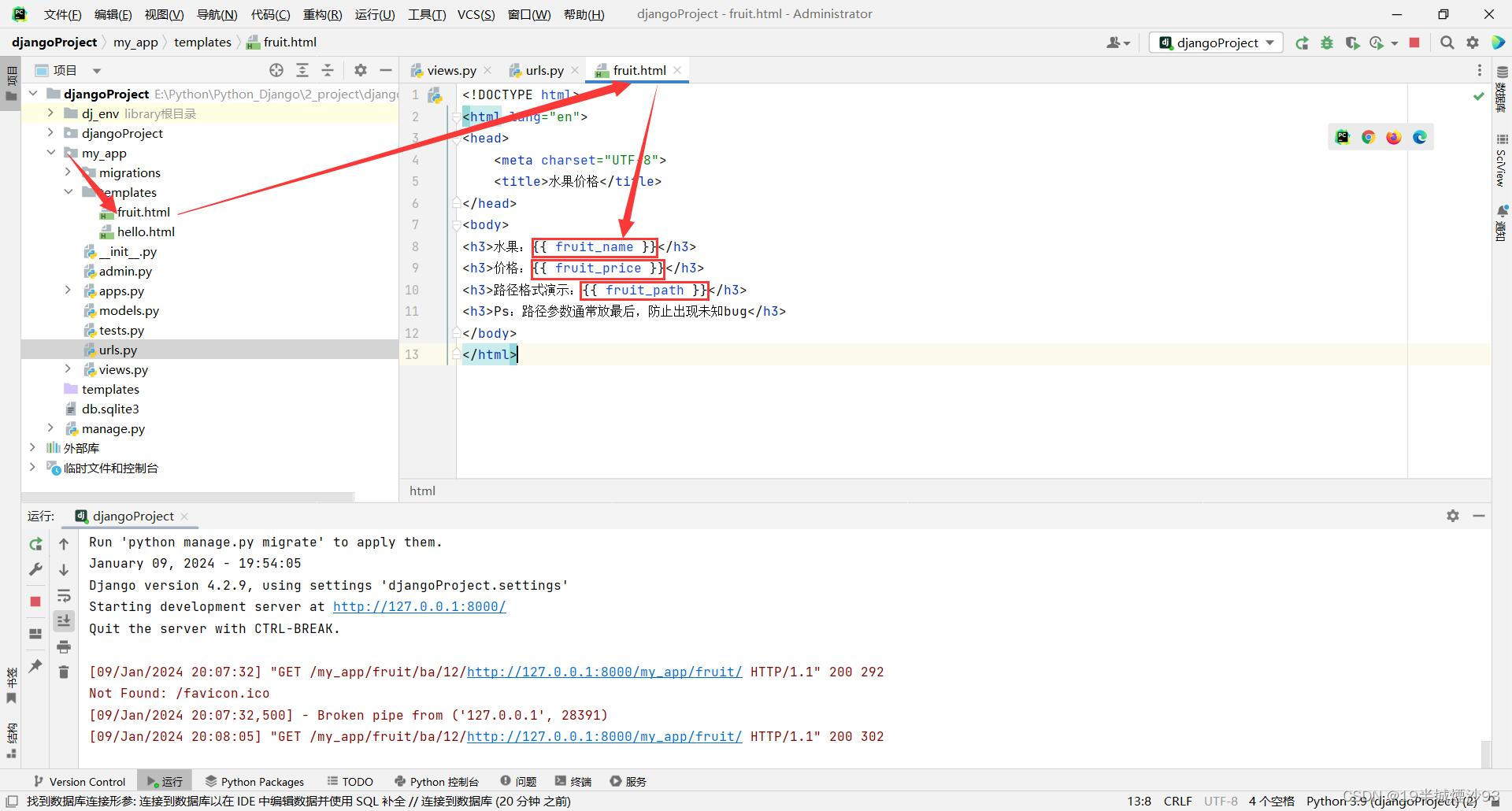

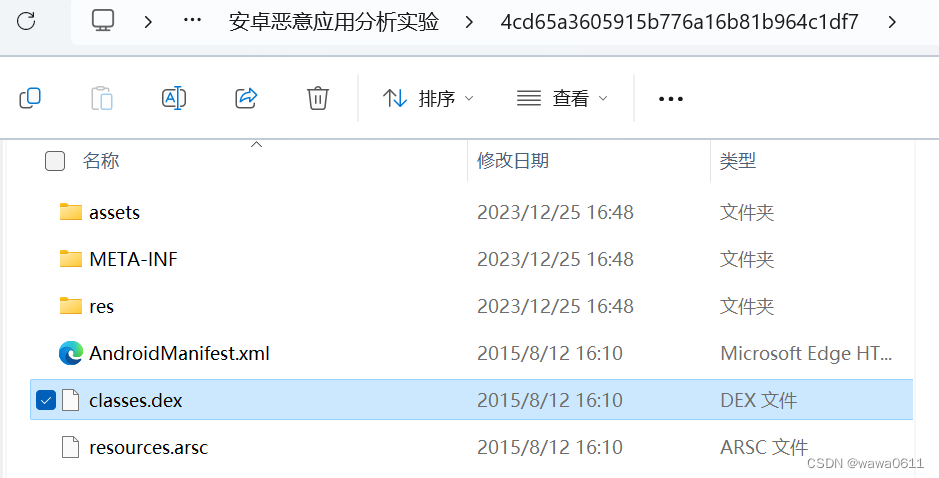

step3:打开4cd65a3605915b776a16b81b964c1df7文件夹,复制classes.dex文件到dex2jar文件夹中。

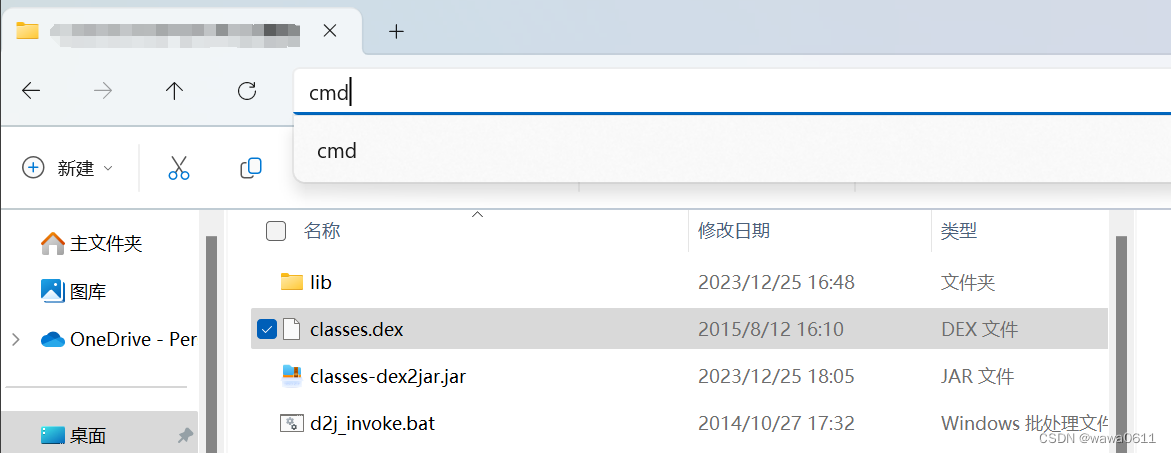

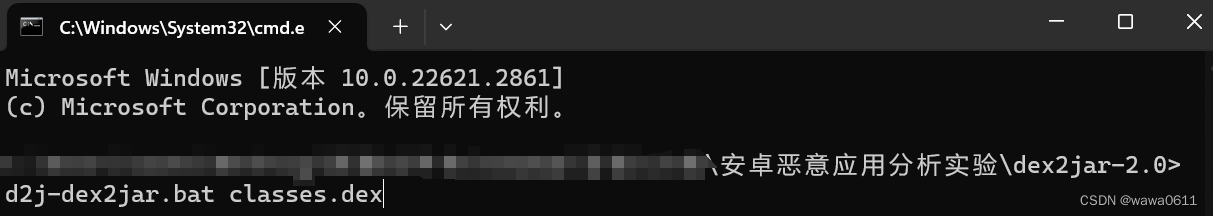

step4:在dex2jar文件夹的搜索栏中输入cmd,进入终端并导航到dex2jar文件夹。

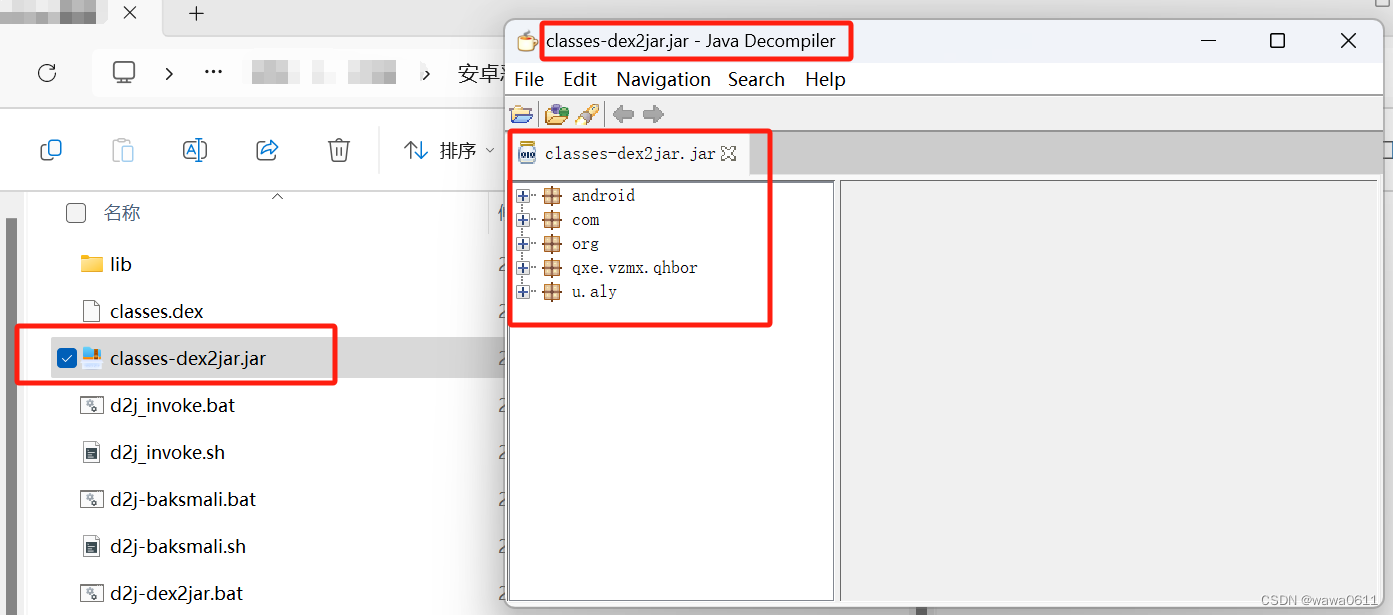

step5:输入命令d2j-dex2jar.bat classes.dex,返回dex2jar文件夹,会多出一个classes-dex2jar.jar的文件。

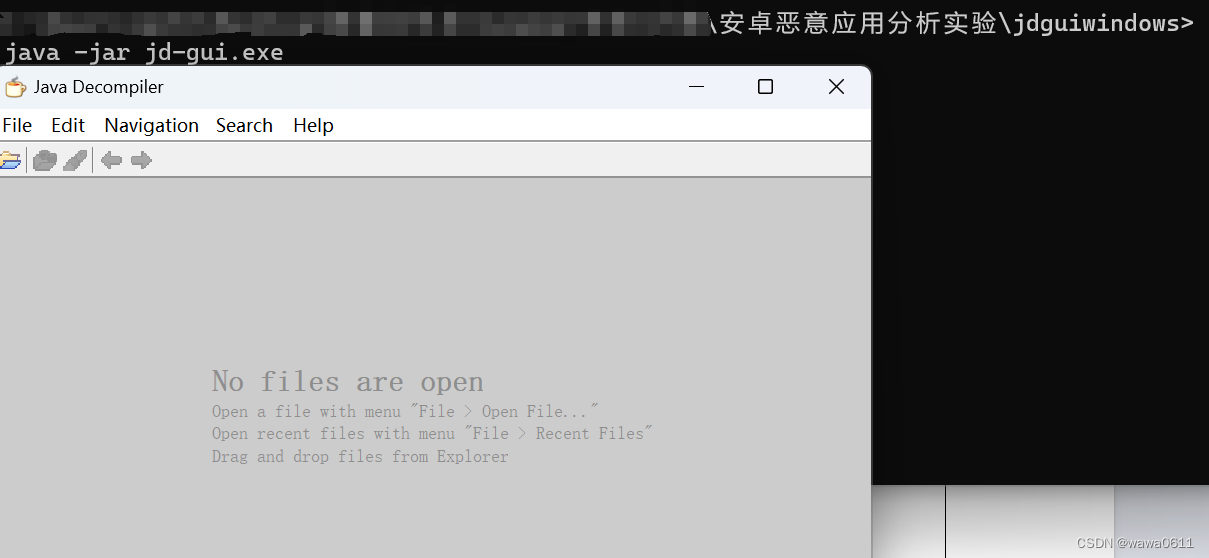

step6:打开jdguiwindows文件夹,运行jd-gui.exe。

step7:将classes-dex2jar.jar拖到jd-gui应用中,即可分析恶意代码。

【实验结果】

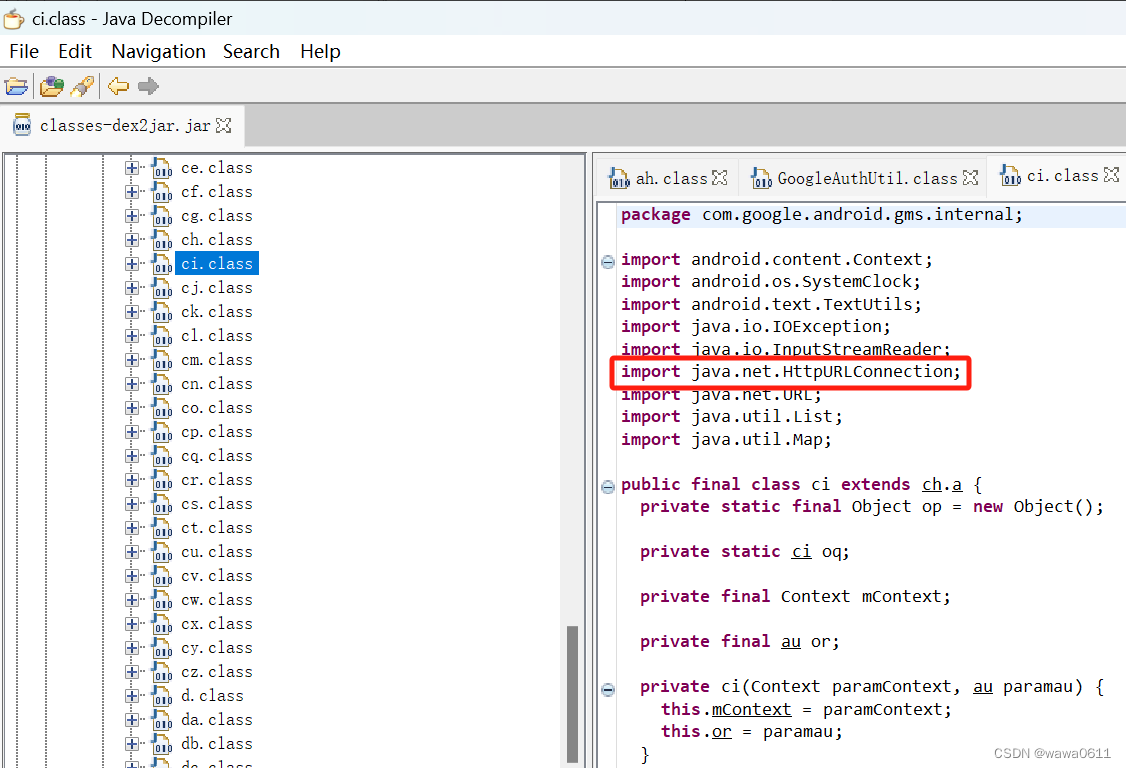

查找文件中存在的恶意代码(下面放几个例子):

【实验结果分析】

- 实验过程中发现了一个问题:双击或管理员运行都无法打开jd-gui.exe。解决方法:

- 进入jd-gui.exe所在的文件夹下

- 在地址栏输入cmd进入dos窗口

- 在dos窗口输入java -jar jd-gui.exe即可成功运行

2.使用jd-gui.exe可以将恶意文件/软件反编译成可读的Java代码。在恶意文件/软件中提取出来的字符串可以提供关于其功能、目的和联络人的信息。通过分析这些字符串,可以更深入地了解恶意软件的背景和行为。