目录

使用 Golang 实现 HMAC Authentication 认证

HTTP API 认证技术主要用于验证客户端身份,并确保只有经过授权的实体才能访问受保护的资源。随着安全需求的日益增长,API 认证技术也在不断发展和演进。本文将详细讲解 HMAC Authentication 认证技术。

什么是 HMAC Authentication 认证

HMAC(Hash-based Message Authentication Code)认证是一种被广泛使用的技术,用于验证消息的完整性和真实性。HMAC 结合了哈希函数和加密密钥,比单纯的哈希更安全。在网络通信和数据存储中,HMAC 可以确保传输的数据未被篡改,并验证消息发送者的身份。

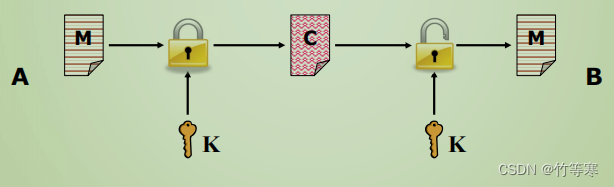

HMAC Authentication 原理

HMAC 认证使用一个密钥和一个哈希函数,通过将密钥与消息结合,生成一个唯一的签名。当接收方收到消息时,使用相同的密钥和哈希函数计算新的签名并和接收到的这个签名做对比,以验证消息的完整性和来源。

HMAC Authentication 认证的步骤

- 选择哈希函数和生成密钥,常见的哈希函数包括 SHA-256、SHA-1 和 MD5 等。SHA-256 是目前推荐使用的。密钥需要随机生成、长度足够长(至少与哈希函数的输出一样长),并且要妥善保管。

- 客户端将要发送的数据(如 HTTP 请求的方法、请求内容、header 等)按照一定的规则排序后,使用密钥和哈希函数计算出一个 HMAC 签名,将这个签名随同请求数据一同发送给服务端。

- 服务端收到请求后,将接收到的数据(如 HTTP 请求的方法、请求内容、header 等) 按照和客户端一样的规则进行排序,使用同样的密钥和哈希函数生成一个新的签名。

- 如果服务端生成的签名与接收到的签名匹配,则认为消息是完整无误且来自合法的客户端。

使用 Golang 实现 HMAC Authentication 认证

在 Golang 中,可以使用 crypto/hmac 和 crypto/sha256 包来实现 HMAC 认证。简单示例代码如下:

package main

import (

"crypto/hmac"

"crypto/sha256"

"encoding/hex"

"fmt"

)

func ComputeHmac256(message string, secret string) string {

key := []byte(secret)

h := hmac.New(sha256.New, key)

h.Write([]byte(message))

return hex.EncodeToString(h.Sum(nil))

}

func VerifyHmac256(message, receivedHmac, secret string) bool {

expectedHmac := ComputeHmac256(message, secret)

return hmac.Equal([]byte(receivedHmac), []byte(expectedHmac))

}

func main() {

secret := "luduoxin'blog"

message := "Hello, HMAC!"

// Sender computes HMAC

hmac := ComputeHmac256(message, secret)

fmt.Printf("Generated HMAC: %s\n", hmac)

// Receiver verifies HMAC

isValid := VerifyHmac256(message, hmac, secret)

fmt.Printf("HMAC is valid: %v\n", isValid)

}

HMAC Authentication 认证的安全性

HMAC 认证的安全性取决于几个因素:

- 密钥的安全性:密钥需要随机生成,长度足够长(至少与哈希函数的输出长度一致),并且要妥善保管。

- 哈希函数的强度:使用的哈希函数应该是当前被认为安全的,例如 SHA-256 或更高版本。

- 传输的安全性:尽管 HMAC 保证了消息的完整性,但并不提供加密。因此,敏感信息应通过安全的通道(如 HTTPS)传输。

- 时间安全的比较:比较 HMAC 时应该使用时间安全的方法,以防止时序攻击。在上面的 Golang 代码示例中,使用了 hmac.Equal 来进行比较,因为这是一个时间安全的比较函数。

HMAC 认证的最佳实践

- 定期更换密钥:定期更换密钥可以降低密钥泄露的风险。

- 限制 HMAC 的有效期:为 HMAC 添加一个时间戳,并在服务器端验证其有效期,以防止重放攻击。

- 错误处理:在认证失败时,应该谨慎地处理错误,避免泄露任何可能有助于攻击者的信息。

小结

HMAC 认证是一种实用且安全的身份验证机制,可以有效防止数据在传输过程中被篡改的问题和非授权访问问题。