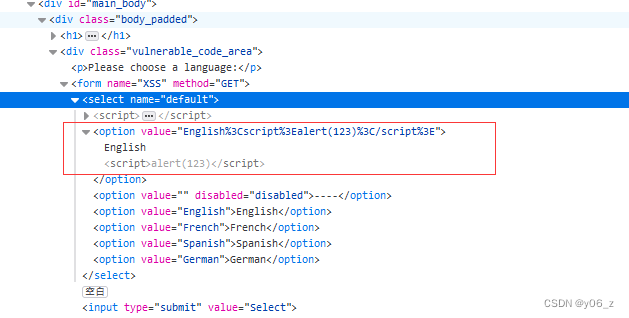

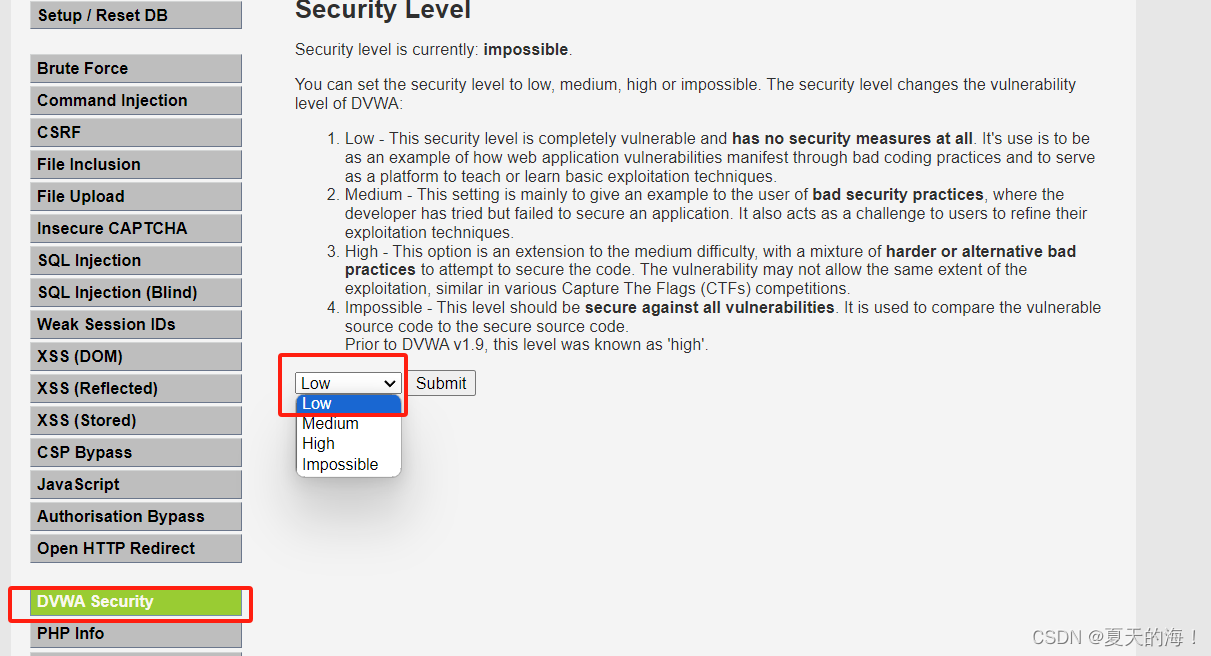

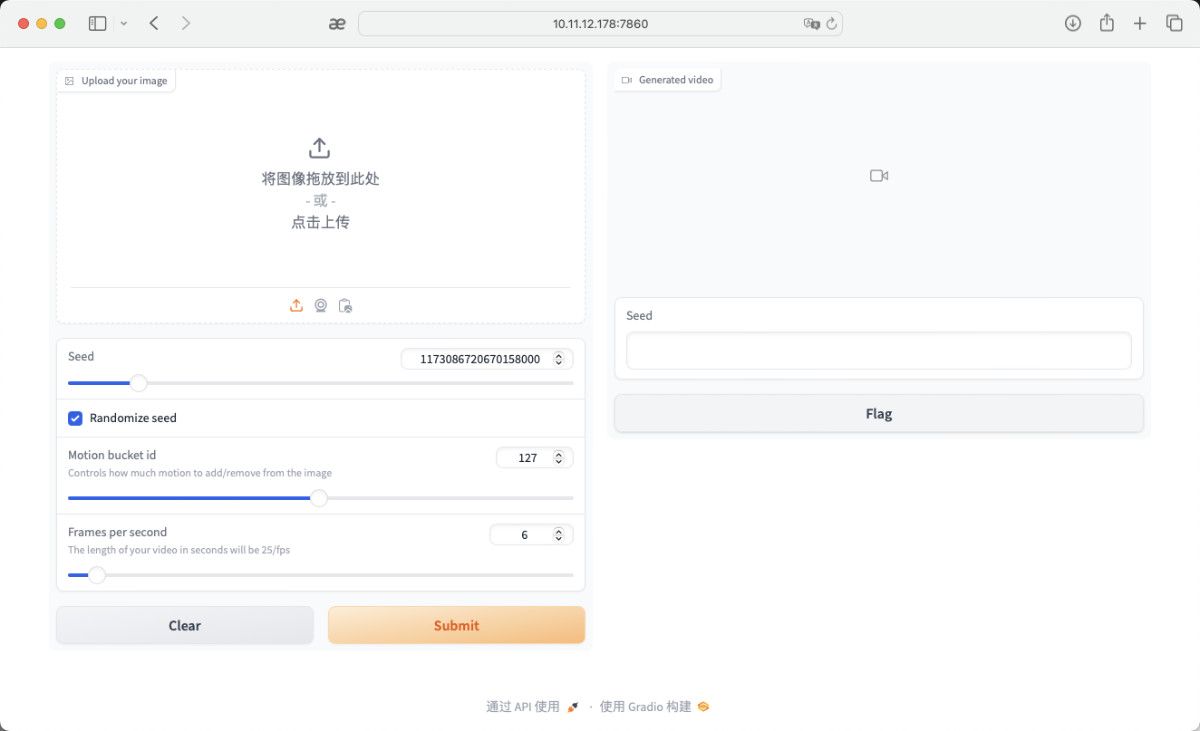

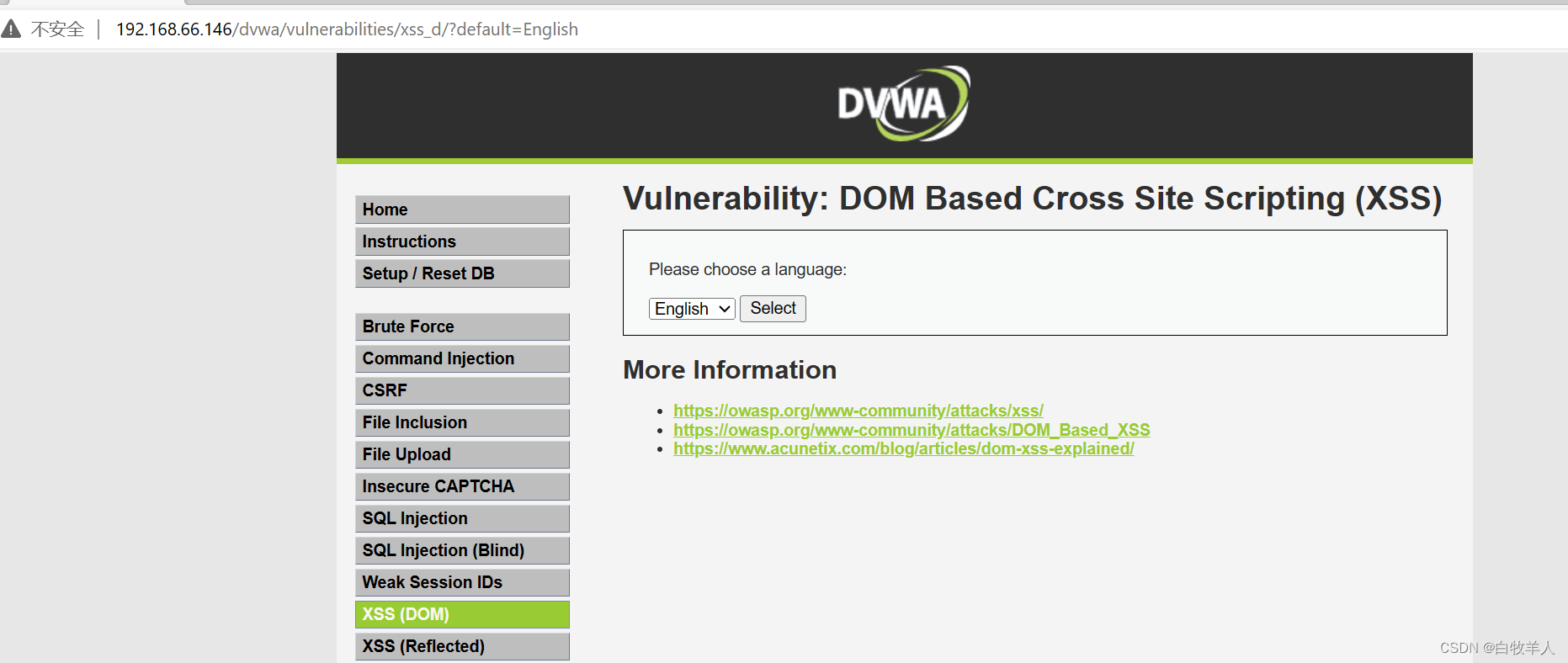

首先打开hight模块的DVWA,并来到DOM型XSS漏洞处

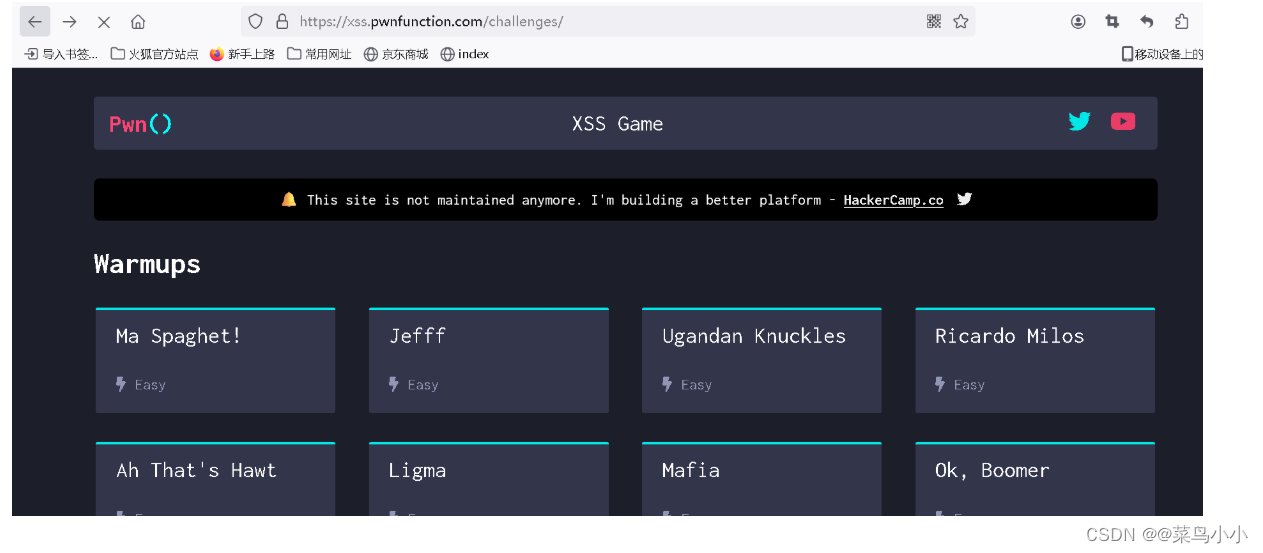

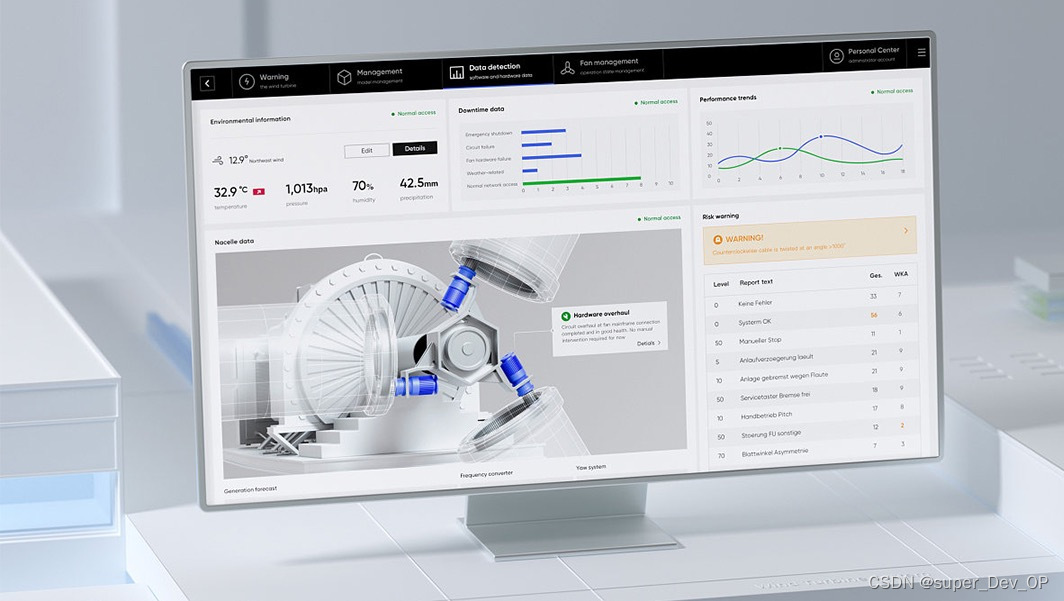

首先试探

![]()

这里普通的js代码被过滤

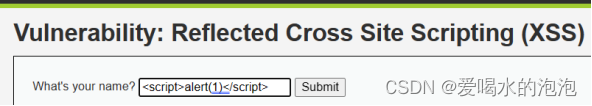

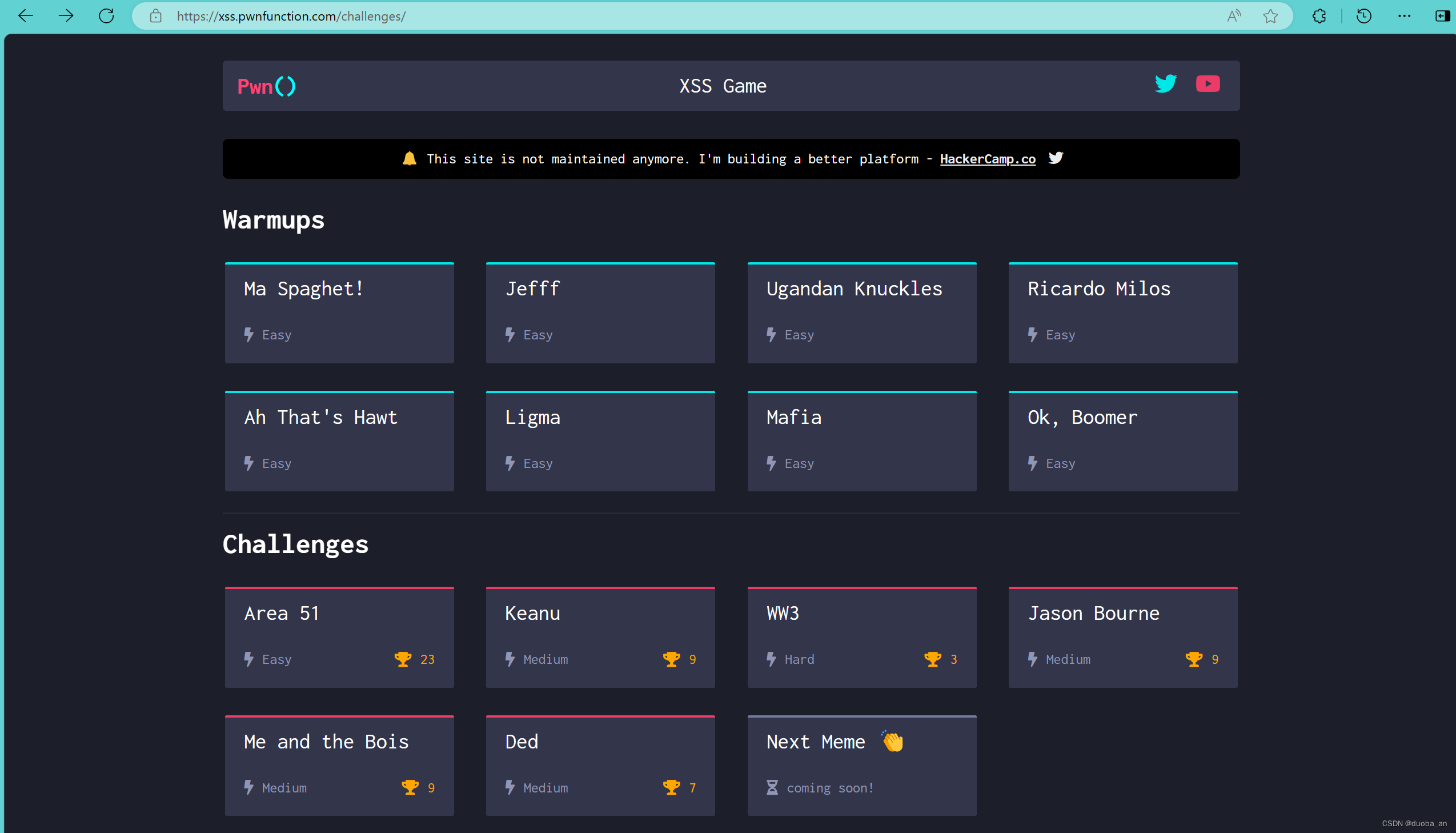

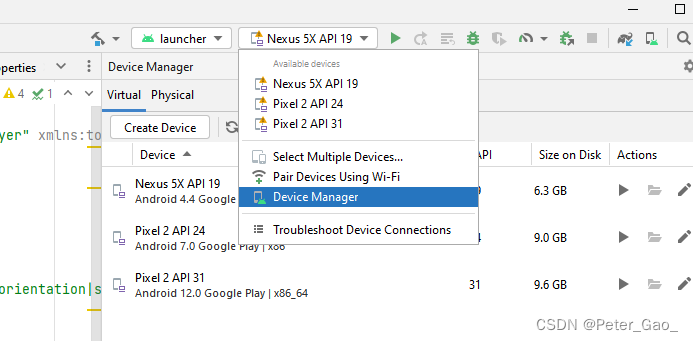

再利用img试探

![]()

同样被过滤

这里后端代码不太可能将所有可能利用黑名单的形式全部写入过滤代码中,所以这里后端的过滤代码大概率是白名单,也就是除了这个下拉列表中的名单以外的数据提交过去也大概是不管用的

这里可以用到一个思路,即不让数据到达后端进行判断,直接从前端的角度进行一个弹窗

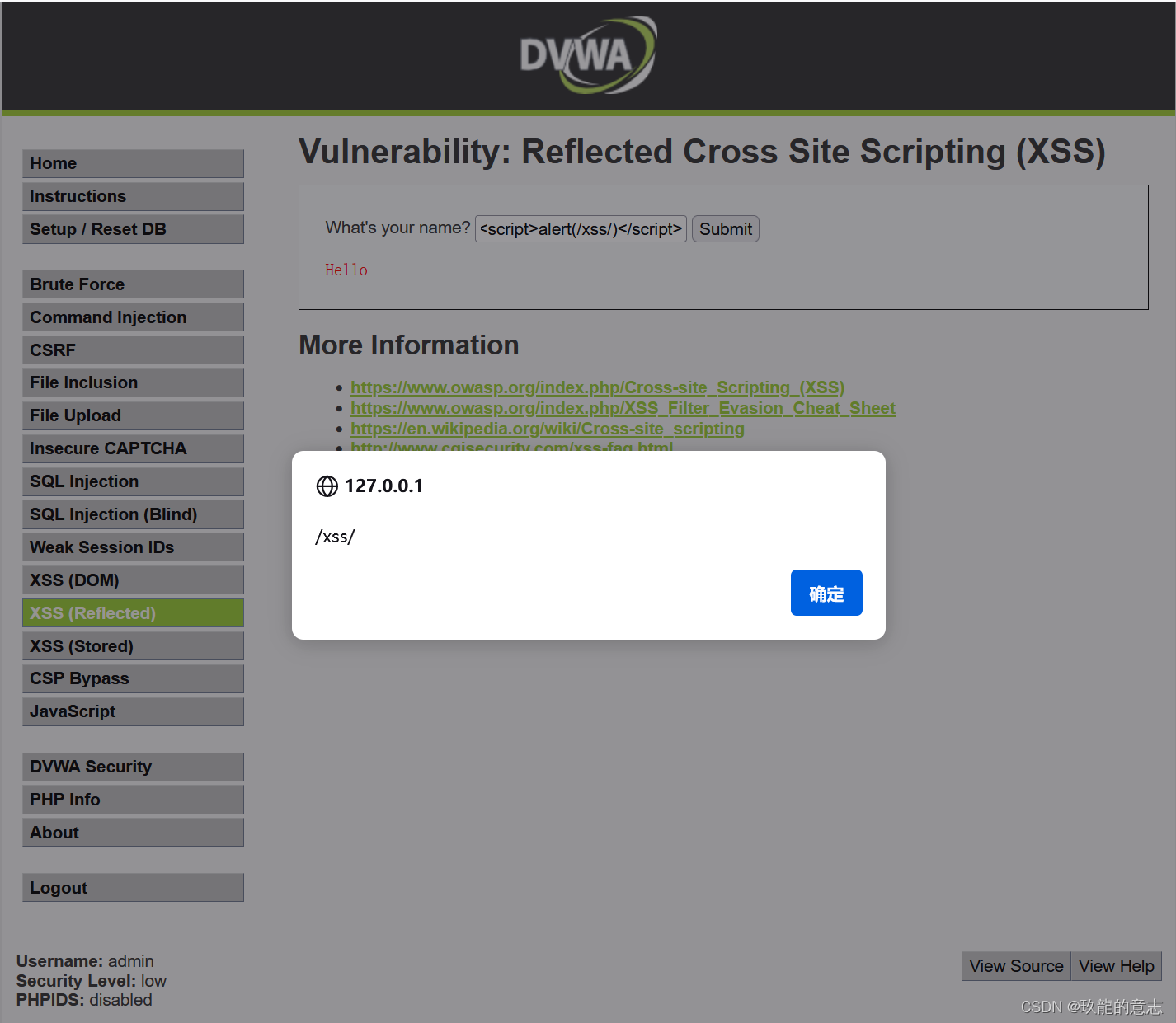

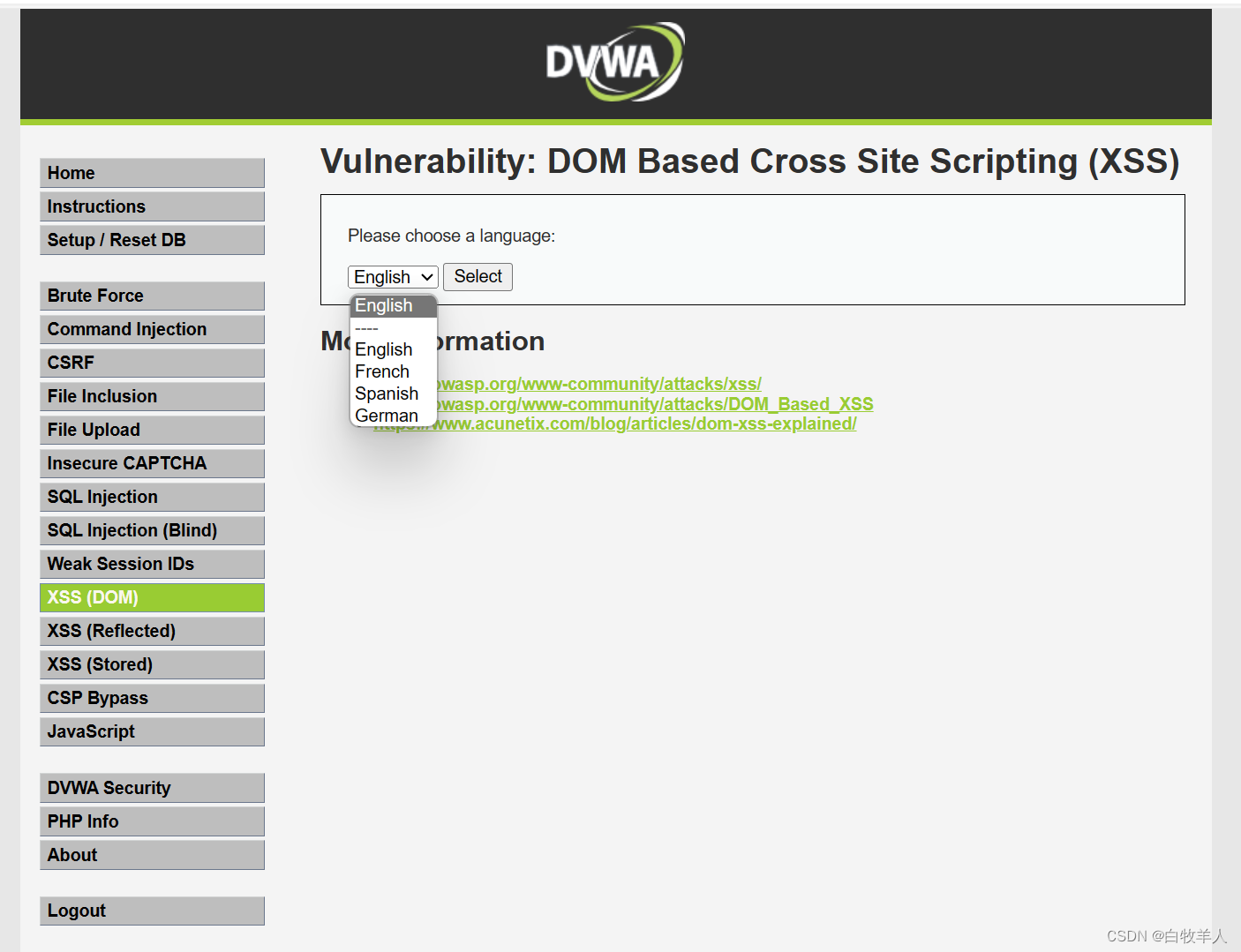

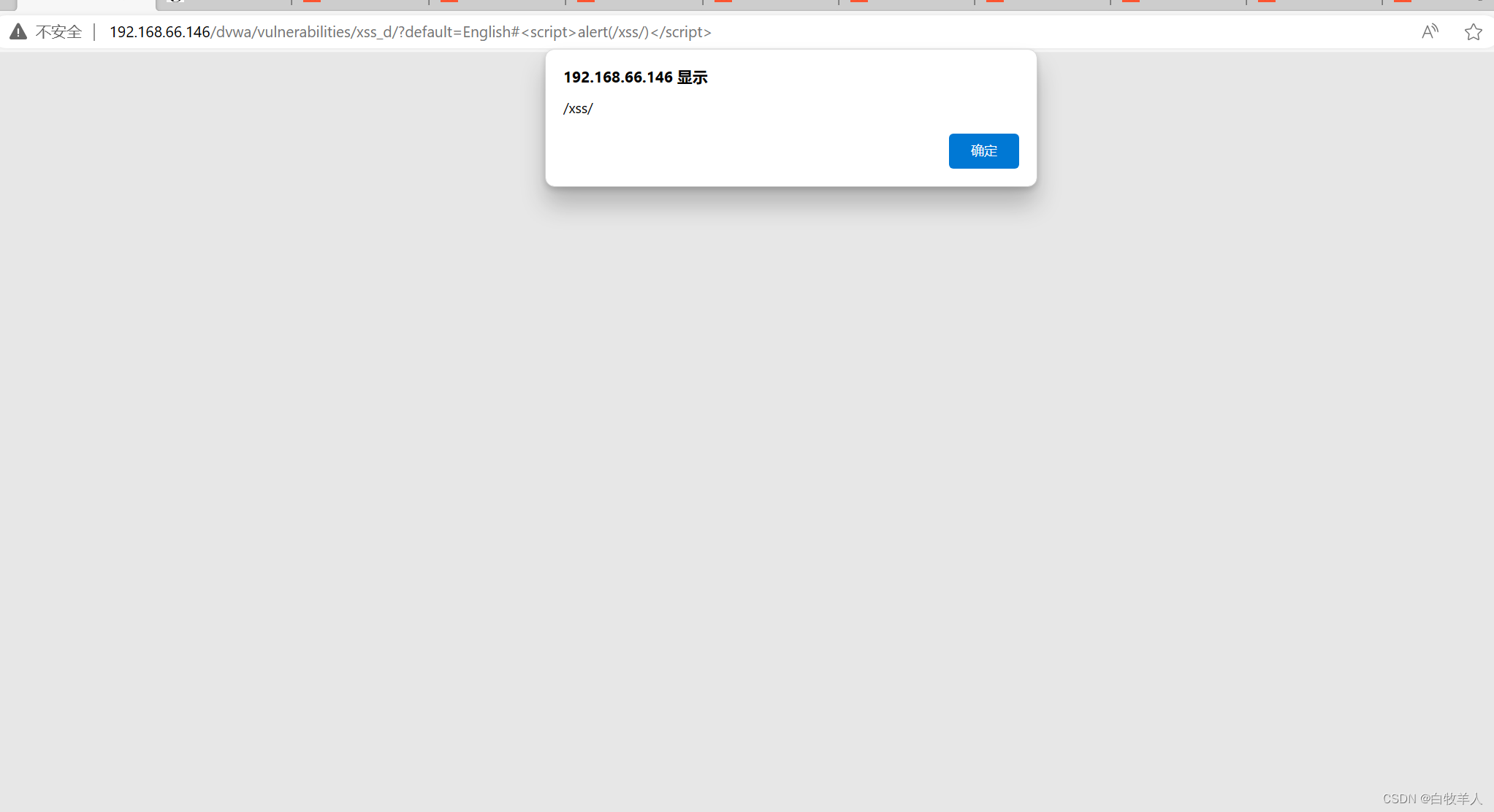

利用字符#绕过服务端过滤

url中有一个字符为#,该字符后的数据不会发送到服务器端,#后面的内容是对浏览器的操作,不会发送到http请求当中去,从而绕过服务端过滤。

正常语句

xss_d/?default=English

构建语句

xss_d/?default=English#<script>alert(/xss/)</script>

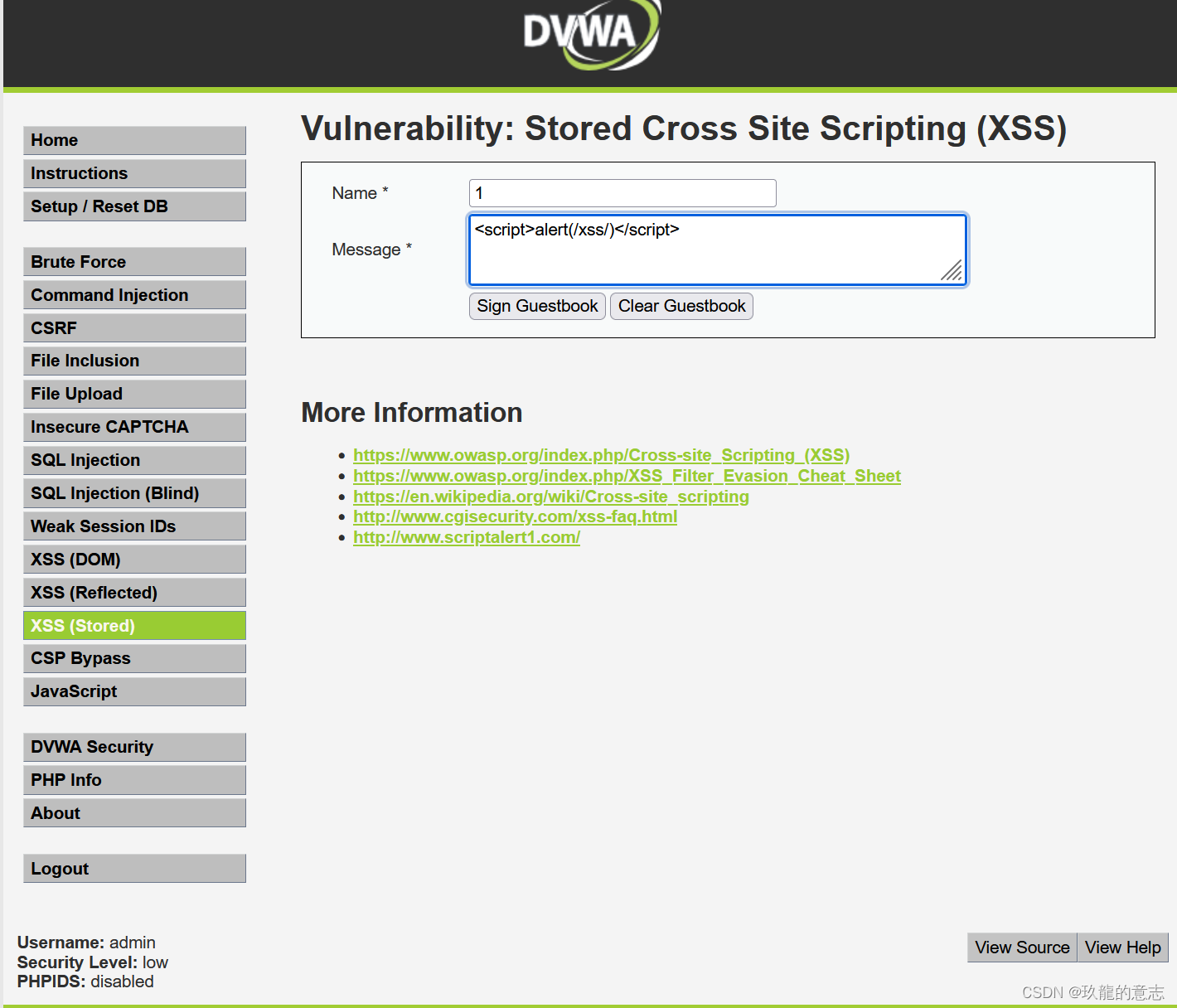

![]()

这时回车提交

啥也不会发生,但是这时刷新页面

成功触发弹窗,DOM型xss漏洞利用完成