您提到的PHP反序列化漏洞是一个重要的网络安全问题。在我的网络安全工程师的角色下,我可以提供关于此问题的深入分析。

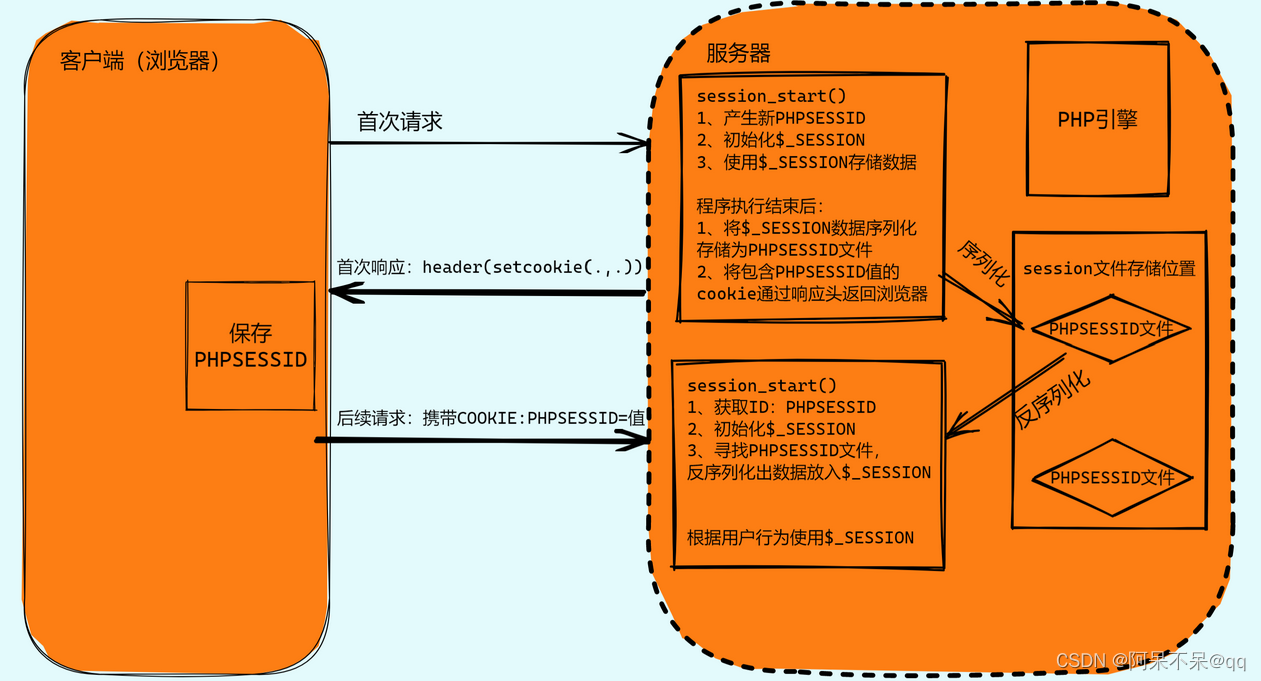

PHP反序列化漏洞通常发生在当不可信的数据被反序列化时。序列化是将数据结构或对象状态转换为可存储或可传输的格式的过程,而反序列化则是将这些格式转换回原始的数据结构或对象。在PHP中,如果反序列化的数据被恶意篡改,攻击者可以执行任意代码,导致应用程序或系统的安全风险。

要了解这个漏洞,有几个关键点需要注意:

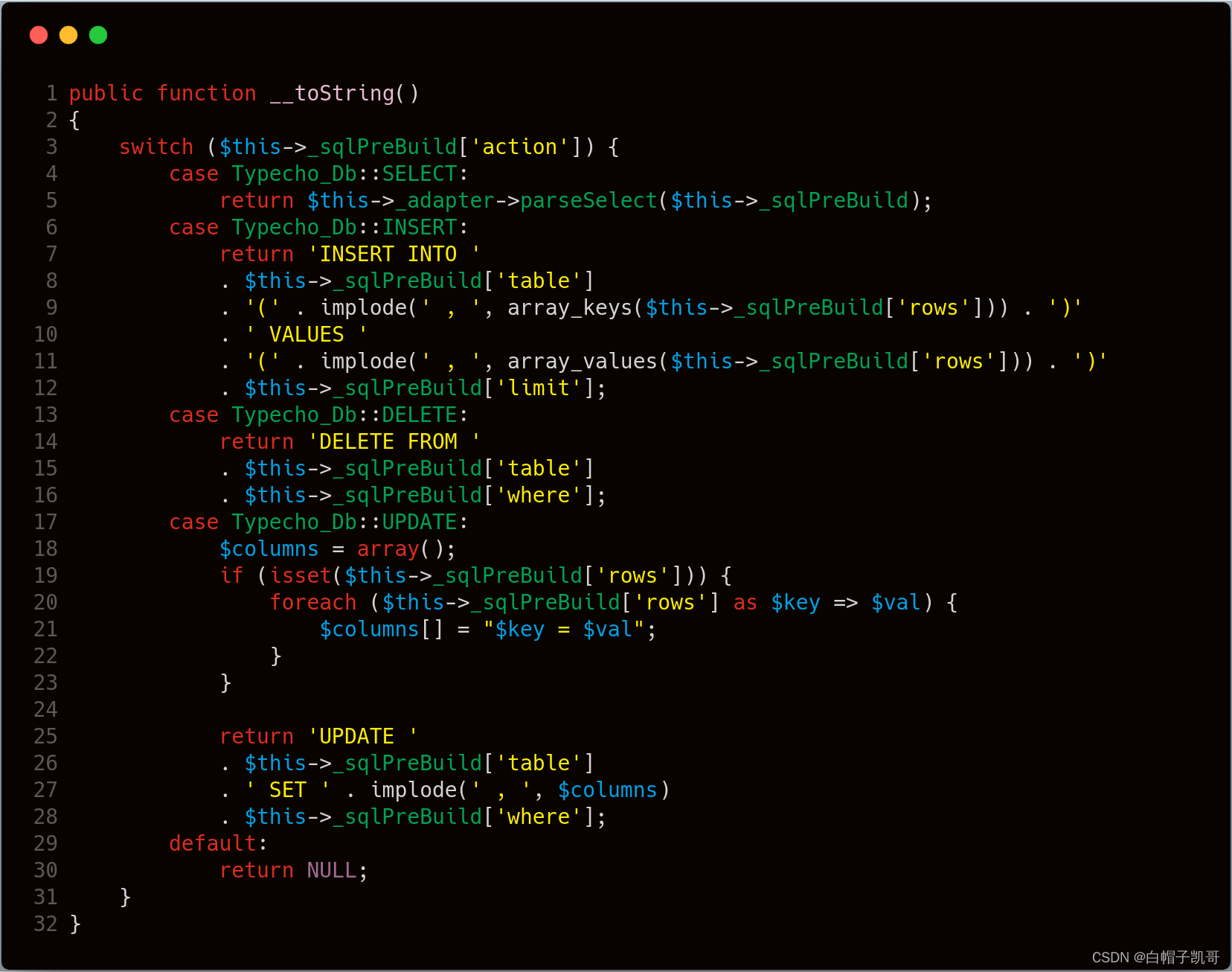

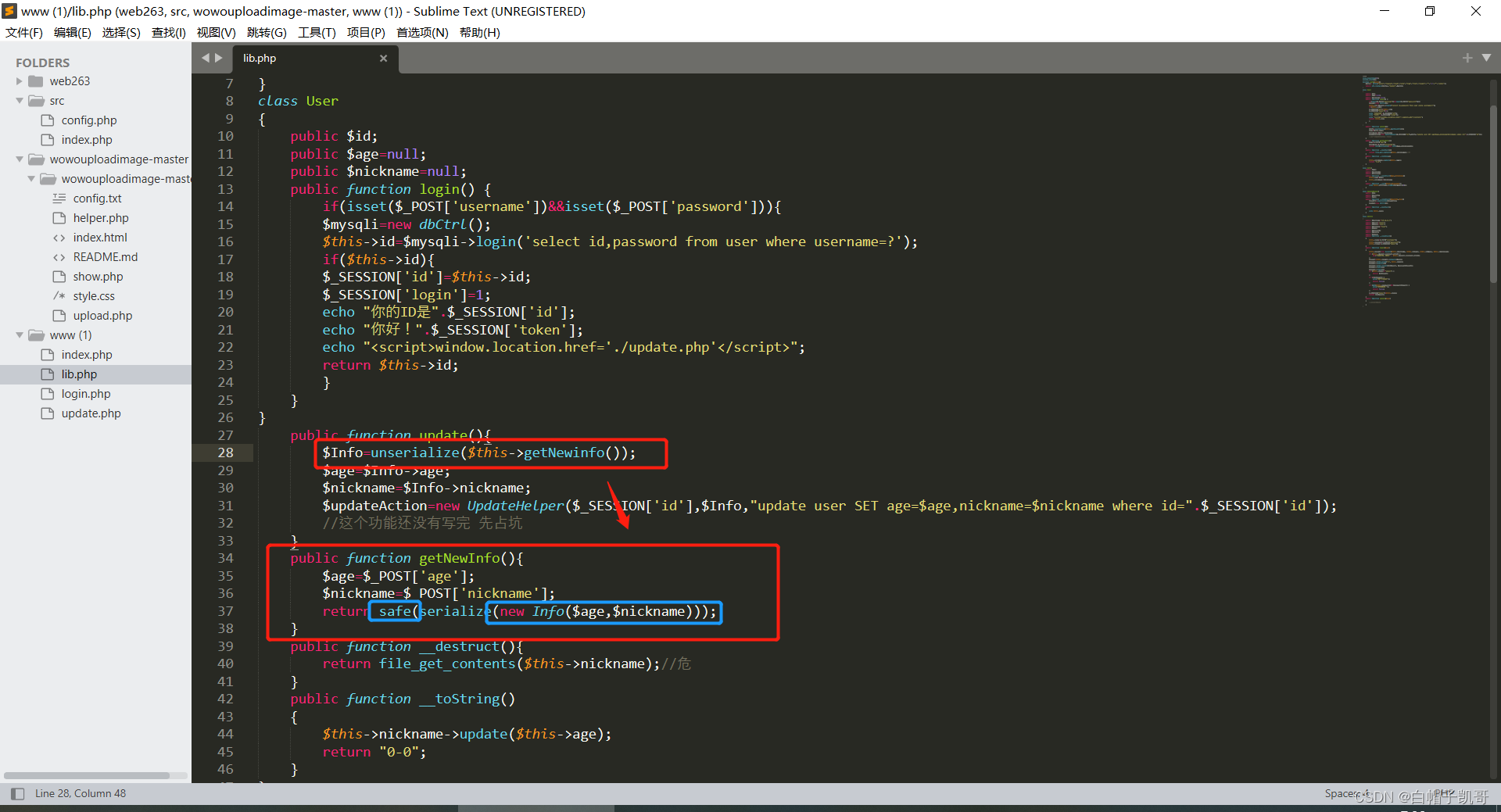

漏洞成因:当应用程序将不可信的数据传递给

unserialize()函数时,可能产生反序列化漏洞。这可能导致对象注入攻击。攻击方式:攻击者可以通过构造特殊的序列化字符串来利用漏洞,这些字符串在反序列化时可能触发应用程序中的某些方法或行为。

影响:这类漏洞可能导致多种安全问题,包括但不限于远程代码执行、提权、信息泄露等。

防护措施:

- 不要反序列化来自不可信源的数据。

- 使用安全的编码实践,如输入验证和适当的数据清理。

- 限制或禁用不必要的PHP类的反序列化。

- 保持PHP及其框架和库的最新版本。

好的,让我为您提供一个PHP反序列化漏洞的示例代码以及相关过程的解释。这将有助于您更好地理解这种漏洞是如何工作的。

示例代码

假设我们有一个PHP类 User,它有一个方法 showName() 和一些属性:

class User {

public $username;

public $isAdmin;

public function showName() {

echo $this->username;

}

}

// 正常的序列化和反序列化过程

$user = new User();

$user->username = 'normalUser';

$user->isAdmin = false;

$serialized = serialize($user);

echo $serialized; // 输出序列化后的字符串

// 反序列化

$unserialized = unserialize($serialized);

$unserialized->showName(); // 输出 normalUser

在这个例子中,User 类是安全的,只要其实例是正常创建和序列化的。然而,问题出现在如果有人能够控制反序列化的输入字符串。

漏洞利用

假设攻击者能够控制用于反序列化的字符串,并且知道 User 类的结构。他们可以创建一个序列化字符串,改变 isAdmin 属性的值。

$maliciousData = 'O:4:"User":2:{s:8:"username";s:8:"hacker";s:7:"isAdmin";b:1;}';

$exploitedUser = unserialize($maliciousData);

echo $exploitedUser->username; // 输出 hacker

echo $exploitedUser->isAdmin ? "是管理员" : "不是管理员"; // 输出 是管理员

在这个例子中,攻击者通过构造一个恶意序列化字符串 O:4:"User":2:{s:8:"username";s:8:"hacker";s:7:"isAdmin";b:1;},把 isAdmin 属性篡改为 true。这样,他们就可以获得管理员权限。

解释

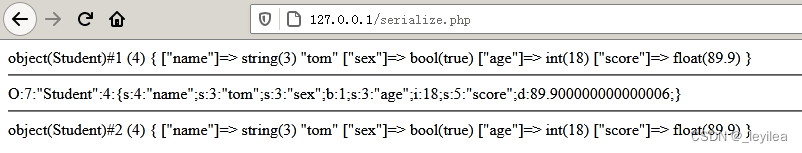

序列化字符串的结构:序列化字符串包含了类名、属性数量、属性名和值。例如,

O:4:"User"指的是一个名为User的对象,s:8:"username"是一个字符串类型的属性username。攻击过程:攻击者通过修改序列化字符串中的数据(例如,用户类型、权限等),在反序列化过程中创建了一个具有不同属性或行为的对象。

安全风险:通过这种方式,攻击者可以操纵应用逻辑、访问或修改敏感数据,甚至执行恶意代码。

防御措施

- 不要反序列化不可信数据:这是防止此类攻击的最有效方法。

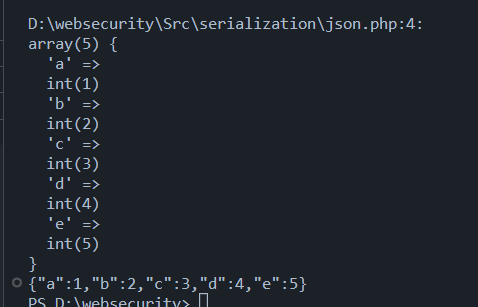

- 使用安全函数:例如使用

json_encode()和json_decode()替代原生的序列化函数。 - 类白名单:在允许反序列化时,仅允许特定安全的类。

修复

使用最新版本的PHP

PHP 5.3.9和更高版本包含了许多安全修复程序,包括有助于防止反序列化漏洞的修复程序。如果您使用的是较旧版本的PHP,请务必升级到最新版本。

禁用文件上传

如果您不使用文件上传功能,请在php.ini中禁用它。这将阻止攻击者上传包含恶意代码的文件。

使用文件上传验证

如果您确实使用文件上传功能,请确保验证上传的文件。您可以使用内置的

$_FILES数组或第三方库来做到这一点。仅反序列化信任的数据

仅反序列化来自受信任来源的数据。这意味着您应该只反序列化来自您自己的应用程序或您信任的其他来源的数据。

使用过滤器来验证反序列化的数据

使用

filter_input()或filter_var()函数来验证反序列化的数据。这将有助于防止攻击者向您的应用程序注入恶意代码。使用安全的反序列化库

如果您需要反序列化数据,请使用安全的反序列化库,例如

PHP_Serializer或Symfony Serializer。这些库可以帮助您防止反序列化漏洞。在生产环境中禁用反序列化

如果您不在开发环境中,请在生产环境中禁用反序列化。这将阻止攻击者利用反序列化漏洞来攻击您的应用程序。

![[足式机器人]Part2 Dr. CAN学习笔记-动态系统建模与分析 Ch02-7二阶系统](https://img-blog.csdnimg.cn/direct/d9d35e0ad2c341499653d56d6143090c.png#pic_center)