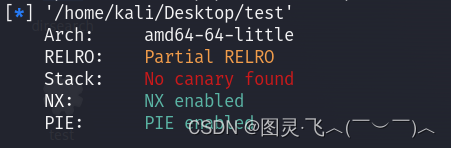

1.检查下载文件的类型

一般从BUUCTF下载的pwn文件一般是amd64-64-little或者是i386-32-little.

本题中,下载的test文件就为64位,放入对应64位ida中进行反编译,获得基础理解代码。

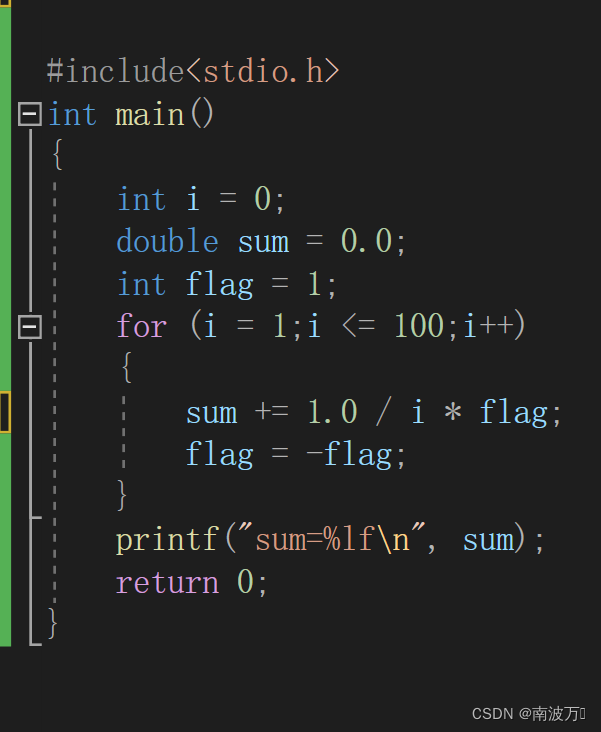

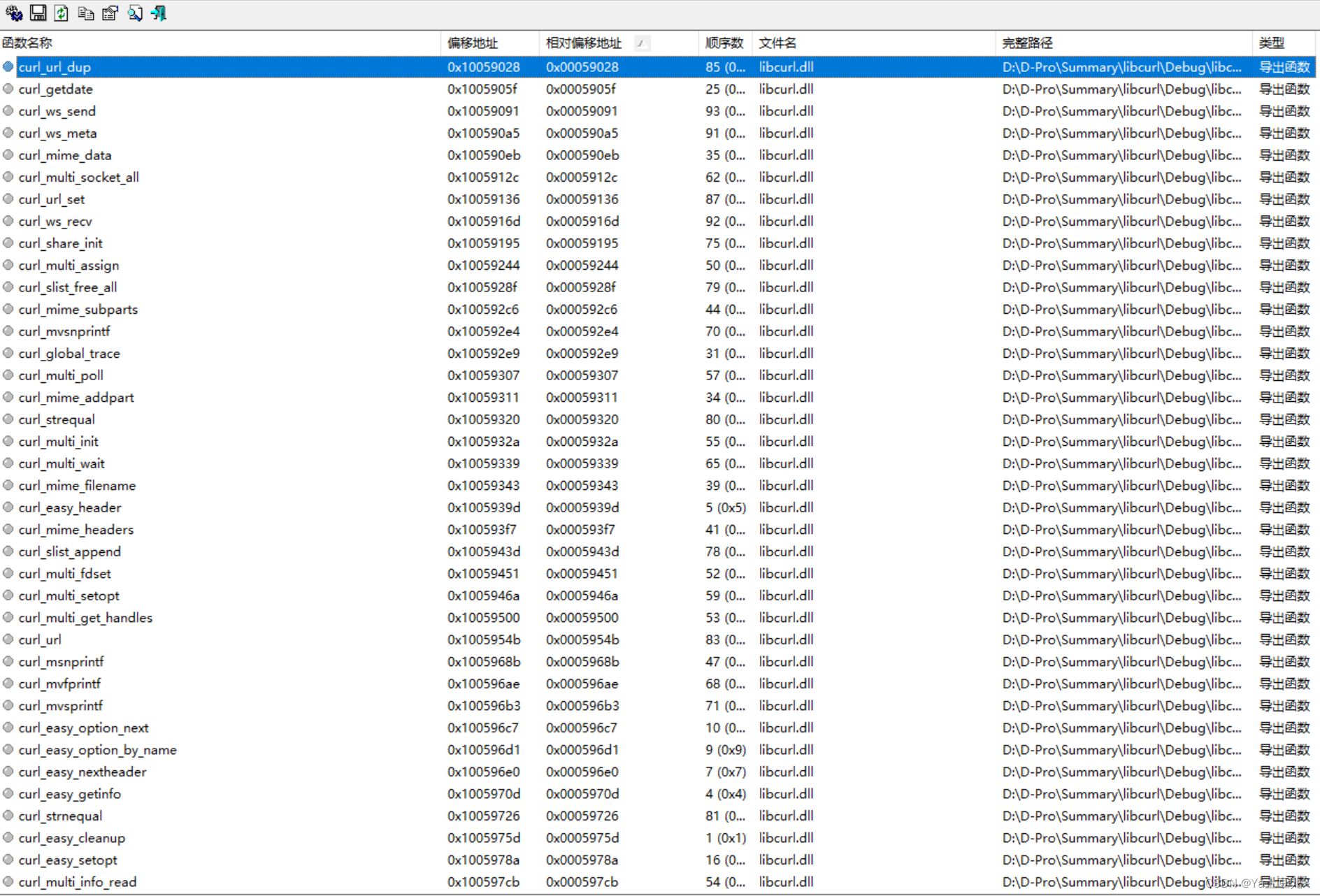

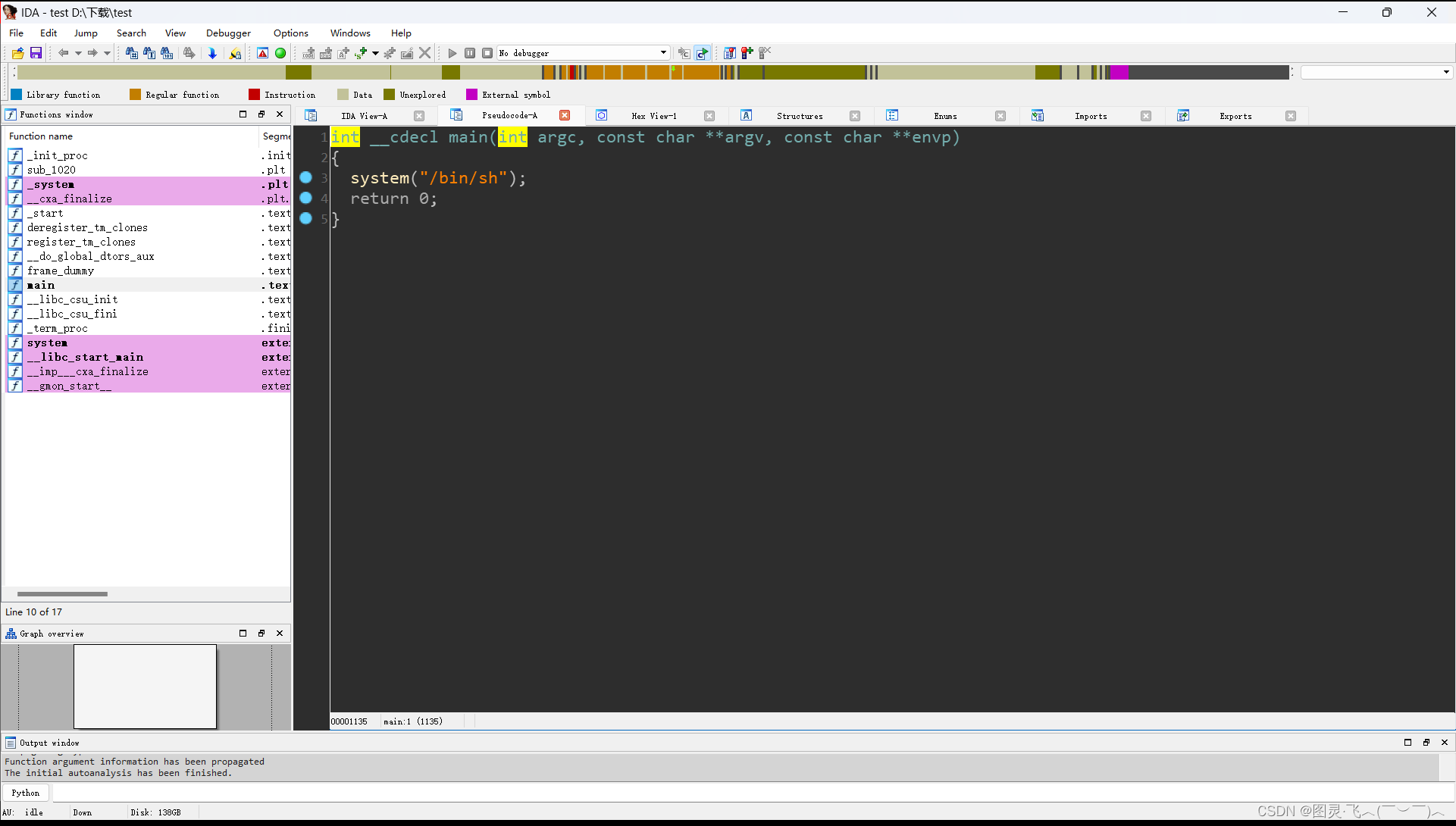

2.IDA反编译查看

将文件放入IDA中进行反编译查看,按F5将汇编语言转化为C或者c++代码方便分析。

在图中我们可以看到有“system("?bin/sh")”,可以理解为执行该步骤就可以获得程序的控制权。

所以我们只要在虚拟机上连接靶机就可以进行查看flag。

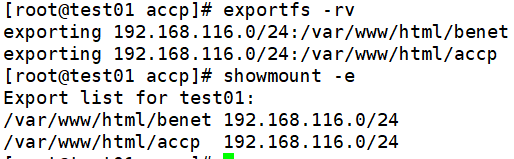

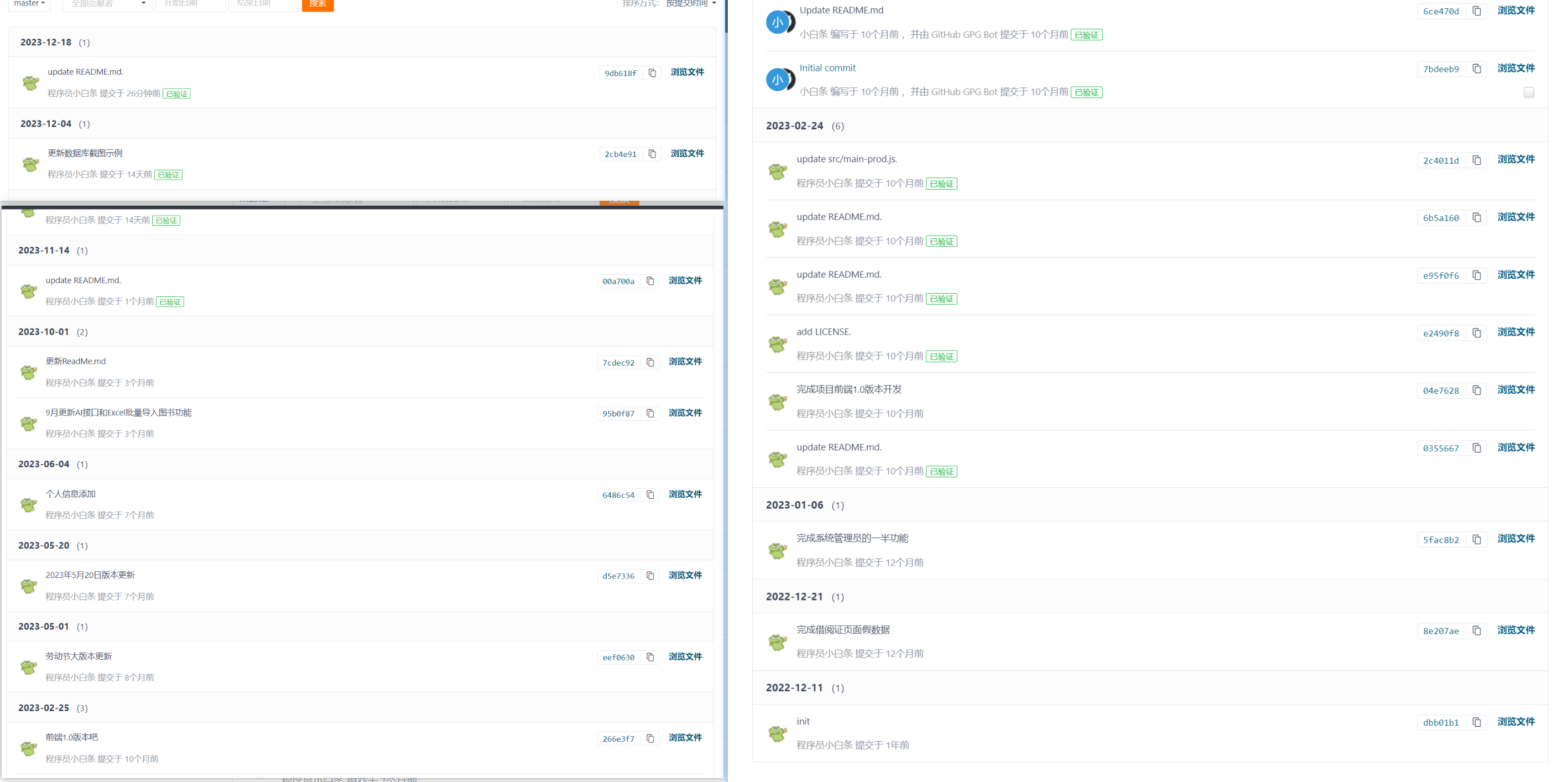

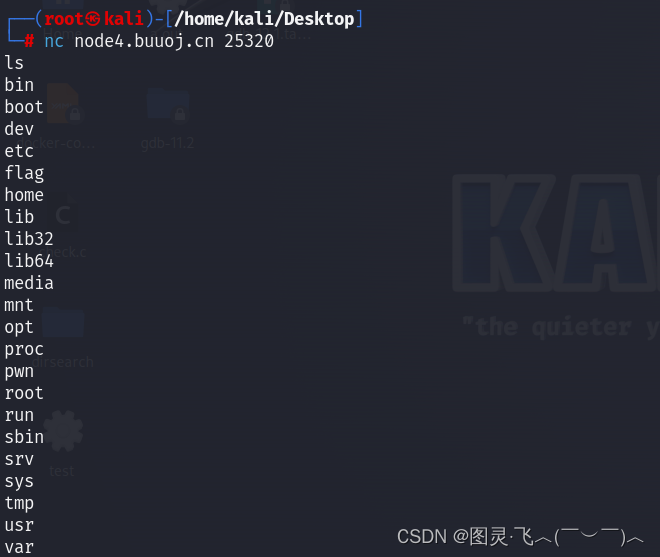

3.EXP

1.nc XXXXX XXXXX(XXXXX:XXXX)

2.ls(查看文件下的所有文件)

3.cat flag(pwn成功)