写在开头

本文仅作为学习用途,请勿用于任何违法犯罪途径,针对本文有任何侵权行为请私聊作者进行修改或删除

目标网站

aHR0cHM6Ly9haXFpY2hhLmJhaWR1LmNvbS8=

登录后首页查企业

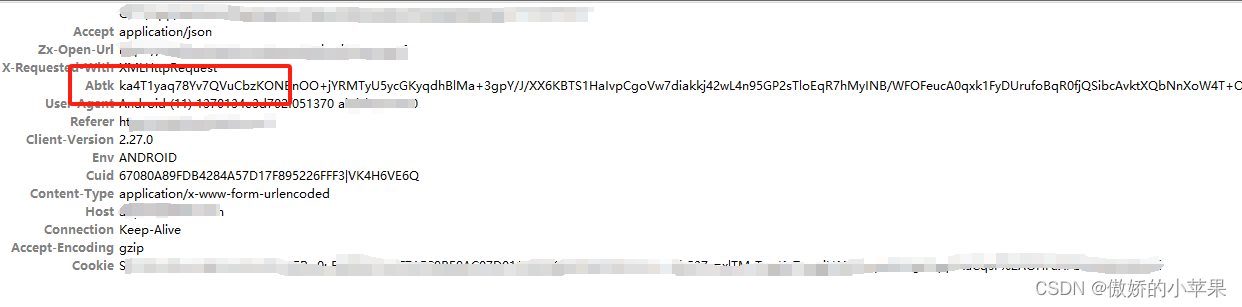

目标参数

aHR0cHM6Ly9haXFpY2hhLmJhaWR1LmNvbS9zL2FkdmFuY2VGaWx0ZXJBamF4P3E9JUU1JThEJThFJUU0JUI4JUJBJnQ9JnA9MiZzPTEwJm89MCZmPSU3QiU3RA==

请求头中的Ymg_ssr参数的生成

分析过程

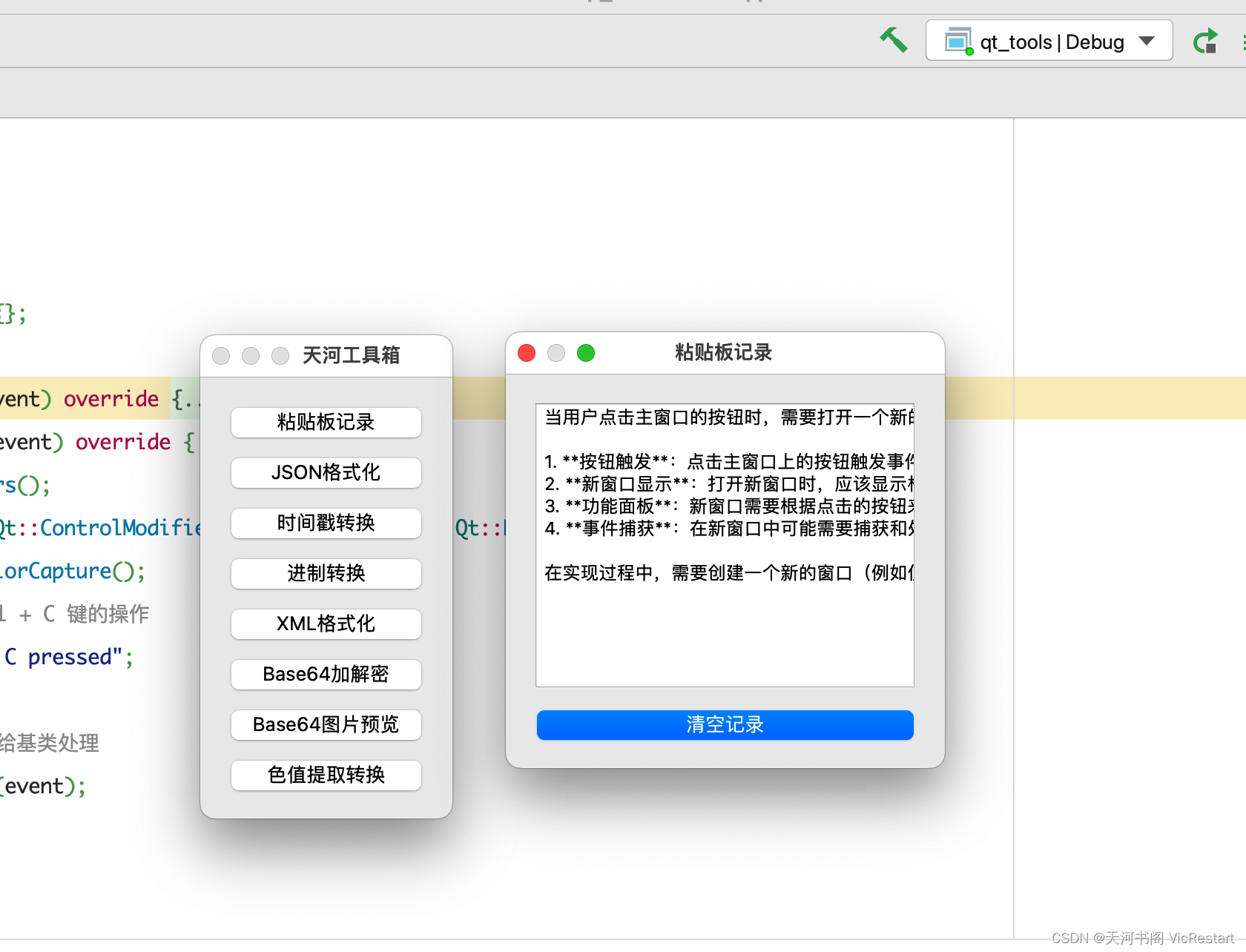

寻找加密参数位置

首先尝试直接搜关键词Ymg_ssr,发现有一处生成位置,点进去打上断点

然后翻页断住,发现t就是我们要找的目标参数,此时t已经生成了,那么我们往上跟堆栈

往上跟一个栈就发现了加密的地方,a2的参数的值和t是一样的,那么我们只需要看a2是如何生成的,看能否找到a2的明文,在此处往上找即可找到a2的生成位置,在此处打上断点后,翻页断住,此时就可以看到a2的明文了

往下走一步,即可看到明文状态加密成我们需要的参数了,那么说明加密逻辑就在这两处断点之间

经过在console调试打印,可知加密逻辑为

b(‘0x7d’) + ae + ‘\x5f’ + eg(a2, a0, a1)

接下来就是扣代码了

写在结尾

这篇文章纯粹为了记录一下学习笔记,只有寻找加密参数位置,没有扣代码,扣代码可以根据代码结构扣取,而且代码数量也不多,可以全部扣取需要的大的部分

可以互相交流,一起提升技术,共同进步,最后祝大家技术步步高升

![[FPGA 学习记录] 数码管动态显示](https://img-blog.csdnimg.cn/img_convert/e3848e8a6069c51865575a5fb1cd4233.jpeg)

![[足式机器人]Part2 Dr. CAN学习笔记-数学基础Ch0-2 特征值与特征向量](https://img-blog.csdnimg.cn/direct/75537a350be24704ad37a0a35af2147d.png)